La galerie Rogues sur le web a une place spéciale réservée aux hackers. Au sommet. Loin devant les trolls et les pirates.

Les pirates ont également été romancés au fil des ans par les médias et les magnats du cinéma. Un "Gary McKinnon" peut ne pas être un nom connu comme "Lisbeth Salander", mais leur groupe collectif a nourri notre culture pop. L'ancien nom est réel, le second est de la pure fiction.

Mais le piratage est un choix de carrière légitime Tech Jobs de l'avenir: ce qui à étudier si vous voulez un emploi cool demain Tech Jobs de l'avenir: ce qui à étudier si vous voulez un emploi cool demain Si vous êtes un étudiant et vous cherchez à atterrir un Un bon travail de technologie de l'avenir, la compréhension de la direction de la technologie vous aidera à vous positionner pour réussir, et comprendre ce qu'il faut étudier pour obtenir ... Lire la suite maintenant. C'est un bardeau sur la porte d'un cyber-expert. Certains d'entre eux pourraient même lire - Ethical Hacker at Work.

Si vous souhaitez apprendre le piratage éthique, alors sachez qu'il y a beaucoup de problèmes qui attendent d'être résolus. Beaucoup de vies attendent d'être protégées. Comme John Mariotti, le lanceur de baseball a déclaré:

"Nous nous sommes inquiétés pendant des décennies sur les ADM - Armes de destruction massive. Maintenant, il est temps de s'inquiéter d'un nouveau type d'armes de destruction massive - les armes de destruction massive. "

Preuve de l'avenir avec une carrière dans la sécurité de l'information. Grâce à l'initiation progressive avec ces cinq cours en ligne sur Udemy, vous pourriez être à l'avant-garde de la sécurité d'Internet.

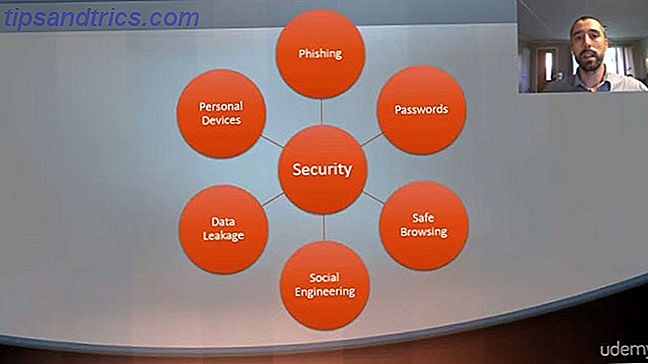

Formation de sensibilisation à la sécurité

Key Takeaway: Une introduction de base à la sécurité en ligne.

Je suppose que c'est votre premier contact avec un sujet de sécurité. Donc, il n'y a pas de meilleure façon de commencer autre que de faire un auto-audit sur votre propre vie en ligne. Comment les escrocs utilisent les courriels d'hameçonnage pour cibler les étudiants Comment les fraudeurs utilisent les courriels d'hameçonnage pour cibler les étudiants Le nombre d'escroqueries visant les étudiants est en hausse et beaucoup tombent dans ces pièges. Voici ce que vous devez savoir et ce que vous devez faire pour les éviter. Lire plus cible l'utilisateur moyen.

Ceci est un cours de sécurité de base et ne devrait pas vous submerger trop. Vous apprendrez des astuces de bon sens pour rester en sécurité en ligne et des informations communes sur les attaques de phishing, les fuites de données, l'ingénierie sociale, les pratiques de navigation sécurisées. Il vous aidera également à plonger votre pied dans l'eau et à voir si l'idée de sécurité vous intéresse suffisamment. Un plus de barbotage dans le piratage éthique ou la cybersécurité pourrait être le prochain bond.

Le cours complet sur la cybersécurité: les pirates exposés!

Key Takeaway: Apprenez les compétences pratiques nécessaires pour vaincre les menaces en ligne.

La cyber-sécurité est un trou de lapin. Vous devez être agile que le paysage mute autour de vous. Le monde est terrifié par les menaces des cybercriminels Pourquoi la confiance dans la cybersécurité mondiale diminue-t-elle? Pourquoi la confiance dans la cybersécurité mondiale diminue-t-elle? Faites-vous confiance à la cybersécurité dans toutes ses manifestations? Y a-t-il eu un déclin général de la confiance mondiale en matière de cybersécurité? Et si oui, comment cette confiance peut-elle être retrouvée? Lire la suite . Donc, vous devriez travailler avec les mêmes compétences qu'ils font pour les arrêter dans leurs voies.

Vous devez être un spécialiste multi-plateforme et maîtriser les voies cachées du Darknet. Et, se familiariser avec des méthodes d'ingénierie sociale comme le phishing, SMShing, vishing, et le vol d'identité.

Ceci est le volume 1 de 4 du cours complet. Les quatre volumes vous donneront une plate-forme solide pour devenir un spécialiste de la cybersécurité. Cela ressemble beaucoup. Mais même si vous partez, vous repartirez avec une plus grande conscience de comment vous protéger en ligne. Dans les prochains jours, cela pourrait être une leçon inestimable.

Apprendre le piratage éthique de Scratch

Key Takeaway: Apprenez les tenants et les aboutissants des tests de pénétration.

Vous pouvez être un hacker mais travailler pour les bons. Votre mission, si vous choisissez de prendre ce sera de dupliquer les actions des pirates informatiques malveillants et de trouver toutes les failles de sécurité dans le système. Les spécialistes de la cybersécurité portent des chapeaux de couleurs différentes. Vous serez appelé un "hacker chapeau blanc" et vous obtiendrez de garder votre honneur.

Ne vous inquiétez pas, le piratage éthique est une carrière juridique Pouvez-vous faire un hacking éthique? Pouvez-vous faire une vie de piratage éthique? Être étiqueté «hacker» vient généralement avec beaucoup de connotations négatives. Si vous vous appelez un hacker, les gens vous percevront souvent comme quelqu'un qui cause des méfaits juste pour rire. Mais il y a une différence ... Lire la suite que même la NSA aime.

Ce cours best-seller a 55 000 étudiants sur ses rouleaux. Si vous participez, les 13 prochaines heures vous feront découvrir les techniques de piratage comme les tests de pénétration. C'est la première fois à travers les appareils numériques et les sites Web.

Les étudiants ont bien évalué ce cours. Ce cours a été récemment mis à jour, vous pouvez donc vous attendre à ce que les technologies soient à jour.

Le cours complet de piratage éthique: débutant à avancé!

Key Takeaway: Apprendre le piratage éthique sur Kali Linux.

Kali Linux est la plate-forme privilégiée pour la criminalistique numérique. La distribution Linux spécialisée Les meilleurs systèmes d'exploitation Linux Les meilleurs systèmes d'exploitation Linux Il existe des distributions Linux disponibles pour tous les usages, ce qui rend le choix difficile. Voici une liste des meilleurs systèmes d'exploitation Linux pour vous aider. Read More est équipé de plus de 600 programmes de test de pénétration préinstallés et d'outils de support. Par exemple, vous pouvez configurer un environnement virtuel pour tester et cibler une attaque.

En bref, il vous aidera à concevoir votre environnement de piratage. Ce cours devrait vous aider à commencer petit. Vous bénéficierez d'une connaissance préalable de l'environnement Linux en premier.

Rappelez-vous que Kali Linux est juste une boîte à outils. Les outils sont tous à l'intérieur et vous apprendrez à les apprendre un par un. L'instructeur dit que vous pouvez commencer ce cours avec n'importe quel niveau de connaissance. Le cours est de qualité supérieure et bien que la langue maternelle de l'instructeur ne soit pas l'anglais, vous n'aurez aucun problème à suivre son accent.

Introduction à Python pour le piratage éthique

Key Takeaway: Apprenez les bases de Python et comment utiliser Python pour le piratage éthique.

Pourquoi Python? Deux raisons - Python est une langue extrêmement adroite 5 raisons pour lesquelles la programmation Python n'est pas inutile 5 raisons pour lesquelles la programmation Python n'est pas inutile Python - Vous aimez ou vous détestez. Vous pourriez même balancer d'un bout à l'autre comme un pendule. Peu importe, Python est un langage difficile à ambiver. Lire la suite et a une syntaxe simple. Le langage orienté objet est multi-plateforme sur les principales plates-formes. Vous pouvez écrire un script minimal et l'exécuter sans le compiler d'abord. C'est-à-dire, le déploiement rapide et les tests dans le langage technologique. En outre, avec une certaine maîtrise de Python, vous pouvez créer vos propres outils. En bref, c'est la langue d'un hacker.

Ceci est un court cours d'introduction sur Python conçu pour les pirates éthiques. Vous pouvez survoler les concepts en trois heures, puis plonger plus profondément dans Python avec les autres cours disponibles sur Udemy. L'objectif final est de construire votre propre scanner de réseau Nmap et votre propre pirate de mot de passe de force brute pour effectuer un piratage éthique.

L'instructeur établit un avertissement depuis le début:

Ce cours est strictement réservé à l'information. Les cours ont été conçus dans un réseau fermé. Aucune de ces techniques ne devrait être utilisée sur les réseaux publics car il y a des conséquences graves si vous êtes pris.

Avec le pouvoir vient la responsabilité

L'avertissement ci-dessus entre en vigueur la seconde que vous commencez à penser être un hacker éthique. Les cinq cours ci-dessus ne sont que la première initiation à la lutte sans fin pour la sécurité de l'information. Votre jeu final est de ne pas pirater le compte de quelqu'un, mais obtenir un emploi dans l'industrie de la sécurité de l'information 10 Best Outils & Ressources pour la recherche d'information Sécurité Jobs 10 meilleurs outils et ressources pour la recherche d'information Emplois de sécurité n'est jamais facile, nous avons compilé Une liste pratique de ressources pour vous aider à trouver et à gagner ce rôle de sécurité de l'information que vous avez poursuivi. Lire la suite et agir comme un bouclier contre les forces des ténèbres.

Avez-vous l'état d'esprit du hacker? Qu'est-ce qui vous intéresse au sujet du piratage éthique?

Crédit d'image: Par napocskavia Shutterstock.com