Nous l'avons traversé une autre année en sécurité ... et quelle année ça a été. Des attaques de ransomware mondiales aux fuites contenant des milliards d'enregistrements, il a tout eu. La cybersécurité est une fonction d'actualité constante. Pas un mois ne passe sans une fuite majeure, une attaque ou similaire.

Avez-vous remarqué tout ce qui s'est passé? C'est difficile à suivre - même pour moi, et je regarde et lis les nouvelles sur la sécurité tous les jours. Dans cet esprit, j'ai rassemblé et revu l'année en matière de cybersécurité afin que vous puissiez vous asseoir et vous émerveiller devant tout ce qui s'est passé de façon spectaculaire.

Les grands événements

La sécurité en 2017 a été ponctuée par une série d'événements sauvages et extrêmement mémorables. Beaucoup des événements étaient si grands qu'ils ont affecté presque tout le monde sur la planète. Certains ont détruit des institutions majeures tandis que d'autres concernaient des fuites de données vraiment étonnantes provenant d'institutions auparavant fiables. Regardons les événements majeurs qui ont façonné l'année.

Les courtiers de l'ombre

En avril 2016, un groupe d'ombre connu sous le nom de «Shadow Brokers» a annoncé qu'il avait violé un serveur appartenant à une opération élite liée à la NSA connue sous le nom de «groupe d'équations». À l'époque, The Shadow Brokers proposait un petit échantillon d'outils et de données de piratage supposés de la NSA. Halloween et Black Friday 2016 ont vu The Shadow Brokers tenter de mettre aux enchères leurs gains mal acquis, sans grand succès.

Apparemment, Shadow Brokers a fait de l'argent sur leur enchère (s'ils peuvent collecter).

Peut-être qu'ils maîtrisent finalement la chose du capitalisme entier?

- emptywheel (@emptywheel) 2 juillet 2017

Ils cherchaient 750 BTC - environ 750 000 $ en janvier 2017 mais plus de 9 000 000 $ en décembre 2017. Au lieu de cela, ils ont reçu environ 18 000 $ de Bitcoin et ont libéré toute la décharge des outils de piratage de la NSA en ligne gratuitement. L'identité de The Shadow Brokers reste inconnue. Il y a, cependant, de nombreuses spéculations sur le fait que c'était un groupe d'élites du gouvernement russe qui cherchait à prendre le dessus sur ses homologues et à montrer que l'attribution de piratages à l'Etat-nation est une affaire dangereuse.

Qu'est-ce qui est arrivé ensuite? L'attaque globale de Ransomware et comment protéger vos données L'attaque globale de Ransomware et comment protéger vos données Une cyberattaque massive a frappé des ordinateurs autour du globe. Avez-vous été affecté par le rançongiciel auto-répliquant très virulent? Si non, comment pouvez-vous protéger vos données sans payer la rançon? Lire la suite Lire la suite, mon ami.

Vouloir pleurer

Parmi les outils de piratage The Shadow Brokers était un exploit connu sous le nom ETERNALBLUE (également EternalBlue stylisé). EternalBlue exploite une vulnérabilité connue (désormais corrigée) dans le protocole SMB (Microsoft Server Message Block), ce qui permet aux pirates d'insérer des paquets spécialement conçus pour exécuter du code malveillant sur une machine cible.

La NSA a averti Microsoft que les pirates avaient compromis l'exploit EternalBlue. Microsoft a réagi en annulant les mises à jour de sécurité de février 2017, en corrigeant l'exploit et en le déployant en mars 2017. Avancez jusqu'en mai 2017 et l'attaque du ransomware WannaCry touche, exploitant - vous l'aurez deviné - EternalBlue et la vulnérabilité du protocole SMB.

La police est à l'hôpital de Southport et les ambulances sont «soutenues» à A & E alors que le personnel fait face à la crise de piratage en cours #NHS pic.twitter.com/Oz25Gt09ft

- Ollie Cowan (@Ollie_Cowan) 12 mai 2017

WannaCry a déchiré un rapport de 250.000 ordinateurs dans les premières 24 heures, cryptage machine après la machine, exigeant le paiement en Bitcoin pour la clé de cryptage privée requise pour déverrouiller chaque appareil Comment débloquer WannaCry Ransomware sans payer un centime Comment débloquer WannaCry Ransomware sans payer un Cent Si vous avez été touché par WannaCry, tous vos fichiers sont verrouillés derrière un prix élevé. Ne payez pas ces voleurs - essayez cet outil gratuit pour débloquer vos données. Lire la suite . Le NHS du Royaume-Uni a été durement touché, obligeant certaines régions à fonctionner uniquement avec des services d'urgence. Telefonica, FedEx, la Deutsche Bank, Nissan, Renault, le service ferroviaire russe, les universités chinoises et bien d'autres ont été directement touchés par WannaCry.

Marcus Hutchins, alias MalwareTech, a réduit l'épidémie mondiale de ransomware en enregistrant un nom de domaine trouvé dans le code source ransomware. Le nom de domaine a agi de lier un gouffre pour de nouvelles infections. Plutôt que de crypter l'appareil, le ransomware est en sommeil. Plus tard dans le même mois, l'énorme botnet Mirai a tenté de DDoS Comment pouvez-vous vous protéger contre une attaque DDoS? Comment pouvez-vous vous protéger contre une attaque DDoS? Les attaques DDoS - une méthode utilisée pour surcharger la bande passante Internet - semblent être à la hausse. Nous vous montrons comment vous protéger d'une attaque par déni de service distribué. Lire la suite le site du domaine kill-switch WannaCry pour ramener le ransomware à la vie (mais finalement échoué). Désactiver WannaCry Malware Variants en désactivant ce paramètre de Windows 10 empêcher WannaCry Malware Variants en désactivant ce paramètre de Windows 10 WannaCry a heureusement arrêté de se propager, mais vous devez toujours désactiver le protocole ancien, non sécurisé, qu'il a exploité. Voici comment le faire sur votre propre ordinateur dans un instant. Lire la suite .

WannaCry / WanaCrypt0r 2.0 déclenche en effet la règle ET: 2024218 "ET EXPLOIT Possible ETERNALBLUE MS17-010 Réponse Echo" pic.twitter.com/ynahjWxTIA

- Kafeine (@kafeine) 12 mai 2017

Microsoft a directement accusé la NSA de causer l'incident en stockant des exploits critiques pour un certain nombre de systèmes d'exploitation et d'autres logiciels critiques.

Électeurs

Les violations de données sont devenues monnaie courante. Ils sont partout, affectant tout, et signifient que vous devez changer vos mots de passe. Mais en juin 2017, le chercheur en sécurité Chris Vickery a découvert une base de données accessible au public contenant les détails d'inscription des électeurs pour 198 millions d'électeurs américains. Cela équivaut à presque tous les électeurs qui remontent à dix ans ou plus.

Les données, collectées et agrégées par la société de données conservatrice Deep Root Analytics, étaient hébergées sur un serveur Amazon S3 mal configuré. Heureusement pour Deep Root Analytics, la majorité des données étaient accessibles au public, ce qui signifie qu'il contenait des noms, des adresses, des affiliations de partis, etc. Mais un pirate pourrait certainement trouver une utilisation pour cette quantité de renseignements personnels pré-agrégés.

Vickery a déclaré: "C'est certainement la plus grande découverte que j'ai jamais eue. Nous commençons à aller dans la bonne direction pour sécuriser ce genre de choses, mais ça va empirer avant de s'améliorer. Ce n'est pas le fond du trou. »Des temps inquiétants, en effet.

Equifax

Rollup, rollup, la prochaine énorme violation est ici. L'effroyable violation de données Equifax Equihax: l'une des atteintes les plus calamiteuses de tous les temps Equihax: une des atteintes les plus calamiteuses de tous les temps La violation d'Equifax est la plus dangereuse et la plus embarrassante des atteintes à la sécurité de tous les temps. Mais connaissez-vous tous les faits? Avez-vous été affecté? Que peux-tu y faire? Découvrez ici. Lire la suite a attiré l'attention de presque tous les citoyens américains. Pourquoi? Parce que l'agence d'évaluation du crédit a subi une violation majeure, omis de divulguer l'information, laisser les membres du conseil vendre des actions avant d'annoncer la violation, et exposé les antécédents de crédit détaillés de presque tous les citoyens américains à qui achète les données.

Ça a l'air mauvais, non? C'était et c'est mauvais. Non content d'exposer l'histoire de crédit de centaines de millions de citoyens, Equifax a fouillé à plusieurs reprises l'opération de nettoyage. Alors, qu'est-ce-qu'il s'est passé?

En décembre 2016, un chercheur en sécurité a déclaré à Motherboard, sous couvert d'anonymat, qu'ils étaient tombés sur un portail en ligne destiné uniquement aux employés d'Equifax. Le chercheur a exploité un bug de "navigation forcée" et a immédiatement accédé aux dossiers de millions de citoyens américains. Le chercheur a informé Equifax de la vulnérabilité en tant que divulgation responsable. Gardez cette brèche à l'esprit.

En septembre 2017, des rapports ont révélé qu'Equifax était victime d'une violation majeure de la cybersécurité - mais la violation avait eu lieu en mars 2017. La violation semblait provenir de la même vulnérabilité que celle décrite précédemment à l'agence de crédit. Au même moment (toujours en septembre), Equifax annonçait un vol de données touchant 145 millions de consommateurs américains, ainsi qu'entre 400 000 et 44 millions de résidents britanniques et 8 000 Canadiens.

Les pirates ont récupéré des informations personnelles, y compris les noms complets, les dates de naissance, les adresses, les numéros de sécurité sociale et plusieurs autres types d'informations essentielles, tels que les permis de conduire. En termes simples, c'est l'une des pires fuites de données jamais vues.

Ça s'est empiré

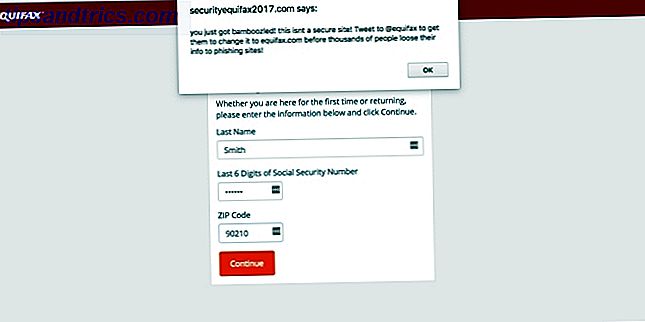

Mais ça devient pire. Dans les jours suivant l'annonce, le site de récupération et d'assistance du compte Equifax Comment vérifier si vos données ont été volées dans la violation Equifax Comment vérifier si vos données ont été volées dans Equifax Breach News vient de faire surface d'une violation de données Equifax qui affecte jusqu'à 80 pour cent de tous les utilisateurs de cartes de crédit américaines. Êtes-vous un d'entre eux? Voici comment vérifier. Read More a été marqué comme spam par OpenDNS et pris en ligne, présumé être un site d'hameçonnage. Oh, et pour vérifier leur statut de compte, les utilisateurs devaient saisir les six derniers chiffres de leurs numéros de sécurité sociale - l'ironie n'a pas été perdu. Ensuite, le site a commencé à retourner de fausses informations. De nombreux rapports d'utilisateurs entrant des informations complètement fausses ont donné des résultats positifs, informant l'utilisateur que leurs données avaient été perdues. Et puis un site d'hameçonnage est apparu, obscurcissant davantage les eaux déjà troubles.

Ajoutant l'insulte à la blessure, le membre du Congrès Barry Loudermilk a présenté un projet de loi à la Chambre des Représentants des États-Unis qui a essentiellement dépouillé les protections des consommateurs directement par rapport aux affaires menées par les agences de crédit américaines. Le projet de loi a également tenté d'annuler tous les dommages-intérêts punitifs. Loudermilk a déjà reçu 2 000 $ au cours du cycle électoral de 2016 d'Equifax.

Aucun groupe de piratage n'a encore fourni de données. Quand ils le font, cependant, vous pouvez être sûr que les données auront un prix élevé.

Coffre 7

Ce ne serait pas une année en cybersécurité sans une entrée de WikiLeaks. En Mars 2017, WikiLeaks a publié une mine de documents CIA Hacking & Vault 7: Votre guide de la dernière version de WikiLeaks CIA Hacking & Vault 7: Votre guide de la dernière version de WikiLeaks Tout le monde parle de WikiLeaks - encore! Mais la CIA ne vous regarde pas vraiment via votre smart TV, n'est-ce pas? Sûrement les documents divulgués sont faux? Ou peut-être que c'est plus compliqué que ça. Lire la suite composé de 7 818 pages Web, avec 943 pièces jointes supplémentaires. Lorsqu'ils ont insisté sur leur authenticité, l'ancien directeur de la CIA, Michael Hayden, a déclaré que la CIA ne «commente pas l'authenticité ou le contenu ou les prétendus documents de renseignement».

D'autres fonctionnaires, actuels et anciens, ont confirmé l'authenticité des documents. D'autres ont comparé la fuite de CIA Vault 7 aux outils de piratage de la NSA via The Shadow Brokers. Que contient Vault 7? Les cybercriminels possèdent des outils de piratage de la CIA: ce que cela signifie pour vous Les cybercriminels possèdent des outils de piratage CIA: ce que cela signifie pour vous Le plus dangereux logiciel malveillant de l'Agence centrale de renseignement - capable de pirater presque tous les appareils électroniques sans fil - pourrait désormais tomber entre les mains des voleurs. les terroristes. Alors, qu'est-ce que ça signifie pour vous? Lire la suite

# Vault7 était intéressant pour les gens de l'infosec, et intéressant en ce qu'il montrait l'incompétence de la CIA. Mais 8 mois de silence après taquiner #MediaOps était sommaire et décevant. Je me demande si trop de fuyards potentiels ont eu froid aux pieds après une hystérie russienne sans arrêt.

- Caro Kann (@kann_caro) 7 décembre 2017

Les documents sont essentiellement un catalogue très détaillé d'outils et d'exploits de piratage puissants. Parmi les nombreux avantages figurent des instructions sur la compromission de Skype, des réseaux Wi-Fi, des documents PDF, des programmes antivirus commerciaux, des vols de mots de passe, et bien plus encore.

Le cabinet de cybersécurité Symantec a analysé les outils et a trouvé plusieurs descriptions correspondant à des outils "utilisés dans des cyberattaques contre au moins 40 cibles différentes dans 16 pays différents" par un groupe connu sous le nom de Longhorn. L'analyse Symantec des délais de développement de certains outils et de leur utilisation par rapport à des cibles spécifiques a corroboré l'authenticité du contenu de Vault 7 - et leur lien direct avec la CIA.

Infractions aux données

Ces cinq événements étaient probablement les révélations les plus importantes et les plus choquantes de l'année. Mais ils n'étaient pas les seuls événements majeurs. Il y avait plusieurs violations de données impliquant des chiffres époustouflants; le vidage de River City Media contenait à lui seul 1, 4 milliard de comptes de messagerie, adresses IP, noms complets et plus 711 millions d'adresses électroniques compromises par Onliner Spambot 711 millions d'adresses électroniques compromises par Onambol Spambot Lire la suite (et sans considérer que RCM eux-mêmes sont une ombre groupe de fournisseurs de spam).

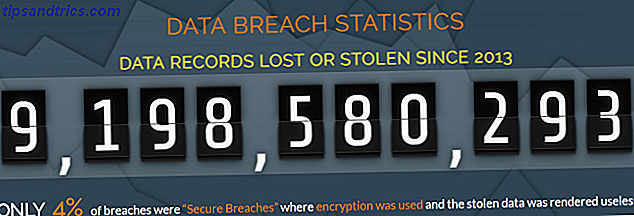

La figure ci-dessous est tout simplement stupéfiante, mais représente 56 pour cent des dossiers enregistrés perdus ou volés depuis que j'ai écrit le dernier rapport de fin d'année.

Ou que diriez-vous du NHS britannique? Le National Health Service a subi son pire incident de violation de données en mars 2017. Une divulgation accidentelle a exposé les données médicales privées de 26 millions de dossiers, ce qui représente 2 600 pratiques de santé à travers le pays. Ou la soi-disant Big Asian Leak, une base de données de hackers contenant plus de 1 milliard d'enregistrements de plusieurs grandes entreprises technologiques chinoises? On a même à peine fait les nouvelles en dehors de l'Asie et des cercles de cybersécurité.

Si vous souhaitez en savoir plus sur les numéros de Heft derrière chaque violation, je suggère de parcourir l'indice Breach Level. Alternativement, cette liste Force d'identité est également complète.

Malware et Ransomware

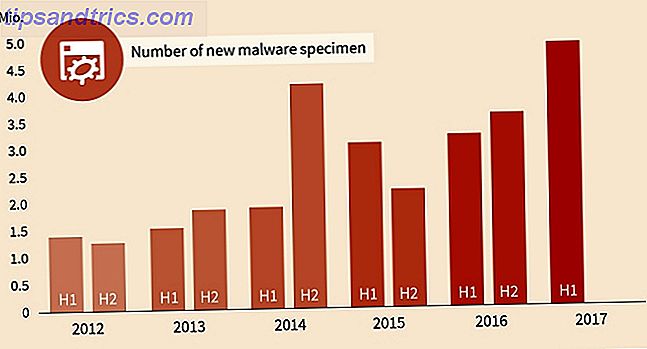

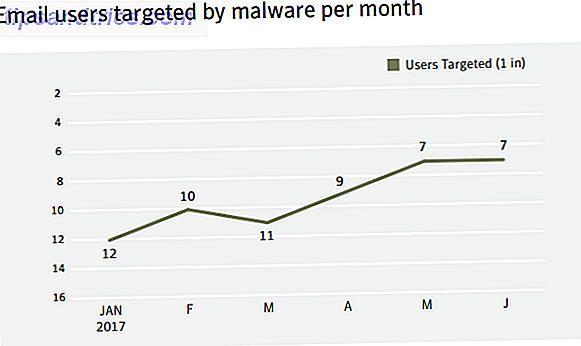

Les faits numériques durs et froids sont les suivants: les attaques de logiciels malveillants et de rançongiciels augmentent constamment. Globalement, il existe également plus de variantes de logiciels malveillants et de rançongiciels. Le blog de sécurité G-DATA estime qu'il y a plus de 27 000 nouveaux spécimens de malwares chaque jour, soit toutes les 3, 2 secondes. Leur étude semestrielle a révélé qu'un spécimen de malwares sur cinq a été créé en 2017. (Lisez notre guide sur la façon de supprimer la majorité d'entre eux Le Guide complet de suppression des logiciels malveillants Le Guide complet de suppression des logiciels malveillants votre système est un processus long, nécessitant des conseils.Si vous pensez que votre ordinateur est infecté, c'est le guide dont vous avez besoin.

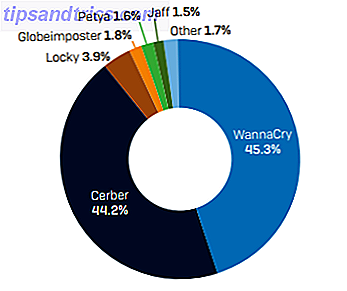

Cette année, le ver de rançon WannaCry décrit plus haut a complètement faussé le paysage de l'infection. Un récent rapport de Sophos [PDF] a précisé que "Cerber a été la famille de rançongiciels la plus prolifique. . . son pouvoir a été éclipsé pendant quelques mois. . . quand WannaCry a pris d'assaut la planète sur le dos d'un ver. "D'autres vecteurs d'attaque, comme la malvertisation, le phishing et le spam avec des pièces jointes malveillantes, ont également connu des augmentations considérables.

D'autres souches extrêmement virulentes, telles que Petya / NotPetya / GoldenEye Tout ce que vous devez savoir sur le NotPetya Ransomware Tout ce que vous devez savoir sur le NotPetya Ransomware Une forme méchante de ransomware baptisée NotPetya se répand actuellement dans le monde entier. Vous avez probablement des questions et nous avons certainement des réponses. En savoir plus haussé le niveau d'attaque ransomware en cryptant le Master Boot Record, forçant un redémarrage pour activer le processus de cryptage, exécutant une fausse invite de commande CHKDSK pour déguiser le processus, et exigeant une rançon substantielle pour décrypter le système.

Cryptojacking

Par exemple, un malvertising commun Qu'est-ce que Malvertising et comment pouvez-vous vous protéger? Qu'est-ce que Malvertising et comment pouvez-vous vous protéger? Attention: la malversation est en augmentation, ce qui représente un risque de sécurité en ligne considérable. Mais qu'est-ce que c'est, pourquoi est-ce dangereux, où se cache-t-il, et comment pouvez-vous éviter de malvertiser? Lire la suite tactique Qu'est-ce que Malvertising et comment pouvez-vous vous protéger? Qu'est-ce que Malvertising et comment pouvez-vous vous protéger? Attention: la malversation est en augmentation, ce qui représente un risque de sécurité en ligne considérable. Mais qu'est-ce que c'est, pourquoi est-ce dangereux, où se cache-t-il, et comment pouvez-vous éviter de malvertiser? En savoir plus (connu sous le nom de cryptojacking) redirige l'utilisateur vers un site exécutant un mineur de crypto-monnaie en arrière-plan Les sites Web utilisent-ils votre CPU pour l'extraction de Cryptocurrency? Les sites Web utilisent-ils votre CPU pour l'extraction de Cryptocurrency? Les publicités en ligne sont impopulaires, le site de piratage en ligne si infâme The Pirate Bay a trouvé une solution: utiliser chaque PC de visite pour extraire les cryptocurrences. Seriez-vous heureux si votre PC a été détourné comme ça? Lire la suite . Dans certains cas, même après la fermeture de l'onglet incriminé, le script d'extraction de crypto-monnaie continue de s'exécuter. Ne pas être une victime de Malvertising: Rester en sécurité avec ces conseils Ne pas être une victime de Malvertising: Rester en sécurité avec ces conseils Une raison pour laquelle nous constatons une augmentation des logiciels malveillants avancés atteignant nos ordinateurs est l'amélioration de la livraison de logiciels malveillants. Mis à part l'augmentation du phishing, les campagnes, les chercheurs en sécurité ont noté une augmentation significative de la malveillance. Lisez la suite et émettez une rançon à des utilisateurs qui ne se doutent de rien, ou forcez le téléchargement de kits d'exploitation malveillants sur l'appareil.

Au troisième trimestre 2017, Kaspersky Lab a constaté que 59, 56% du trafic mondial de courrier électronique était constitué de spams, soit une augmentation de 1, 05% par rapport au trimestre précédent. De ce spam, Symantec estime qu'une pièce sur 359 comporte une pièce jointe malveillante, tandis que le courrier électronique, en général, reste le mécanisme de livraison n ° 1 pour les malwares.

«Aucun autre canal de distribution ne se rapproche: des sites Web non compromis contenant des kits d'exploitation, pas des technologies de partage de fichiers réseau comme SMB, pas des campagnes publicitaires malveillantes qui incitent les utilisateurs à cliquer sur des bannières publicitaires. En fait, un utilisateur est presque deux fois plus susceptible de rencontrer des logiciels malveillants par courrier électronique que de consulter un site Web malveillant. "

Confidentialité et surveillance

Non seulement la quantité de logiciels malveillants, ransomware, spam et autres a augmenté, mais notre vie privée générale diminue à un moment de surveillance accrue. Au début de l'année, nous étions encore en train de nous entendre avec le colossal Yahoo! violation de données. Je ne l'ai pas inclus dans cette revue annuelle parce que la majorité des informations sont arrivées en décembre 2016 - après que j'ai écrit l'examen de l'année dernière, mais surtout, avant 2017.

Le long et le court de celui-ci est ceci: Yahoo! subi de multiples violations de données tout au long de l'année 2016, entraînant la fuite de milliards d'enregistrements individuels. C'était tellement mauvais qu'il a presque détruit l'énorme fusion Yahoo / Verizon. Toutefois, les statistiques suivantes sont post-Yahoo, mais pré-Equifax et fuite d'inscription des électeurs, alors gardez cela à l'esprit.

En janvier 2017, Pew Research a rapporté que «la majorité des Américains (64%) ont personnellement subi une violation majeure des données et une part relativement importante du public n'a pas confiance dans les institutions clés - en particulier le gouvernement fédéral et les médias sociaux - pour protéger leur personnel. »Étant donné que la fuite d'Equifax a exposé 145 millions de citoyens et que la fuite de l'inscription des électeurs a révélé 198 millions de dossiers, je suis prêt à parier que ce pourcentage a considérablement augmenté.

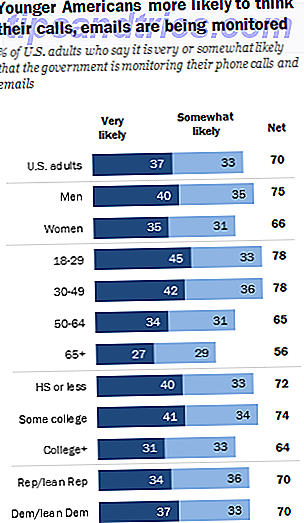

En ce qui concerne la surveillance, seulement 13% des Américains déclarent qu'il n'est "pas du tout probable" que le gouvernement surveille leurs communications. Ceci, après la réduction significative de la capture de métadonnées de la NSA - Que peuvent dire les agences de sécurité gouvernementales des métadonnées de votre téléphone? Que peuvent dire les agences de sécurité gouvernementales des métadonnées de votre téléphone? Lire la suite, c'est révélateur. Près de 80% des adultes américains de moins de 50 ans croient que leurs communications sont suivies. Cependant, dans la tranche des plus de 50 ans, ce chiffre tombe à environ 60%.

Phishing

Voilà, les bonnes nouvelles que vous attendez. Le nombre total de sites d'hameçonnage est passé de plus de 450 000 au deuxième trimestre 2016 à environ 145 000 au deuxième trimestre 2017. Temps de célébration!

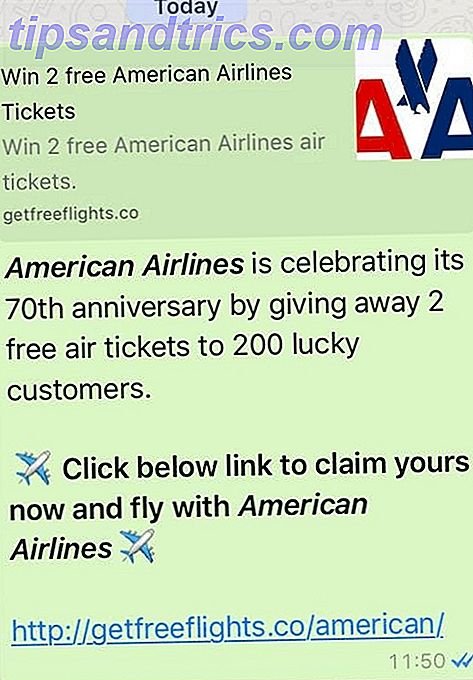

Pas si vite! Le nombre total de sites de phishing a considérablement diminué, mais la diversité des méthodes de phishing a augmenté. Au lieu de simplement utiliser des courriels appâtés, les malfaiteurs propagent leurs bras malveillants à travers les messageries instantanées et d'autres plates-formes de communication.

Faux billets d'avion, escroqueries bon supermarché, cafés gratuits, meubles, billets de cinéma, et plus ont figuré sur WhatsApp, SnapChat, et d'autres messagers instantanés.

Dans l'attente de 2018

À ce stade, vous pensez probablement "S'il vous plaît, laissez-le finir." Eh bien, vous avez de la chance! Vous avez atteint la fin de cet examen exhaustif de la cybersécurité 2017. En résumé: à mesure que les menaces augmentent, leurs dégâts sont plus graves, leurs coûts plus élevés et leurs implications plus larges.

Rester en sécurité en ligne n'est pas entièrement facile. Mais ce ne doit pas être une corvée, non plus. Il y a un facteur d'interconnexion unique entre chaque attaque. Vous l'avez deviné? C'est vrai: c'est le facteur humain. L'éducation vers les compétences de base en cybersécurité atténue une quantité phénoménale de problèmes potentiels.

La protection de la vie privée et de la sécurité est une notion qui s'éloigne lentement vers 2018. La technologie crée une commodité insondable, mais le coût est difficile à recouvrer une fois perdu. Les citoyens recherchent de plus en plus de nouvelles solutions pour protéger leur vie privée. Ou, à tout le moins, gérer les données qu'ils abandonnent. Les solutions de collecte de données gagnent du terrain, visant à redonner du pouvoir aux utilisateurs en tant que créateurs de données. Plusieurs startups de blockchain feront des tentatives audacieuses tout au long de 2018 et au-delà pour atteindre cet objectif. 3 Agences de crédit Blockchain Changer notre relation avec l'argent 3 Agences de crédit Blockchain Changer notre relation avec l'argent Les agences de crédit sont des reliques du passé, des dinosaures sujets aux abus, à la fraude et au vol d'identité. Il est temps de parler de la technologie qui arrêtera une autre perte de données de style Equifax: blockchain.

Éducation, Education, Education

Éviter la surveillance sur Internet: le guide complet Éviter la surveillance sur Internet: le guide complet La surveillance par Internet continue d'être un sujet brûlant. Nous avons donc produit cette ressource exhaustive sur les raisons pour lesquelles c'est un gros problème, qui est derrière tout ça, si vous pouvez l'éviter complètement, et plus encore. Lire la suite . Chaque utilisateur d'Internet se trouve au sommet d'une montagne de données agrégées. L'Internet (et avec lui, le big data) s'est développé plus rapidement que les autres technologies en pleine évolution. Malheureusement, les utilisateurs sont pris dans la boue.

Comme le dit le gourou du cryptage, Bruce Schneier: «Les gens ne testent pas leur nourriture à la recherche de pathogènes ou de leurs compagnies aériennes pour des raisons de sécurité. Le gouvernement le fait. Mais le gouvernement n'a pas réussi à protéger les consommateurs des sociétés Internet et des géants des médias sociaux. Mais cela viendra. Le seul moyen efficace de contrôler les grandes entreprises passe par un grand gouvernement. "

Il n'est pas trop tard pour vous éduquer et vous entourer. Cela fera certainement une différence. Et vous n'avez pas à dépenser des milliers de dollars pour être en sécurité, mais cela pourrait vous faire économiser encore plus. Un bon point de départ est avec notre guide pour améliorer votre sécurité en ligne.

Avez-vous été frappé par une faille de sécurité en 2017? Dites le nous dans les commentaires.

![Obtenez un Microsoft Surface Pro pas cher et plus [Tech Deals]](https://www.tipsandtrics.com/img/internet/116/get-cheap-microsoft-surface-pro.png)