Si vous vivez dans une société libre et démocratique, l'idée que quelqu'un puisse contrôler vos choix de navigation est probablement assez troublante. Les employeurs bloquant Facebook pendant les heures de travail peuvent être acceptables. Cependant, ce qu'une société libre devrait complètement opposer, c'est une censure basée sur le code moral, la croyance religieuse ou l'idéologie politique de quelqu'un d'autre.

Indépendamment de qui fait la censure, les méthodes utilisées sont plus ou moins les mêmes. Cet article examine certaines des méthodes les plus couramment utilisées pour filtrer le contenu ainsi que les tendances émergentes. Dans chaque cas, j'ai fourni une solution ou une solution de contournement pratique.

L'état actuel de la censure sur Internet

Internet est censuré dans plusieurs pays du monde. Plus d'un milliard de personnes - 20% de la population mondiale - sont touchées. En raison de sa forte population d'internautes (plus de 500 millions), la Chine est le coupable le plus connu, mais certainement pas le pire. Notre guide de la libération de l'information par Jim Rion a des informations utiles sur la censure mondiale d'Internet Éviter la censure: Comment les sites Web bloqués restent en ligne et accessibles [Explication de MakeUseOf] Comment éviter la censure: comment les sites Web bloqués restent en ligne et accessibles [MakeUseOf explique] sur le blocage des sites récemment, en particulier avec les organisations anti-piratage qui ont forcé les fournisseurs de services Internet à bloquer l'accès à The Pirate Bay au Royaume-Uni et ailleurs. Cependant, lorsque le fournisseur de services Internet britannique BT ... Lire la suite et répertorie les pays suivants comme les pires contrevenants:

- Corée du Nord

- Chine

- Iran

- Arabie Saoudite

Bahreïn, la Biélorussie, la Birmanie, Cuba, la Syrie, l'Ouzbékistan, le Turkménistan et le Vietnam sont d'autres pays peu connus pour la censure d'Internet.

La censure d'Internet ne se limite pas aux régimes oppressifs. Par exemple, il est de pratique courante dans les établissements d'enseignement du monde entier de mettre en place un filtrage du contenu jugé répréhensible. Les entreprises et les institutions font de même. De nombreux points d'accès WiFi publics bloquent la pornographie ou le matériel basé sur la haine et la violence. Peut-être avez-vous également utilisé des hotspots Wi-Fi publics dans lesquels l'accès aux sites de diffusion en continu était bloqué et les téléchargements de fichiers limités. Clairement, Internet n'est pas gratuit.

Les méthodes utilisées pour la censure sur Internet

Blocage IP

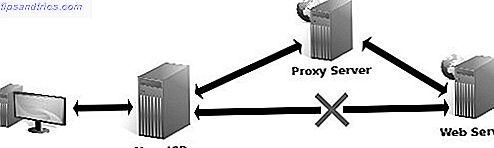

C'est la méthode la plus basique utilisée pour filtrer le contenu. Cela implique de bloquer l'adresse IP du site Web cible. Malheureusement, tous les sites partageant la même adresse IP, ce qui est généralement le cas sur un serveur d'hébergement partagé, sont également bloqués. C'est la méthode utilisée par les FAI au Royaume-Uni pour bloquer The Pirate Bay suite à une ordonnance du tribunal en avril 2012. Solution : vous n'avez besoin que d'un proxy avec un accès au site bloqué. Il existe de nombreux proxies gratuits en ligne. Cet article par Guy McDowell répertorie quatre sites qui vous donnent une liste de proxy mise à jour gratuite 4 sites qui vous donnent une liste de proxy mise à jour gratuite 4 sites qui vous donnent une liste de proxy mise à jour gratuite Lire la suite. Le serveur proxy récupère le site Web pour vous et l'affiche sur votre navigateur. Votre FAI ne voit que l'adresse IP du proxy et non le site Web bloqué. Les sites Web bloqués peuvent également contourner cette méthode de censure en ajoutant une nouvelle adresse IP et en informant les utilisateurs. Les utilisateurs peuvent alors accéder au site sans aucun problème.

Filtrage DNS et redirection

Ceci est une méthode de filtrage beaucoup plus sophistiquée où le DNS du DNS est juste un proxy - Utiliser un VPN pour accéder à la région DNS vidéo bloquée est juste un proxy - Utiliser un VPN pour accéder à la vidéo bloquée par région Pour des raisons de copyright, certains médias les entreprises ne permettent que le visionnement de leur contenu dans certaines zones géographiques. En anglais, ce que cela signifie, c'est qu'ils sont méchants qui sucent. Et que fait Internet ... Lire la suite ne parvient pas à résoudre le domaine correct ou renvoie une adresse IP incorrecte. Dans de nombreux pays, les FAI utilisent cette méthode pour bloquer les sites illégaux. Par exemple, le Danemark et la Norvège utilisent le filtrage DNS pour bloquer les sites Web pornographiques impliquant des enfants. La Chine et l'Iran ont également utilisé cette méthode à plusieurs reprises dans le passé pour bloquer l'accès à des sites légitimes. Lire l'article de Danny sur la façon de changer votre DNS Comment changer vos serveurs DNS et améliorer la sécurité Internet Comment changer vos serveurs DNS et améliorer la sécurité Internet Imaginez ceci - vous vous réveillez un beau matin, versez-vous une tasse de café, puis asseyez-vous à votre ordinateur pour commencer votre travail pour la journée. Avant de réellement obtenir ... Lire la suite pour plus d'informations en profondeur.

Solution : Une façon de contourner ce problème consiste à trouver un DNS qui résout correctement le nom de domaine, par exemple, OpenDNS ou Google Public DNS. Pour modifier votre DNS de votre FAI à OpenDNS ou Google Public DNS, vous devez le configurer dans votre système d'exploitation ou votre périphérique. Les deux ont d'excellents tutoriels pour tous les types de systèmes d'exploitation. Vous pouvez également taper l'adresse IP numérique dans votre barre d'URL au lieu du nom de domaine réel, bien que cela soit moins efficace, en particulier lorsque les sites partagent des adresses IP.

Filtrage d'URL

Avec le filtrage des URL, l'URL demandée est analysée pour rechercher les mots clés ciblés, quel que soit le nom de domaine saisi dans l'URL. De nombreux logiciels et filtres de contrôle de contenu populaires utilisent cette méthode. Les utilisateurs typiques comprennent les établissements d'enseignement, les entreprises privées et les bureaux gouvernementaux.

Solution de contournement : Une méthode très technique pour contourner ce problème consiste à utiliser des caractères d'échappement dans l'URL. Cependant, il est beaucoup plus simple d'utiliser des protocoles chiffrés tels qu'un service de réseau privé virtuel (VPN) ou Tor. Une fois les données chiffrées, le filtre ne peut pas analyser l'URL et vous pouvez donc accéder à n'importe quel site Web.

Filtrage de paquets

Cette méthode est également connue sous le nom de filtrage de paquets statique. C'est une technique de pare-feu utilisée pour contrôler l'accès au réseau. Les paquets de données entrants et sortants sont surveillés et arrêtés ou autorisés en fonction de règles prédéterminées telles que les adresses IP source et de destination, les mots-clés et les ports. Lorsqu'elles sont utilisées dans la censure d'Internet, les transmissions de paquets TCP sont interrompues par le FAI lorsque des mots-clés ciblés sont détectés.

Solution : à nouveau, les services VPN et Tor sont les meilleurs moyens de contourner le filtrage des paquets. Les paquets envoyés sur VPN et Tor contiennent deux en-têtes IP. Les pare-feu ne peuvent appliquer les règles de filtrage qu'à l'en-tête externe mais pas à l'en-tête interne lorsque ces paquets de données sont transmis.

Attaque de l'homme au milieu (MITM)

J'ai seulement entendu parler de cette méthode utilisée par certains des régimes que j'ai mentionnés plus tôt. C'est une méthode de piratage courante, mais en janvier 2010, les autorités chinoises ont utilisé avec succès une attaque MITM pour intercepter et suivre le trafic vers Github.com. Comme son nom l'indique, une attaque MITM est basée sur l'usurpation d'identité, où l'indiscrète établit des liens indépendants avec les victimes et leur fait croire qu'elles communiquent entre elles.

Solution de contournement : la meilleure défense contre les attaques MITM consiste à utiliser des connexions réseau cryptées, telles que HTTPS (qu'est-ce que HTTPS? Comment HTTPS et comment activer les connexions sécurisées par défaut? loin et large et ont atteint l'avant-garde de l'esprit de tout le monde.Termes comme antivirus ou pare-feu ne sont plus un vocabulaire étrange et sont non seulement compris, mais aussi utilisé par ... Lire la suite?) et VPN. HTTPS utilise les capacités SSL de votre navigateur pour dissimuler votre trafic réseau aux yeux de surveillance. Il existe des extensions Chrome et Firefox connues sous le nom de HTTPS Everywhere, qui cryptent votre communication sur la plupart des sites majeurs. Lorsque vous naviguez sur HTTPS, tenez toujours compte des avertissements du navigateur à l'effet que le certificat d'un site Web n'est pas approuvé. Cela pourrait indiquer une attaque potentielle du MITM. La technologie VPN et Tor utilise également SSL, ce qui oblige l'attaquant à obtenir la clé utilisée pour chiffrer le trafic.

Réinitialisations de connexion TCP / réinitialisations TCP forgé

Dans cette méthode, lorsqu'une connexion TCP est bloquée par un filtre existant, toutes les tentatives de connexion suivantes sont également bloquées. Il est également possible que d'autres utilisateurs ou sites Web soient bloqués si le trafic réseau est acheminé via l'emplacement du bloc. Les réinitialisations de connexion TCP ont été initialement utilisées par des pirates pour créer un DOS (Denial of Service) Qu'est-ce qu'une attaque DDoS? [MakeUseOf explique] Qu'est-ce qu'une attaque DDoS? [MakeUseOf explique] Le terme DDoS siffle quand le cyber-activisme se dresse en masse. Ces types d'attaques font les manchettes internationales pour de multiples raisons. Les problèmes qui déclenchent ces attaques DDoS sont souvent controversés ou hautement ... Lire la suite, mais les censeurs Internet dans de nombreux pays trouvent de plus en plus la technique utile pour empêcher l'accès à des sites spécifiques. À la fin de 2007, il a été signalé que Comcast utilisait cette méthode pour désactiver la communication d'égal à égal. La FCC américaine a ordonné à Comcast de mettre fin à la pratique en août 2008.

Solution : la solution de contournement consiste principalement à ignorer le paquet de réinitialisation transmis par le pare-feu. Vous pouvez ignorer les réinitialisations en appliquant des règles de pare-feu simples à votre routeur, à votre système d'exploitation ou à votre pare-feu antivirus. Configurez votre pare-feu pour ignorer le paquet de réinitialisation afin qu'aucune autre action ou réponse ne soit prise sur ce paquet. Vous pouvez aller plus loin en examinant les valeurs TTL (Time-to-live) dans les paquets de réinitialisation pour savoir si elles proviennent d'un périphérique de censure. Les utilisateurs d'Internet en Chine ont utilisé avec succès cette solution pour contourner le grand pare-feu chinois.

Inspection approfondie des paquets (DPI)

Maintenant, celui-ci est vraiment effrayant. Sous les ailes du projet PRISM Qu'est-ce que PRISM? Tout ce que vous devez savoir Qu'est-ce que PRISM? Tout ce que vous devez savoir La National Security Agency aux États-Unis a accès à toutes les données que vous stockez avec des fournisseurs de services américains tels que Google Microsoft, Yahoo et Facebook. Ils surveillent également probablement la plupart du trafic circulant à travers le ... Lire la suite, la NSA a utilisé cette méthode pour écouter et lire des communications privées par courriel. La Chine et l'Iran utilisent l'inspection approfondie des paquets pour l'écoute clandestine et la censure sur Internet. La technologie DPI permet aux regards indiscrets d'examiner la partie données d'un paquet pour rechercher la non-conformité par rapport à des critères prédéterminés. Il peut s'agir de mots-clés, d'une adresse e-mail ciblée, d'une adresse IP ou d'un numéro de téléphone dans le cas de la VoIP. Alors que le DPI était à l'origine utilisé pour se défendre contre le spam, les virus et l'intrusion dans le système, il ressort clairement des récents développements qu'il s'agit désormais d'une arme de choix pour la censure sur Internet.

Solution : pour réussir une inspection approfondie des paquets, vous devez vous connecter à un serveur distant en utilisant un lien VPN sécurisé. Le pack Tor Browser est idéal pour éviter l'inspection approfondie des paquets, car il dissimule votre position ou votre utilisation de toute personne effectuant une surveillance réseau. Pouvez-vous échapper à des programmes de surveillance Internet comme PRISM? Pouvez-vous échapper à des programmes de surveillance Internet comme PRISM? Depuis qu'Edward Snowden a dénoncé PRISM, le programme de surveillance secrète de la NSA, nous savons une chose avec certitude: rien de ce qui se passe en ligne ne peut être considéré comme privé. Pouvez-vous vraiment échapper à la ... Lire la suite ou l'analyse du trafic.

Conclusion et perspectives

J'ai mentionné VPN et Tor comme solution de contournement à la plupart des formes de censure sur Internet. Cependant, je dois émettre une mise en garde. Les développements récents en Chine ont démontré que même les VPN peuvent être bloqués. À la fin de 2012, il a été largement rapporté que le grand pare-feu de la Chine Comment vérifier rapidement si votre site est visible derrière le grand pare-feu de la Chine Comment vérifier rapidement si votre site est visible derrière le grand pare-feu de la Chine, officiellement connu sous le nom de projet Golden Shield, utilise une variété de méthodes pour bloquer les sites étrangers que le gouvernement chinois n'aime pas. Le gouvernement chinois ne publie pas une liste de ... Read More est maintenant capable d'apprendre, de découvrir et de bloquer le trafic réseau chiffré à partir de plusieurs systèmes VPN (pas tous). China Unicom, l'un des plus grands FAI de Chine, arrête désormais les connexions chaque fois qu'une connexion cryptée est détectée.

Cependant, il est clair qu'il y a un concours intense opposant les entreprises VPN aux censeurs Internet, chacun essayant de rester en tête. C'est un jeu de chat et de souris avec les sociétés VPN qui réussissent à rester au-dessus de l'eau - après tout ce que nous leur payons à faire. Pour l'anonymat complet en ligne, cependant, rien ne vaut Tor. La NSA, dans des documents divulgués à The Guardian, a admis que Tor est de loin " le roi de l'anonymat Internet à haute sécurité et à faible latence. "

Enfin, de futures tentatives de censure semblent viser à pirater des ordinateurs de bureau, des tablettes et des smartphones pour intégrer des logiciels de blocage directement dans les appareils des utilisateurs. Aller de l'avant, antivirus puissant et anti-spyware s'avérera être un investissement judicieux.

Avez-vous expérimenté la censure sur Internet dernièrement? Comment avez-vous travaillé autour de cela? Partagez vos expériences et commentaires avec nous ci-dessous.