Vous obtenez un lien vers un document Google. Vous cliquez dessus, puis vous connectez à votre compte Google. Semble assez sûr, non?

Mauvais, apparemment. Une configuration d'hameçonnage sophistiquée enseigne au monde une autre leçon sur la sécurité en ligne.

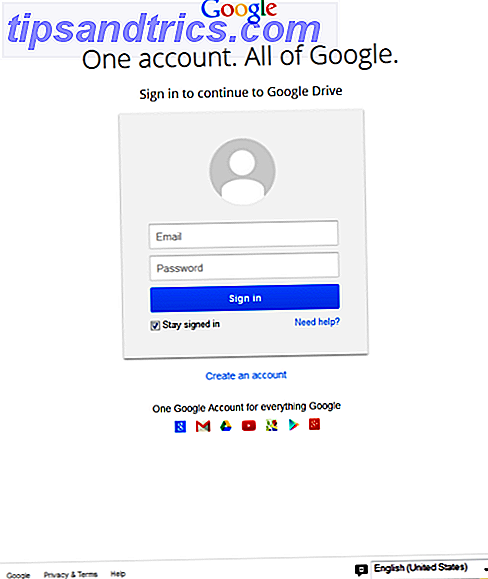

Qu'est-ce que le phishing, et comment les escrocs l'utilisent-ils? Qu'est-ce que l'hameçonnage et quelles techniques utilisent les escrocs? Qu'est-ce que l'hameçonnage et quelles techniques utilisent les escrocs? Je n'ai jamais été un fan de la pêche, moi-même. C'est principalement à cause d'une expédition tôt où mon cousin a réussi à attraper deux poissons pendant que j'ai attrapé le zip. Similaire à la pêche réelle, les escroqueries par hameçonnage ne sont pas ... En savoir plus Fondamentalement, le phishing consiste à amener les utilisateurs à taper volontairement leur nom d'utilisateur et mot de passe, souvent en utilisant une fausse page de connexion. Ces pages sont généralement faciles à repérer pour les utilisateurs avertis, mais cet exemple récent d'hameçonnage est remarquable pour la réalisme de la page de connexion. Il aurait pu tromper n'importe qui, et avait une URL Google.

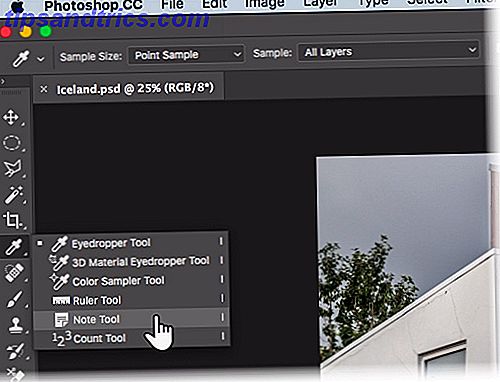

Voici comment cela a fonctionné: les victimes recevaient des courriels avec l'objet «Documents». L'e-mail contenait ce qui ressemblait à un lien vers un document Google - complet avec un véritable domaine «Google.com» - et indiquait aux utilisateurs à quoi ressemblait un écran de connexion Google légitime.

Il n'est pas rare que les utilisateurs aient besoin de se connecter avant de voir un document Google, alors beaucoup ont tapé consciencieusement leur mot de passe. Ils ont été redirigés vers un véritable document Google, mais leur nom d'utilisateur et mot de passe n'ont pas été utilisés par Google: les criminels les ont enregistrés à la place.

Google prétend que toutes ces pages ont été retirées depuis, mais cela vaut la peine d'être vigilant. Ne cliquez pas sur les liens vers Google Documents si vous n'êtes pas sûr de l'expéditeur. Si vous devez le faire, vérifiez que vous êtes connecté à Google Documents avant de cliquer sur le lien.

Cela ne peut que vous protéger de cet incident, ce qui nous amène à la chose effrayante à ce sujet: il devient de plus en plus difficile de conseiller les gens sur la sécurité. 4 Méthodes générales que vous pouvez utiliser pour détecter les attaques de phishing 4 Méthodes générales que vous pouvez utiliser pour détecter les attaques de phishing Un «phishing» est un terme utilisé pour désigner un site Web frauduleux qui tente de ressembler à un site Web. vous savez peut-être bien et visitez souvent. L'acte de tous ces sites essayant de voler votre compte ... Lire la suite, et il n'est pas tout à fait clair qu'aucun d'entre eux aurait aidé dans ce cas.

Google vous conseille de changer votre mot de passe si vous pensez que vous êtes victime. Pendant que vous y êtes, nous vous recommandons également de verrouiller vos comptes avec l'authentification à deux facteurs Verrouiller ces services maintenant avec l'authentification à deux facteurs Verrouiller ces services maintenant avec l'authentification à deux facteurs L'authentification à deux facteurs est la façon intelligente de protéger vos comptes en ligne. Jetons un coup d'oeil à quelques-uns des services que vous pouvez verrouiller avec une meilleure sécurité. Lire la suite . Cela étant, votre mot de passe ne sera pas suffisant pour que les criminels accèdent à votre compte. Ils auront également besoin de votre téléphone.

Source: Symantec.com