Qu'est-ce qui motive les gens à pirater les ordinateurs?

Si vous avez deviné "l'argent", vous êtes sur place. Mais comment diable monétisez-vous un serveur compromis? Il se trouve que les criminels sont intelligents et ont trouvé un certain nombre de façons inhabituelles de faire payer leurs méfaits. En voici trois.

Mine Bitcoin

Cryptocurrencies sont de grandes entreprises. L'état actuel de la cryptomonnaie L'état actuel de la crypto-monnaie Le bitcoin (BTC) est devenu la première monnaie numérique décentralisée en 2009. Lire la suite L'un des plus grands est BitCoin Qu'est-ce que Bitcoin: Le Guide de BitUccoin MakeUseOf Qu'est-ce que Bitcoin? : Le guide de BitUoin MakeUseOf Que vous souhaitiez simplement en savoir plus sur BitCoin ou utiliser réellement la devise, vous pouvez consulter la section «Monnaie virtuelle: le Guide BitCoin», le dernier manuel de l'auteur Lachlan Roy. Lire la suite, qui a une capitalisation boursière (au moment de la rédaction) de près de 3, 6 milliards de dollars. Contrairement à une monnaie traditionnelle, qui est imprimée par une banque centrale, n'importe qui peut "mouiller" BitCoin 5 façons dont vous pouvez faire et mine Bitcoin Monnaie 5 façons que vous pouvez faire et mine Bitcoin Monnaie La méthode de paiement révolutionnaire et controversée a fait les manchettes. Il y a beaucoup de raisons pour lesquelles vous pourriez vouloir commencer à effectuer des transactions en utilisant Bitcoins. Mais d'abord, vous devez en gagner pour vous-même. Lire la suite . Tout ce dont vous avez besoin est un ordinateur, et un logiciel gratuit, et vous pouvez commencer à extraire.

Vous pouvez utiliser n'importe quel ordinateur, à partir d'un Raspberry Pi Raspberry Pi - Un ordinateur ARM de taille carte de crédit - Vôtre pour seulement 25 $ Raspberry Pi - Un ordinateur ARM de carte de crédit - Vôtre pour seulement 25 $ Quelque chose de grand a brasser dans le ville universitaire de Cambridge, Royaume-Uni. Au cours de l'année écoulée, une équipe d'universitaires, d'hommes d'affaires, de conférenciers et de programmeurs ont apporté des modifications finales à un projet très excitant ... Lire la suite (bien que ce ne soit pas recommandé), jusqu'à un système virtuel puissant serveur privé (VPS). Et de plus, le serveur n'a même pas besoin d'être le vôtre. C'est ce qu'a découvert le développeur de logiciels portugais Pedro Rio en janvier dernier, lorsqu'il a été victime d'une attaque de piratage par Bitcoin.

Lorsque Pedro a enregistré un nouveau VPS, il a immédiatement pris des mesures pour le "durcir". Bien qu'il soit programmeur par métier, il savait que ce n'était pas son domaine d'expertise. En écrivant sur son blog, il dit: "Je ne suis pas vraiment un administrateur système et je n'ai pas beaucoup d'expérience en la matière".

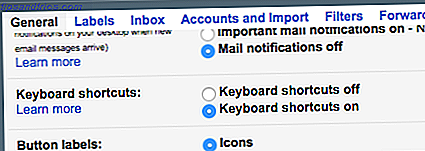

Il a configuré son serveur pour qu'il soit aussi difficile que possible de faire des compromis, et d'envoyer des alertes par e-mail à la première odeur de tout comportement suspect. Le 17 janvier, il a reçu une alerte par courriel l'informant que son processeur fonctionnait à 90% depuis deux heures. Pedro s'est connecté et a commencé à enquêter.

"Je me suis connecté à mon VPS et j'ai utilisé la commande top pour trouver qu'un seul processus utilisait tout le CPU. ... avec un peu de googling je l'ai tracé à bitcoin minière. "

Quelqu'un avait réussi à compromettre son système et à installer un mineur Bitcoin. Si Pedro n'avait pas été aussi vigilant, il aurait continué à consommer ses ressources système, imprimant silencieusement de l'argent à son agresseur. Pedro a depuis reconstruit son système à partir de zéro, et a appris sa leçon.

Certaines personnes ne sont pas si chanceuses.

La facture mensuelle Amazon EC2 de Joe Moreno ne dépasse généralement pas 6 $. Mais en avril dernier, il a eu une mauvaise surprise lorsqu'il a découvert que sa facture mensuelle dépassait les 5 000 $. Quelqu'un était entré dans son compte et avait lancé des instances de serveurs puissantes à travers le monde. À Tokyo, à Sydney, à Sao Paulo et à Singapour, de puissants serveurs minaient tranquillement Bitcoin, et Joe payait la note.

Les attaquants avaient compromis son compte grâce à des informations d'identification qu'il avait téléchargées par erreur sur Github. Un référentiel qu'il a créé quelques années auparavant contenait ses clés Amazon EC2 API, qui était tout le hacker nécessaire pour engendrer et prendre le contrôle du serveur nouvellement créé.

Heureusement pour Joe, Amazon a eu la grâce de pardonner sa dette massive, et aujourd'hui Joe est beaucoup plus prudent avec l'endroit où il laisse ses références.

Lancer des attaques en ligne

Les sanctions pénales pour les délits informatiques peuvent être très sévères, les contrevenants étant souvent mis de côté pendant des décennies. Albert Gonzales, par exemple, a été condamné à 20 ans de prison pour le vol de 170 millions de numéros de cartes de crédit du détaillant de vêtements TJ Maxx. Dans cet esprit, il est logique que tout pirate potentiel souhaite couvrir ses pistes, et comment mieux que par le biais de votre serveur.

Bien sûr, les serveurs sont comme n'importe quel autre ordinateur. Vous pouvez lancer pratiquement n'importe quelle attaque à partir d'un VPS compromis, bien qu'il soit assez courant de les utiliser dans les attaques DDoS.

Attaques par déni de service distribué (DDoS) Qu'est-ce qu'une attaque DDoS? [MakeUseOf explique] Qu'est-ce qu'une attaque DDoS? [MakeUseOf explique] Le terme DDoS siffle quand le cyber-activisme se dresse en masse. Ces types d'attaques font les manchettes internationales pour de multiples raisons. Les problèmes qui déclenchent ces attaques DDoS sont souvent controversés ou hautement ... En savoir plus sont quand un grand nombre de systèmes zombifiés sont assemblés et utilisés pour attaquer une seule cible. Habituellement, ils envoient de grandes quantités de données pour tenter de submerger la cible, dans le but d'en empêcher tout usage légitime.

Les serveurs compromis sont de toutes formes et tailles, comme Sucuri l'a découvert en 2014 lorsqu'ils ont été victimes d'une attaque DDoS. L'attaque a impliqué un botnet de près de 2000 serveurs web, soit jusqu'à 5000 requêtes HTTP par seconde. Leur enquête a révélé que des serveurs exécutant Windows et Linux étaient utilisés et qu'ils utilisaient une gamme variée de progiciels. En bref, il n'y a pas de serveur zombie "standard".

Comme vous pouvez l'imaginer, les attaques DDoS sont incroyablement lucratives, avec des gens qui dépensent des milliers pour perturber une cible sur une longue période de temps. Un blog publié en 2012 par FSecure a découvert un marché en plein essor dans des serveurs compromis, avec un détaillant facturant 2 $ de l'heure pour une attaque DDoS. Surréalement, certains détaillants ont même des publicités vidéo.

Vendre

Ce n'était pas un hack inhabituel. Premièrement, les références SSH d'Andrew Morris ont été forcées par la force. Une fois que le pirate avait pris le contrôle de son système, il avait alors installé un programme de porte dérobée qui lui permettait d'accéder à distance à son système à sa guise.

Mais ce qu'ils n'avaient pas réalisé, c'était qu'Andrew regardait. Le pirate avait en fait trouvé ce qu'on appelle un «pot de miel» - un système laissé intentionnellement sécurisé pour attirer les hackers, de sorte qu'un chercheur peut observer leur comportement.

C'est à travers ce pot de miel qu'Andrew a découvert Huthos - un fournisseur de services VPS en Asie de l'Est qui, selon lui, revendait des serveurs volés.

Bien que n'étant pas totalement concluante, la preuve est assez accablante. Non seulement les logiciels malveillants sont distribués à partir de leur site Web, mais ils utilisent également des ressources stockées sur leur serveur Web, mais ils font également référence à leur compte Facebook (supprimé depuis). Le logiciel malveillant fixe également le fuseau horaire du système compromis à celui de Jakarta, où sont basés les Huthos.

Apparemment, les gens peuvent être aussi stupides.

Si vous êtes tenté, un VPS volé peut être le vôtre pour aussi peu que 59 500 Roupie indonésienne, payable par virement bancaire. C'est juste un peu moins de 5 $, ou combien il en coûte pour provisionner une gouttelette Digital Ocean Digital: Le meilleur hôte VPS pour les débutants DigitalOcean: Le meilleur hôte VPS pour les débutants Lire la suite.

Leçons apprises

Loin d'être simplement «pour le lulz», il existe une industrie artisanale incroyablement lucrative autour du vol de serveurs VPS. Alors que peux-tu faire? Eh bien, d'abord, pensez à vous demander si vous avez réellement besoin d'un serveur. Assez souvent, les services gérés, en particulier pour l'hébergement de sites Web et de blogs simples sont plus que suffisants. Si vous êtes un développeur, envisagez d'utiliser un service PaaS géré comme Heroku ou Google App Engine.

Si vous devez absolument exécuter votre propre serveur, veillez à le durcir et à mettre en place des contrôles de sécurité et des alertes stricts.

Jamais eu un serveur piraté? Qu'est-ce que les assaillants ont fait, et qu'est-ce que cela vous a coûté? Je veux en entendre parler. Déposez-moi un commentaire ci-dessous, et nous discuterons.

Crédits photo: tapotez avec de l'argent Via Shutterstock, hacker Via Shutterstock, salle des serveurs Via Shutterstock, Bitcoin (Zach Copley), salle des serveurs (Torkild Retvedt), TJ Maxx (Mike Mozart)