On dit que la route de l'Enfer est pavée de bonnes intentions. Vous pouvez faire quelque chose avec les fins les plus magnanimes, mais si vous ne faites pas attention, tout peut aller horriblement mal, incroyablement rapidement.

Une vulnérabilité de sécurité dans les services d'accessibilité d'Android - découverte par le chercheur en sécurité de SkyCure, Yair Amit - en est un bon exemple. En exploitant une faille dans l'outil qui permet aux personnes aveugles et malvoyantes d'utiliser des appareils Android, un attaquant pourrait prendre le contrôle de l'appareil, en acquérant des privilèges élevés et en saisissant l'accès aux fichiers stockés sur celui-ci.

Jetons un coup d'oeil, et découvrons comment vous pouvez empêcher cela de se produire.

Comprendre le défaut

L'exploit s'appuie sur des recherches antérieures de SkyCure, publiées lors de la conférence RSA de cette année. La recherche a exploré comment, en créant des applications qui peuvent en attirer d'autres, et lancer à son tour les services d'accessibilité intégrés (améliorations de l'interface utilisateur conçues pour aider les utilisateurs handicapés), vous pouvez introduire différents types de comportements malins, comme démontré vidéo ci-dessous.

Comme preuve de concept, SkyCure a créé un jeu basé sur la populaire série télévisée Rick et Morty, qui lance en réalité un service d'accessibilité malveillant, le tout sans que l'utilisateur s'en aperçoive.

En décrivant la menace initiale, SkyCure dit qu'elle pourrait être utilisée pour "donner à un hacker malveillant des permissions virtuellement illimitées sur son malware". Une application potentielle de l'attaque, dit SkyCure, est de déployer des rançongiciels. Il peut également être utilisé pour composer des courriels et des documents d'entreprise via l'appareil de l'utilisateur, ainsi que pour surveiller de façon permanente l'activité des appareils.

Ce type d'attaque a un nom - clickjacking, ou moins communément une "attaque de réparation de l'interface utilisateur". OWASP (Open Web Application Security Project) définit le détournement de clic comme «lorsqu'un pirate utilise plusieurs couches transparentes ou opaques pour tromper un utilisateur en cliquant sur un bouton ou un lien sur une autre page lorsqu'il avait l'intention de cliquer sur la page de niveau supérieur».

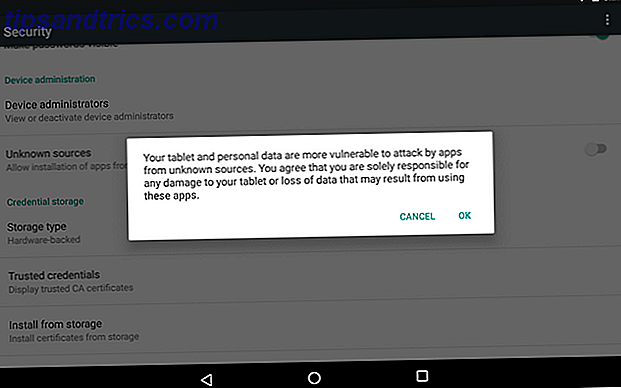

À partir d'Android Lollipop (5.x), Google a ajouté une solution de contournement qui, en théorie, aurait rendu ce type d'attaque impossible. Le changement introduit par Google signifiait que si un utilisateur voulait activer les services d'accessibilité, le bouton OK ne pouvait pas être recouvert par une superposition, empêchant un attaquant de les lancer furtivement.

À titre de référence, voici à quoi cela ressemble lorsque vous lancez un service d'accessibilité manuellement. Comme vous pouvez le voir, Google est très explicite sur les autorisations Android requises. Fonctionnement des autorisations des applications Android et comment les utiliser. Fonctionnement des autorisations des applications Android et pourquoi vous devez les protéger. Android oblige les applications à déclarer les autorisations requises lorsqu'elles les installent. Vous pouvez protéger votre vie privée, votre sécurité et votre facture de téléphone cellulaire en accordant une attention aux autorisations lors de l'installation des applications - bien que de nombreux utilisateurs ... En savoir plus. Cela dissuadera de nombreux utilisateurs d'installer des services d'accessibilité en premier lieu.

Comment vaincre les protections de Google

Yair Amit, cependant, a été en mesure de trouver une faille dans l'approche de Google.

«J'étais dans un hôtel quand il m'est apparu que bien que la porte de l'hôtel bloquait la plupart du temps la vue sur le couloir à l'extérieur, il y avait un judas qui ne bloquait pas la vue. Ce fut mon épiphanie qui m'a amené à penser que s'il y avait un trou dans la superposition, le bouton OK pourrait être «la plupart du temps couvert» et accepter encore une touche dans la zone potentiellement très petite qui n'était pas couverte, contournant ainsi la nouvelle protection. toujours cacher la véritable intention de l'utilisateur. "

Pour tester cette idée, le développeur de logiciels SkyCure, Elisha Eshed, a modifié le jeu Rick et Morty, qui a été utilisé dans la preuve de concept de l'exploit original. Eshed a créé un petit trou dans la superposition, qui était déguisé en élément de jeu, mais qui était en réalité le bouton de confirmation du service d'accessibilité. Lorsque l'utilisateur a cliqué sur l'élément de jeu, le service a été lancé, et avec lui, tout le comportement indésirable.

Alors que l'exploit original a fonctionné contre presque tous les appareils Android fonctionnant sous Android KitKat C'est officiel: Nexus 5 et Android 4.4 KitKat sont ici C'est officiel: Nexus 5 et Android 4.4 KitKat sont là Le Nexus 5 est maintenant en vente dans le Google Play Store et il fonctionne la toute nouvelle version 4.4 d'Android KitKat, qui sera également déployée sur d'autres appareils "dans les semaines à venir". En savoir plus et plus tôt, cette approche augmente le nombre de périphériques exploitables pour inclure ceux qui exécutent Android 5.0 Lollipop Android 5.0 Lollipop: Qu'est-ce qu'il est et quand vous l'obtiendrez Android 5.0 Lollipop: Qu'est-ce qu'il est et quand vous l'obtiendrez Android 5.0 Lollipop est ici, mais seulement sur les appareils Nexus. Qu'est-ce qui est nouveau sur ce système d'exploitation, et quand pouvez-vous vous attendre à ce qu'il arrive sur votre appareil? Lire la suite . En conséquence, presque tous les appareils Android actifs sont vulnérables à cette attaque. SkyCure estime que jusqu'à 95, 4% des appareils Android pourraient être affectés .

Atténuer contre cela

Divulgation complète ou responsable: divulgation des vulnérabilités de sécurité Divulgation complète ou responsable: divulgation des vulnérabilités de sécurité Les failles de sécurité des logiciels populaires sont découvertes en permanence, mais comment sont-elles signalées aux développeurs, et comment? les hackers apprennent à propos des vulnérabilités qu'ils peuvent exploiter? En savoir plus, SkyCure a d'abord contacté Google avant de le diffuser au public, afin de leur donner l'occasion de le réparer. L'équipe de sécurité Android de Google a décidé de ne pas résoudre le problème et d'accepter le risque en conséquence de la conception actuelle.

Pour atténuer la menace, SkyCure recommande aux utilisateurs d'exécuter une version mise à jour d'une solution de défense contre les menaces mobiles. Ceux-ci se défendent de manière proactive contre les menaces, à la manière d'un IPS (Intrusion Protection System) ou IDS (Intrusion Detection System). Cependant, ils s'adressent massivement aux utilisateurs d'entreprise et dépassent largement les moyens de la plupart des utilisateurs domestiques.

SkyCure recommande aux utilisateurs à domicile de se protéger en s'assurant qu'ils téléchargent des applications uniquement à partir de sources fiables. Est-il sécuritaire d'installer des applications Android à partir de sources inconnues? Est-il sécuritaire d'installer des applications Android à partir de sources inconnues? Le Google Play Store n'est pas votre seule source d'applications, mais est-il sûr de chercher ailleurs? Lire la suite, comme le Google Play Store. Il recommande également que les appareils exécutent une version mise à jour d'Android, mais compte tenu de l'écosystème Android fragmenté et des processus de mise à jour axée sur les opérateurs Pourquoi mon téléphone Android n'a-t-il pas encore été mis à jour? Pourquoi mon téléphone Android n'a pas encore été mis à jour? Le processus de mise à jour Android est long et compliqué; Examinons-le pour savoir exactement pourquoi votre téléphone Android prend tellement de temps à mettre à jour. Lire la suite, c'est plus facile à dire qu'à faire.

Il est à noter que Marshmallow - la dernière version d'Android - nécessite que les utilisateurs créent manuellement et spécifiquement une superposition du système en changeant les autorisations pour cette application. Bien que ce type de vulnérabilité puisse affecter les appareils exécutant Marshmallow, en réalité, cela ne va pas se produire, car il est beaucoup plus difficile à exploiter.

Tout mettre en contexte

SkyCure a identifié un moyen dangereux et viable pour un attaquant de dominer complètement un appareil Android. Même si c'est effrayant, il vaut la peine de vous rappeler que beaucoup de cartes doivent tomber en place pour une attaque basée sur le travail.

L'attaquant doit soit faire l'une des deux choses. Une tactique serait de déployer leur application sur le Google Play Store - en contournant leur analyse statique extrêmement vigoureuse et les procédures de détection des menaces. Ceci est extrêmement improbable. Six ans après son lancement, et des millions d'applications plus tard, Google s'est très bien débrouillé pour identifier les logiciels malveillants et les faux logiciels. Sur ce point, Apple aussi, même si Microsoft a encore un long chemin à parcourir.

Alternativement, les attaquants devront convaincre un utilisateur de configurer son téléphone pour accepter un logiciel provenant de sources non officielles, et pour installer une application autrement inconnue. Comme il est peu probable de trouver un large public, il faudra que les attaquants choisissent une cible et les «harponnent».

Bien que cela devienne inévitablement un cauchemar pour les services informatiques des entreprises, ce sera moins un problème pour les utilisateurs à domicile ordinaires, dont la grande majorité obtiennent leurs applications à partir d'une seule source officielle - le Google Play Store.

Crédit d'image: Cadenas brisé par Ingvar Bjork via Shutterstock