Les mots de passe sont un mode de vie maintenant. Il est difficile d'imaginer à quoi ressemblerait Internet sans aucun mot de passe, n'est-ce pas? Pourtant, si nous envisagions l'idée d'un mot de passe pour un instant, nous nous rendrions compte que les mots de passe ne sont pas très sécurisés. En effet, la plupart des experts en sécurité le savent déjà, mais nous utilisons encore des mots de passe. Pourquoi?

Avec chaque autre scandale de base de données et de carte de crédit piraté qui se produit, il devient plus évident que nous ne pouvons pas compter sur les mots de passe pour beaucoup plus longtemps. Mais sinon les mots de passe, quoi d'autre est là?

Pourquoi nous avons commencé à utiliser des mots de passe

Les anciens Romains avaient un système de mots d' ordre qui servaient à prouver son identité et son autorité. Par extension, les mots d'ordre ont été utilisés pour entrer dans des endroits secrets ou pour accéder à des ressources privées. Cela ressemble beaucoup aux mots de passe modernes, n'est-ce pas? Ces mots d'ordre ont été changés aussi fréquemment qu'une fois par jour et se sont révélés très efficaces.

Finalement, les mots de passe ont évolué vers des mots de passe et contre-mots de passe, où une sentinelle présenterait une question ou une phrase énigmatique et s'attendre à une réponse prédéterminée. Pensez à la question de sécurité d'un site Web moderne et vous avez la bonne idée.

Par exemple, lors de la bataille de Normandie, les soldats américains ont prononcé «Flash» lorsqu'ils ont rencontré des groupes inconnus sur le terrain. En répondant avec "Thunder", les soldats pourraient prouver qu'ils étaient vraiment des alliés plutôt que des espions ou des imposteurs.

Les ordinateurs ont leurs racines dans l'armée, est-ce une surprise que nous avons adopté le mécanisme de mot de passe pour l'accès spécialisé? Nous avons fait quelques progrès - comme attacher un mot de passe directement à un nom d'utilisateur pour les comptes personnels - mais le concept existe depuis des milliers d'années.

Mots de passe: Le grand défaut

Les mots de passe nous ont bien servis, cela ne fait aucun doute. Cependant, ils ne sont pas parfaits. Pas de loin. En fait, le concept de mot de passe a une faille flagrante qui ne peut jamais être réparée: les mots de passe sont tout ou rien.

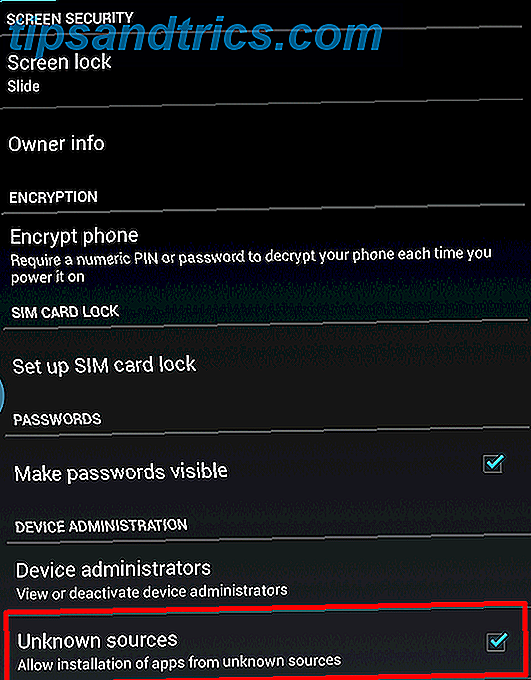

Nous mettons beaucoup d'efforts pour choisir un mot de passe fort 7 façons de créer des mots de passe sécurisés et mémorables 7 façons de créer des mots de passe sécurisés et mémorables Avoir un mot de passe différent pour chaque service est un must dans le monde en ligne d'aujourd'hui. mais il y a une terrible faiblesse dans les mots de passe générés aléatoirement: il est impossible de se souvenir de tous. Mais comment pouvez-vous vous souvenir ... Lire la suite et s'assurer que les données sensibles sont cryptées Non seulement pour les paranoïaques: 4 raisons de crypter votre vie numérique non seulement pour les paranoïdes: 4 raisons de crypter votre vie numérique Le cryptage n'est pas seulement pour les paranoïaques théoriciens de la conspiration, et ce n'est pas seulement pour les geeks de la technologie. Le cryptage est quelque chose dont tous les utilisateurs d'ordinateurs peuvent bénéficier. Les sites Web de Tech écrivent sur la façon dont vous pouvez crypter votre vie numérique, mais ... Lire la suite, mais rien de cela n'a d'importance une fois que quelqu'un connaît le mot de passe lui-même. Une fois qu'ils l'ont, le jeu est terminé. En substance, la protection par mot de passe est la sécurité à travers l'obscurité, une pratique de sécurité qui est universellement fustigée comme faible et inefficace.

Et si nous combinions des mots de passe avec des questions de sécurité? Cela semble être la solution typique utilisée par les banques et d'autres endroits qui offrent des comptes sécurisés, mais si vous y réfléchissez, les questions de sécurité sont juste des mots de passe dans un emballage différent et souffrent du même problème d'obscurité pour la sécurité.

Cela étant dit, il existe de nombreuses autres faiblesses à l'utilisation des mots de passe à l'ère de l'Internet:

- La plupart des utilisateurs ne veulent pas s'inquiéter de la mémorisation d'un mot de passe complexe et utilisent par défaut un mot de passe simpliste facile à deviner.

- La plupart des utilisateurs utilisent le même mot de passe pour de nombreux comptes, ce qui se traduit par une clé qui déverrouille des douzaines (ou des centaines) de portes.

- La plupart des utilisateurs ne gardent même pas leurs mots de passe en secret. Tout, des comptes Netflix aux comptes bancaires, en passant par les comptes Web et les comptes de jeux vidéo, est souvent partagé entre des amis, des membres de la famille et même des inconnus.

- Le chiffrement et le secret sont futiles contre les enregistreurs de frappe Ne pas tomber victime des enregistreurs de frappe: Utilisez ces outils importants anti-Keylogger Ne tombez pas victime des enregistreurs de frappe: Utilisez ces outils anti-Keylogger Important En cas de vol d'identité en ligne, keyloggers jouent l'un des rôles importants dans l'acte même de voler. Si vous avez déjà eu un compte en ligne volé de vous - que ce soit pour ... Lire la suite. Le problème n'est pas isolé des ordinateurs. Avez-vous déjà vu un ATM compromis Comment repérer un ATM compromise et ce que vous devriez faire Suivant Comment repérer un ATM compromise et ce que vous devriez faire Suivant Lire plus?

Quelles sont les alternatives disponibles?

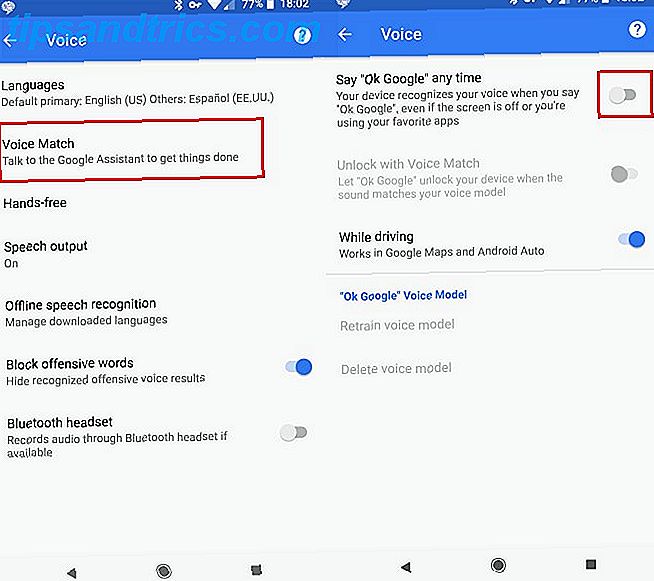

Authentification à deux facteurs Qu'est-ce que l'authentification à deux facteurs? Pourquoi l'utiliser? Qu'est-ce que l'authentification à deux facteurs et pourquoi l'utiliser? L'authentification à deux facteurs (2FA) est une méthode de sécurité qui nécessite deux manières différentes de prouver votre identité . Il est couramment utilisé dans la vie quotidienne. Par exemple payer avec une carte de crédit ne nécessite pas seulement la carte, ... Lire la suite devient de plus en plus populaire ces jours-ci. Contrairement à la combinaison mot de passe + question de sécurité, qui demande essentiellement deux instances du même type d'informations, l'authentification à deux facteurs nécessite deux types différents de preuve d'identité, tels que mot de passe + téléphone mobile.

Et c'est la direction dans laquelle la sécurité doit bouger. Parce que les mots de passe sont intangibles, ils peuvent être compromis par la seule connaissance. Avoir une sorte de preuve d'identité physique est une mesure de sécurité plus forte.

Par exemple, les clés USB peuvent être transformées en clés physiques. 5 Utilisations pour une clé USB Vous ne saviez pas environ 5 utilisations pour une clé USB que vous ne saviez pas Nous avons tous utilisé des clés USB pour transporter des fichiers entre ordinateurs et sauvegarder nos fichiers, mais il y a d'autres choses sympas que vous pouvez faire avec une clé USB. Lire la suite . La pratique n'est pas encore répandue, mais il semble qu'elle pourrait avoir de nombreux usages pratiques. Que se passerait-il si des certificats de sécurité USB étaient distribués et utilisés de sorte que certains sites Web n'autoriseraient l'accès que lorsque le lecteur USB serait branché?

La biométrie - l'utilisation des caractéristiques humaines pour le contrôle d'accès - est un autre domaine qui mérite plus de recherche. Une voie possible serait d'utiliser un instantané de webcam comme mot de passe. 3 Outils amusants pour en tirer le meilleur parti 3 Outils amusants pour tirer le meilleur parti de votre webcam Pour être honnête, je n'ai jamais compris le tapage sur les webcams et le chat vidéo. Bien sûr, il est agréable de discuter en face à face de temps en temps, surtout quand vous n'avez pas vu votre autre significatif ... Lire la suite grâce à la magie de la reconnaissance faciale. D'autres itinéraires incluent des empreintes digitales, des balayages d'iris, et la reconnaissance vocale.

Cependant, il y a un inconvénient majeur, et c'est la possibilité de perdre l'accès en raison d'une défiguration, d'une amputation, d'une laryngite ou pire. Il y a aussi le fait que l'authentification devrait être assez stricte pour ne pas être bernée par des imposteurs / photos / enregistrements, mais suffisamment clémente pour s'adapter aux fluctuations quotidiennes de l'apparence, de la voix, etc.

Enfin, certains suggèrent d'utiliser des puces RFID ou des dispositifs NFC au lieu d'un mot de passe, vous permettant de «glisser» votre chemin à travers la sécurité; en d'autres termes, une carte-clé glorifiée. Mais ceux-ci ont aussi leurs inconvénients. La RFID peut être interceptée La RFID peut être piratée: Voici comment et ce que vous pouvez faire pour rester en sécurité La RFID peut être piratée: Voici comment et ce que vous pouvez faire pour rester en sécurité Que savez-vous des puces RFID? Savez-vous combien vous portez à un moment donné? Savez-vous quelles informations sont stockées sur eux? Savez-vous comment fermer un hacker ... Lire la suite et les appareils NFC ne sont pas sûrs Utiliser NFC? 3 risques de sécurité pour savoir utiliser NFC? Les risques de sécurité à connaître Le NFC, qui signifie communication en champ proche, est la prochaine évolution et est déjà une caractéristique essentielle de certains des nouveaux modèles de smartphones comme le Nexus 4 et le Samsung Galaxy S4. Mais comme avec tous ... Lire la suite.

Alors, quel est le take away? 6 Conseils pour créer un mot de passe incassable que vous pouvez vous rappeler 6 Conseils pour créer un mot de passe incassable que vous pouvez vous rappeler Si vos mots de passe ne sont pas uniques et incassables, vous pourriez aussi bien ouvrir la porte d'entrée et inviter les voleurs pour le déjeuner. En savoir plus, maintenez de bonnes habitudes de sécurité Changez vos mauvaises habitudes et vos données seront plus sûres Changez vos mauvaises habitudes et vos données seront plus sûres Lisez plus, et aidez à éduquer les autres. Bien que nous soyons bloqués à l'aide de mots de passe pour l'instant, nous attendons avec impatience le jour où les mots de passe deviendront de vieilles nouvelles.

Qu'est-ce que tu penses? Adoptez-vous l'utilisation de mots de passe ou préféreriez-vous que nous nous en éloignions complètement? Quelles autres alternatives sont disponibles? Partagez avec nous dans les commentaires ci-dessous!

Crédit d'image: champ de mot de passe via Shutterstock, sécurité par l'obscurité via Shutterstock, clé USB via Shutterstock, Iris Scan via Shutterstock