Dans le monde interconnecté d'aujourd'hui, il suffit d'une erreur de sécurité pour que tout votre monde s'effondre. Qui de mieux que l'expert en sécurité Bruce Schneier?

Si vous avez même un intérêt passager dans les questions de sécurité Red Alert: 10 Blogs de sécurité informatique que vous devriez suivre aujourd'hui Red Alert: 10 Blogs de sécurité informatique Vous devriez suivre aujourd'hui La sécurité est un élément crucial de l'informatique, et vous devriez vous informer et rester au courant . Vous aurez envie de vérifier ces dix blogs de sécurité et les experts en sécurité qui les écrivent. Lire la suite, alors vous avez sûrement rencontré les écrits de Bruce Schneier, un gourou de la sécurité de renommée mondiale qui a siégé à de nombreux comités gouvernementaux, a témoigné devant le Congrès, et est l'auteur de 12 livres sur les questions de sécurité jusqu'à présent, ainsi que d'innombrables essais et articles académiques.

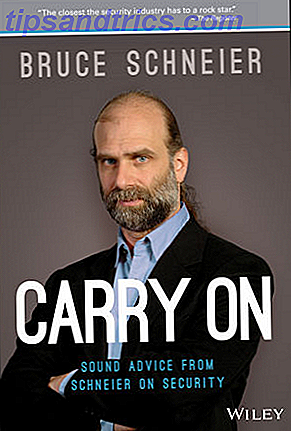

Après avoir entendu parler du dernier livre de Schneier, Carry On: Sound Advice de Schneier on Security, nous avons décidé qu'il était temps de communiquer avec Bruce pour obtenir des conseils judicieux sur certaines de nos préoccupations les plus pressantes en matière de confidentialité et de sécurité.

Bruce Schneier - Conseils avisés

Dans un monde mondial rempli d'espionnage numérique international, de logiciels malveillants et de menaces virales, et de pirates informatiques anonymes à tous les coins de rue, il peut être très effrayant pour tout le monde de naviguer.

N'ayez pas peur - parce que nous avons demandé à Bruce de nous fournir des conseils sur certains des problèmes de sécurité les plus pressants. 5 choses que nous avons apprises sur la sécurité en ligne 5 choses apprises sur la sécurité en ligne en 2013 Les menaces sont devenues plus complexes. maintenant venant des endroits que la plupart ne s'attendraient jamais - comme le gouvernement. Voici 5 leçons difficiles que nous avons apprises sur la sécurité en ligne en 2013. Lire la suite aujourd'hui. Après avoir lu cette interview, vous aurez au moins une meilleure conscience de ce que sont réellement les menaces et de ce que vous pouvez vraiment faire pour vous protéger.

Comprendre le théâtre de sécurité

MUO: En tant que consommateur, comment distinguer le «théâtre de sécurité» d'une application ou d'un service véritablement sécurisé? (Le terme «théâtre de sécurité» a été choisi à partir du terme que vous avez inventé dans vos écrits sur la façon dont les applications et les services revendiquent la sécurité comme argument de vente.)

MUO: En tant que consommateur, comment distinguer le «théâtre de sécurité» d'une application ou d'un service véritablement sécurisé? (Le terme «théâtre de sécurité» a été choisi à partir du terme que vous avez inventé dans vos écrits sur la façon dont les applications et les services revendiquent la sécurité comme argument de vente.)

Bruce: Tu ne peux pas. Dans notre société spécialisée et technologique, vous ne pouvez pas dire de bons produits et services dans de nombreux domaines. Vous ne pouvez pas dire à un avion structurellement sain d'un avion dangereux. Vous ne pouvez pas dire à un bon ingénieur d'un charlatan. Vous ne pouvez pas dire un bon produit pharmaceutique de l'huile de serpent. C'est bon, cependant. Dans notre société, nous faisons confiance aux autres pour faire ces déterminations pour nous. Nous faisons confiance aux programmes gouvernementaux d'octroi de licences et de certification. Nous faisons confiance à des organisations comme Consumers Union. Nous faisons confiance aux recommandations de nos amis et collègues. Nous faisons confiance aux experts Restez en sécurité en ligne: Suivez 10 experts en sécurité informatique sur Twitter Restez en sécurité en ligne: Suivez 10 experts en sécurité informatique sur Twitter Il existe des mesures simples que vous pouvez prendre pour vous protéger en ligne. Utiliser un pare-feu et un logiciel antivirus, créer des mots de passe sécurisés, ne pas laisser vos appareils sans surveillance; ce sont tous des incontournables. Au-delà, ça tombe ... En savoir plus.

La sécurité n'est pas différente. Parce que nous ne pouvons pas dire à une application sécurisée ou un service informatique d'un non sécurisé, nous devons compter sur d'autres signaux. Bien sûr, la sécurité informatique est si compliquée et si rapide que ces signaux nous manquent systématiquement. Mais c'est la théorie. Nous décidons en qui nous avons confiance, puis nous acceptons les conséquences de cette confiance.

L'astuce consiste à créer de bons mécanismes de confiance.

Audits de sécurité bricolage?

MUO: Qu'est-ce qu'un "audit de code" ou un "audit de sécurité" et comment ça marche? Crypto.cat était open-source, ce qui a fait que certaines personnes pensaient que c'était sécurisé, mais il s'est avéré que personne ne l'a audité. Comment puis-je trouver ces vérifications? Existe-t-il des moyens de vérifier ma propre utilisation quotidienne des outils, pour m'assurer que j'utilise des choses qui me protègent vraiment?

MUO: Qu'est-ce qu'un "audit de code" ou un "audit de sécurité" et comment ça marche? Crypto.cat était open-source, ce qui a fait que certaines personnes pensaient que c'était sécurisé, mais il s'est avéré que personne ne l'a audité. Comment puis-je trouver ces vérifications? Existe-t-il des moyens de vérifier ma propre utilisation quotidienne des outils, pour m'assurer que j'utilise des choses qui me protègent vraiment?

Bruce: Un audit signifie ce que vous pensez que cela signifie: quelqu'un d'autre l'a regardé, et l'a dit bon. (Ou, au moins, trouvé les mauvaises parties et dit à quelqu'un de les réparer.)

Les questions suivantes sont également évidentes: qui l'a vérifié, quelle était la portée de la vérification, et pourquoi devriez-vous leur faire confiance? Si vous avez déjà fait une inspection à la maison lorsque vous avez acheté une maison, vous comprenez les problèmes. Dans le logiciel, les audits de sécurité sont complets et coûteux et, à la fin, ne garantissent pas la sécurité du logiciel.

Les audits peuvent seulement trouver des problèmes; ils ne peuvent jamais prouver l'absence de problèmes. Vous pouvez certainement vérifier vos propres outils logiciels, en supposant que vous ayez les connaissances et l'expérience requises, l'accès au code logiciel et l'heure. C'est comme être votre propre médecin ou avocat. Mais je ne le recommande pas.

Juste voler sous le radar?

MUO: Il y a aussi cette idée que si vous utilisez des services hautement sécurisés ou des précautions, vous êtes en quelque sorte suspicieux. Si cette idée a du mérite, devrions-nous nous concentrer moins sur des services plus sécurisés, et plutôt essayer de voler sous le radar? Comment ferions-nous cela? Quel genre de comportement est considéré comme suspect, c'est-à-dire qu'est-ce qui vous rend un rapport minoritaire? Quelle est la meilleure tactique pour "mettre bas"?

Bruce: Le problème avec la notion de voler sous le radar, ou de mentir bas, c'est qu'il est basé sur des notions pré-informatiques de la difficulté à remarquer quelqu'un. Quand les gens faisaient les choses, il était logique de ne pas attirer leur attention.

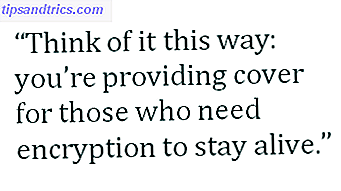

Mais les ordinateurs sont différents. Ils ne sont pas limités par des notions humaines d'attention; ils peuvent regarder tout le monde en même temps. Donc, même s'il est vrai que l'utilisation du cryptage est quelque chose que la NSA prend particulièrement en compte, ne pas l'utiliser ne signifie pas que vous serez moins remarqué. La meilleure défense est d'utiliser des services sécurisés, même si cela peut être un drapeau rouge. Pensez-y de cette façon: vous fournissez une couverture pour ceux qui ont besoin de cryptage pour rester en vie.

Confidentialité et cryptographie

MUO: Vint Cerf a dit que la vie privée est une anomalie moderne, et que nous n'avons pas d'attente raisonnable en matière de vie privée à l'avenir. Es-tu d'accord avec ça? La vie privée est-elle une illusion / anomalie moderne?

Bruce: Bien sûr que non. La vie privée est un besoin humain fondamental et quelque chose de très réel. Nous aurons un besoin de protection de la vie privée dans nos sociétés, à condition qu'elles soient composées de personnes.

MUO: Diriez-vous que nous en tant que société sommes devenus complaisants concernant la cryptographie de données?

Bruce: Certainement, en tant que concepteurs et constructeurs de services informatiques, nous sommes devenus complaisants à propos de la cryptographie et de la sécurité des données en général. Nous avons construit un Internet vulnérable à la surveillance de masse, non seulement par la NSA, mais par tous les autres organismes de renseignement nationaux sur la planète, les grandes entreprises et les cybercriminels. Nous l'avons fait pour diverses raisons, allant de «c'est plus facile» à «nous aimons faire des choses gratuitement sur Internet». Mais nous commençons à réaliser que le prix que nous payons est en fait assez élevé, alors j'espère que nous ferons un effort pour changer les choses.

Améliorer votre sécurité et votre confidentialité

MUO: Quelle forme / combinaison de mots de passe / autorisation considérez-vous la plus sécurisée? Quelles «meilleures pratiques» recommanderiez-vous pour créer un mot de passe alphanumérique?

Bruce: J'ai écrit à ce sujet récemment. Les détails valent la peine d'être lus.

Note de l'auteur: L'article lié décrit finalement le «Schéma Schneier» qui fonctionne pour choisir des mots de passe sécurisés. 7 façons de créer des mots de passe sécurisés et mémorables 7 façons de créer des mots de passe sûrs et mémorables Avoir un mot de passe différent pour chaque service est un must dans le monde en ligne d'aujourd'hui, mais il y a une terrible faiblesse dans les mots de passe générés aléatoirement: il est impossible de se souvenir de tous. Mais comment pouvez-vous vous souvenir ... Lire la suite, effectivement cité de son propre article de 2008 sur le sujet.

"Mon conseil est de prendre une phrase et de le transformer en mot de passe. Quelque chose comme «Ce petit cochon est allé au marché» pourrait devenir «tlpWENT2m». Ce mot de passe à neuf caractères ne figurera dans aucun dictionnaire. Bien sûr, n'utilisez pas celui-ci, parce que j'ai écrit à ce sujet. Choisissez votre propre phrase, quelque chose de personnel. "

MUO: Comment l'utilisateur moyen peut-il mieux traiter / faire face aux nouvelles que son compte avec un site web, une banque ou une multinationale de renommée mondiale a été compromis (je parle de violations de données du type Adobe / LinkedIn ici, plutôt qu'un compte bancaire unique violé par la fraude à la carte)? Devraient-ils déménager leur entreprise? Que pensez-vous qu'il va falloir souligner aux services informatiques / de sécurité des données qu'une divulgation immédiate et complète est la meilleure des relations publiques?

Bruce : Cela nous ramène à la première question. En tant que clients, nous ne pouvons pas faire beaucoup de choses sur la sécurité de nos données quand elles sont entre les mains d'autres organisations. Nous devons simplement croire qu'ils vont sécuriser nos données. Et quand ils ne le font pas - lorsqu'il y a une grande brèche de sécurité - notre seule réponse possible est de déplacer nos données ailleurs.

Mais 1) nous ne savons pas qui est le plus sûr, et 2) nous n'avons aucune garantie que nos données seront effacées lorsque nous déménageons. La seule vraie solution ici est la réglementation. Comme dans de nombreux domaines où nous n'avons pas l'expertise nécessaire pour évaluer et où nous devons faire confiance, nous nous attendons à ce que le gouvernement intervienne et fournisse un processus fiable sur lequel nous pouvons compter.

En informatique, il faudra une législation pour s'assurer que les entreprises sécurisent nos données de manière adéquate et nous informent en cas d'infraction à la sécurité.

Conclusion

Il va sans dire que c'était un honneur de s'asseoir et de discuter (virtuellement) de ces questions avec Bruce Schneier. Si vous cherchez encore plus de perspicacité de Bruce, assurez-vous de vérifier son dernier livre, Carry On, qui promet à Bruce de prendre en charge d'importants problèmes de sécurité comme l'attentat du marathon de Boston, la surveillance de la NSA et les cyber-attaques chinoises. Vous pouvez également obtenir des doses régulières de la perspicacité de Bruce sur son blog.

Comme vous pouvez le voir à partir des réponses ci-dessus, rester en sécurité dans un monde non sécurisé n'est pas facile, mais en utilisant les bons outils, en choisissant soigneusement les entreprises et les services que vous décidez de "faire confiance". bon départ.