Les dispositifs de sécurité biométriques étaient des idéaux de longue date dans les films de science-fiction qui semblaient assez plausibles pour se produire, mais un peu trop tirés par les cheveux pour une utilisation dans le monde réel.

Alors que les forces de l'ordre et les établissements de haute sécurité utilisent l'identification biométrique depuis des décennies, nous vivons maintenant dans un monde qui fait de véritables avancées en matière de biométrie pour l'identification et la technologie d'accès aux biens de consommation.

Cette poussée se répand sur les marchés de consommation sous la forme de scanners d'empreintes digitales pour les automobiles, les ordinateurs portables et les appareils mobiles, la technologie de reconnaissance faciale dans les logiciels et la reconnaissance de l'iris dans les distributeurs automatiques dans certains coins du globe.

La biométrie - il semble - est le nouveau mot de passe Pourquoi les noms d'utilisateur et mots de passe sont une chose du passé, et comment faire face à cela Pourquoi les noms d'utilisateur et mots de passe sont une chose du passé, et comment faire face avec toutes les autres bases de données piratées scandale des cartes qui se produit, il devient plus évident que nous ne pouvons pas compter sur les mots de passe pour beaucoup plus longtemps. Mais sinon les mots de passe, quoi d'autre est là? Lire la suite ; mais l'adoption est entravée par des insuffisances technologiques, ainsi que par la dynamique des prix et d'autres facteurs.

Dans un document révolutionnaire de 1999 intitulé «Identification personnelle biométrique dans une société en réseau», trois chercheurs (A. Jain, R. Bolle et S. Pankanti) ont cherché à déterminer les facteurs qui détermineraient la viabilité future des dispositifs de sécurité biométriques. Dans leurs conclusions, ils ont détaillé sept facteurs clés pour aider à faire cette détermination.

- Universalité

- Unicité

- La permanence

- Mesurabilité

- Performance

- Acceptabilité

- Contournement

Ces sept caractéristiques, ainsi que les considérations de prix sont ce qui met les roues en mouvement pour le fabricant répandu, et finalement, l'adoption de la biométrie en tant que solution de sécurité monde réel qui dépasse les limites du mot de passe commun.

Diverses méthodes biométriques et leur histoire

Les données biométriques relèvent généralement de l'une des deux catégories suivantes: physiologique ou comportementale. Les technologies physiologiques s'appuient sur des choses dont vous êtes nés, et que possèdent tous (ou la plupart) les humains, tels que: leur voix, des motifs distincts dans les mains ou les yeux, ainsi qu'un parfum spécifique ou des marqueurs génétiques qui distinguent les humains des autres espèces et identifiables au sein de leur propre espèce.

Voici quelques exemples de certaines de ces technologies.

La reconnaissance faciale

Reconnaissance faciale Un comportement surprenant qui protège votre vie privée et votre sécurité lorsque vous portez un vêtement surprenant qui protège votre vie privée et votre sécurité lorsque vous sortez La vie privée et la sécurité numériques deviennent de plus en plus complexes, mais il existe maintenant une nouvelle façon de vous protéger. Si vous êtes préoccupé par la surveillance envahissante et les hacks RFID, ces vêtements peuvent vous aider. La technologie Read More utilise une image ou une vidéo pour comparer les caractéristiques faciales de la source choisie aux entrées cataloguées dans une base de données. La technologie fonctionne en créant une grille virtuelle et en soulignant la distance entre les caractéristiques définissant sur le visage, ainsi que des informations détaillées sur la forme du visage: comme le contour des narines, des yeux, et même analyser la texture de la peau.

La technologie a d'abord été mise au point par Woody Bledsoe, Helen Chan Wolf et Charles Bisson en 1964 dans le cadre de leur étude collective sur l'intelligence de reconnaissance des formes (PRI). Après que Bledsoe a quitté l'étude de PRI, la recherche a été poursuivie à Stanford Research Institute par Peter Hart. Dans des expériences réalisées en utilisant le travail collectif des pionniers initiaux, ainsi que le sien, la première grande percée a eu lieu en 1968 quand un ordinateur a systématiquement surpassé les humains en identifiant les visages humains à partir d'une base de données de 2.000 photos.

En 1997, Christoph von der Malsburg ainsi qu'une équipe d'étudiants diplômés de l'Université de Bochum en Allemagne ont développé un système connu sous le nom de ZN-Face qui était (à l'époque) le plus robuste du genre en raison de sa capacité à faire du correspond à des images imparfaites. La technologie a été financée par le United States Army Research Laboratory et est utilisée par des clients allant des principaux aéroports internationaux, aux banques et aux bureaux gouvernementaux.

Les technologies actuelles de reconnaissance faciale s'appuient sur des caractéristiques de références croisées de plusieurs technologies et algorithmes de reconnaissance faciale différents, et sont si puissantes qu'elles peuvent non seulement surperformer significativement les humains, mais aussi identifier correctement les visages individuels des jumeaux identiques.

Des variantes de cette technologie sont actuellement utilisées dans des applications grand public, telles que la Xbox One. Grâce à Kinect Sign-In, les utilisateurs peuvent se connecter à leur profil Xbox une fois que le Kinect a analysé leur profil de visage et de corps afin de faire une identification positive. Le scanner du visage est impressionnant, et fonctionne même dans des salles pleines d'autres où il doit choisir votre profil d'un groupe.

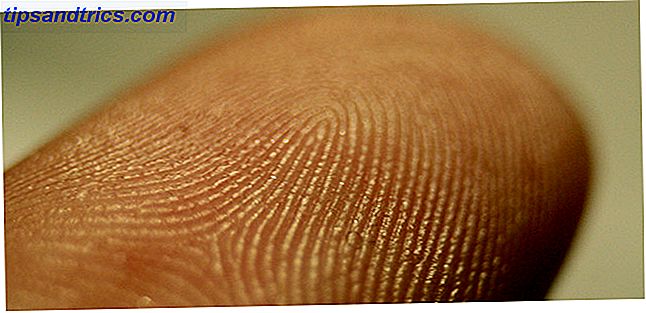

Palm et empreintes digitales

La technologie Palm et les empreintes digitales sont assez similaires. La paume humaine - ainsi que le doigt - contient des marques d'identification uniques sous la forme de cercles, d'arcs et de lignes ondulées. Ces marquages ont été étudiés pendant plus d'un siècle, et pendant ce temps, des millions d'empreintes digitales ont été recueillies, dont deux n'ont jamais été identiques. Cela dit, des exemples d'erreurs humaines dans la méthode de collecte et de traitement des empreintes digitales ont conduit à de faux cas de fausses identifications dans le passé, mais la technologie qui les sous-tend n'est certainement pas à blâmer.

La technologie elle-même repose sur la collecte de l'empreinte digitale, souvent avec un scanner ou par des méthodes de collecte latente (généralement à l'aide de poudre noire ou claire), afin de la recouper avec un ensemble d'empreintes collectées ou exemplaires. impressions ") recueillies auprès d'un sujet. Dans le passé, cela se faisait manuellement grâce à une inspection minutieuse, mais la technologie permet maintenant l'enregistrement électronique, la classification et la numérisation des copies exemplaires et collectées.

Marcello Malphighi fut le premier à avoir été reconnu pour la découverte des modèles uniques d'empreintes digitales en 1665, mais leur rôle dans l'identification n'a été découvert qu'en 1880 par le Dr Henry Faulds. Faulds, un chirurgien écossais, a publié un document sur l'utilité des empreintes digitales pour l'identification. Ce document a également été crédité comme le premier à décrire une méthodologie spécifique pour la collecte et le traitement des tirages.

La première utilisation connue de la technologie a été faite par un policier argentin nommé Juan Vucetich en 1892 qui a non seulement commencé à collecter et à cataloguer les empreintes digitales dans son Argentine natale, mais aussi à prouver la culpabilité de Francisca Rojas dans l'assassinat de son voisin. l'empreinte digitale était identique à une empreinte partielle sanglante laissée sur la scène du crime.

Depuis lors, les progrès dans la méthodologie de collecte et de catalogage ont fait des empreintes digitales la technologie biométrique la plus répandue utilisée par les forces de l'ordre et les groupes gouvernementaux dans le monde entier. Les empreintes digitales sont abordables, offrent des résultats prévisibles et une technologie améliorée, comme le catalogage numérique et le référencement automatisé, ont fait des empreintes digitales l'identifiant biométrique numéro un mondial.

Apple et Samsung ont fait des nouvelles quand ils ont utilisé les technologies d'empreintes digitales sur leurs téléphones, mais la technologie d'empreintes digitales dans les appareils grand public - en particulier l'informatique - existe depuis longtemps (plus de détails ci-dessous).

Reconnaissance de l'iris

La numérisation de la rétine était la première technologie biométrique oculaire utilisée, mais la technologie a été remplacée par le scanner à iris, le plus avancé et le plus fiable des deux technologies. La technologie de reconnaissance de l'iris Les scanners rétine / iris sont-ils le prochain niveau de sécurité mobile? Les scanners Retina / Iris sont-ils le prochain niveau de sécurité mobile? Les rumeurs courent que le Samsung Galaxy Note 4 pourrait avoir un scanner rétine ou iris intégré. Cela ressemble à un film de science-fiction, mais ces mécanismes de verrouillage personnalisés ne sont pas toujours parfaits. Read More est un système d'identification automatisé qui utilise la reconnaissance des formes mathématiques pour cartographier les structures complexes de l'œil d'un individu. Vu de près, l'iris présente un réseau de motifs aléatoires qui ressemblent à une série de fibres tissées et qui sont propres à chaque individu. Les scanners tentent de faire correspondre ces motifs à une base de données en utilisant des images ou une représentation vidéo de l'œil de l'individu.

Bien que la technologie moderne entourant le balayage et la reconnaissance de l'iris soit plutôt nouvelle, la science derrière la technologie (l'iridologie) remonte à l'Égypte et à la Grèce antiques, et est même apparue dans les écrits d'Hippocrate. Le pionnier moderne de la technologie est John Daugman, qui a développé et breveté les premiers algorithmes d'identification assistée par ordinateur des motifs d'iris en 1994. Bien que les algorithmes et les techniques - tels que les scanners et les moyens de cataloguer et de récupérer des échantillons - se soient améliorés temps, les algorithmes de Daugman sont toujours à la base de tout déploiement public de la technologie de reconnaissance de l'iris.

En plus des méthodes d'identification physiologique mentionnées ci-dessus, les spécialistes de la biométrie ont récemment découvert des marqueurs comportementaux qui aident à distinguer un humain d'un autre. Ces méthodes sont connues sous le nom de biométrie comportementale ou comportementale. Alors que les technologies sous-jacentes à ces identifiants biométriques sont encore en développement, la croyance généralement répandue est qu'elles ne sont pas aussi fiables que les méthodes physiologiques. En tant que tel, la science derrière la biométrie comportementale est encore à l'étude, et les percées pourraient conduire à une classe supplémentaire de technologies d'identification biométriques autonomes, ou au moins une couche supplémentaire dans laquelle faire des références croisées pour plus de précision statistique.

La reconnaissance de l'iris était, jusqu'à récemment, une technologie relativement coûteuse qui se distinguait des applications grand public. Cela pourrait changer bientôt, car des technologies comme EyeLock - un dispositif utilisé pour verrouiller votre ordinateur à la maison avec son propre scanner d'iris - commencent à arriver sur le marché.

Des exemples de technologies comportementales sont:

- Rythme de frappe : Aussi appelée dynamique de frappe, l'étude du rythme de frappe en rapport avec l'identification biométrique tourne autour de signatures distinctes dans les schémas de frappe tels que mots par minute, difficulté ou variations de vitesse sur certaines touches (comme les nombres) d'une touche spécifique sur le clavier avant de la relâcher, ou de cartographier des séquences de lettres ou de chiffres qui s'avèrent difficiles à certains dactylos.

- Gait: Gait est l'étude de la locomotion chez les humains en ce qui concerne le mouvement. Grâce à l'analyse de la démarche, les chercheurs peuvent cartographier des caractéristiques comme les maniérismes, la posture, les blessures physiques ou les mouvements, tels que: vitesse de marche, longueur de pas, position des pieds et des jambes ou mouvement des bras ou du haut du corps. en mouvement.

- Voix: La reconnaissance vocale analyse l'entrée audio pour des motifs spécifiques dans la parole ou le son. Chaque voix, ou bruit commun, a un motif de longueur d'onde reconnaissable qui peut aider à l'identification d'un individu spécifique.

Principales adoptions de la technologie biométrique

Au fur et à mesure que la technologie et la science sous-jacentes à la biométrie s'améliorent, nous commençons à voir une adoption rapide de la technologie dans nos vies quotidiennes. Voici quelques exemples notables:

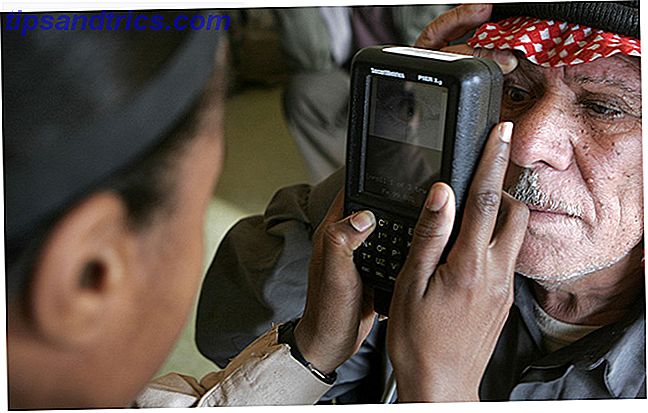

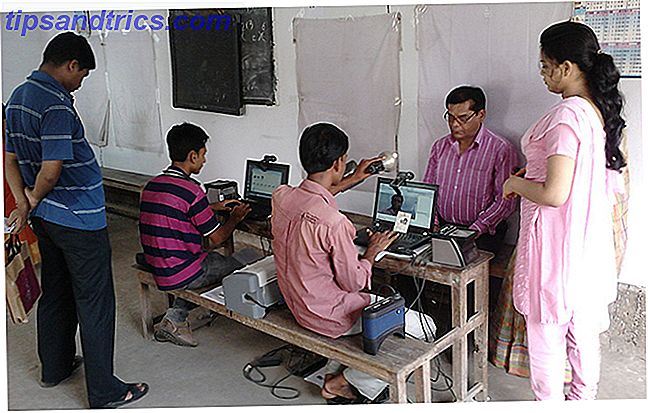

Programme national d'identification de l'Inde

L'Inde n'est pas le seul pays à se rallier à l'utilisation d'identifiants biométriques dans l'identification personnelle, mais son projet - connu sous le nom d'Aadhaar - est certainement le plus ambitieux. Déjà la plus grande base de données biométriques au monde, l'objectif est de sécuriser le catalogage des données biométriques (empreintes digitales, IRIS scan, photo) ainsi que des données démographiques (nom, adresse, numéro de portable, sexe, âge) pour chacun de leurs 1.25- milliard d'habitants. Actuellement, 550 millions de personnes se sont inscrites, et l'Inde a attribué 480 millions de numéros Aadhar en 2013, et vise à faire cataloguer tout le monde au cours des prochaines années.

L'informatique

On a beaucoup parlé d'Apple qui décide d'inclure un scanner d'empreintes digitales sur l'iPhone 5s Touch ID Malheurs: Dépannage du scanner d'empreintes digitales iPhone 5S Touch ID Malheurs: Dépannage du scanner d'empreintes digitales iPhone 5S Il ne fait aucun doute que l'iPhone 5S d'Apple introduit une des meilleures implémentations balayage, mais ce n'est pas clair pour tout le monde. Lire la suite et l'ajout de Samsung d'un scanner d'empreintes digitales sur le Galaxy S5 Quelles sont les meilleures nouvelles fonctionnalités Galaxy S5? Quelles sont les meilleures nouvelles fonctionnalités Galaxy S5? Quelles sont certaines de ces fonctionnalités étonnantes, et encore mieux, comment pouvez-vous les obtenir sur votre téléphone existant? Lire la suite, mais ils ne sont en aucun cas les premiers à inclure des scanners biométriques dans les appareils grand public. Plusieurs sociétés informatiques, telles que: Sony, Dell, Fujitsu, HP, Toshiba, Acer, et d'autres ont tous inclus des scanners d'empreintes digitales dans les ordinateurs portables à un moment ou un autre. En outre, la Xbox One, de Microsoft, inclut des données biométriques pour identifier les utilisateurs par la voix ainsi que la reconnaissance faciale afin de vous connecter à la console.

Automobile

Avec la montée en puissance des technologies de numérisation d'empreintes digitales bon marché, les constructeurs automobiles ont rapidement pris le dessus. Mercedes a été parmi les adoptants les plus notables de la technologie et l'a inclus dans leur modèle de Classe S comme un moyen de démarrer la voiture grâce à la reconnaissance des empreintes digitales du propriétaire (s).

Volkswagen (VW) est un autre constructeur automobile majeur qui développe une technologie biométrique pour ses véhicules sous la forme d'une technologie de reconnaissance faciale et d'un capteur intelligent qui tient compte de la taille, du poids, du sexe et d'autres éléments d'identification système d'assistance. Alors que la technologie n'est pas encore sur la route, VW affirme qu'ils développent le système pour permettre une expérience de conduite plus personnelle, comme l'ordinateur de bord ajustant automatiquement les sièges, rétroviseurs et appuie-tête pour chaque conducteur, ainsi que des restrictions sur de nouveaux opérateurs, et empêchant des personnes non autorisées de conduire le véhicule.

L'état actuel de la technologie biométrique

Aujourd'hui, la technologie biométrique est plus facilement expliquée comme un exemple moderne d'accaparement des terres. Les entreprises partout dans le monde tentent d'explorer des avenues dans lesquelles la biométrie peut rendre leur technologie plus conviviale, tout en leur donnant un avantage futuriste par rapport aux concurrents tardifs.

Bien que l'avenir soit prometteur, l'utilisation généralisée de la biométrie dans l'identification soulève encore quelques préoccupations. Les plus notables de ces préoccupations sont directement liées à la protection de la vie privée. Votre intérêt pour la confidentialité garantira que vous êtes ciblé par la NSA Votre intérêt pour la vie privée vous assurera que vous êtes ciblé par la NSA Oui, c'est exact. Si vous vous souciez de la vie privée, vous pouvez être ajouté à une liste. Lire la suite et comment ces données sont partagées. Par exemple, un rapport récemment non classifié du Groupe de travail sur la biométrie défensive du Conseil des sciences de la défense suggère que l'utilisation par le gouvernement des dispositifs d'identification biométrique pourrait être plus répandue que le citoyen moyen ne le croit.

Selon le rapport (sur le sujet de l'identification biométrique, en particulier):

Souvent, il est sage de protéger, parfois même de dissimuler, l'étendue réelle et totale des capacités nationales dans des domaines directement liés à la conduite d'activités liées à la sécurité.

En outre, le partage de ces données soulève d'autres préoccupations, car il n'existe aucun protocole de travail sur les informations à partager et avec qui. La forme la plus commune de partage de ces données se produit entre les organismes d'application de la loi et les organismes gouvernementaux, mais il existe des possibilités d'abus lors du partage de données sensibles sans véritable réglementation sur la façon de le faire. Comment vous protéger contre l'espionnage illégal ou illégal Comment vous protéger contre l'espionnage illégal ou illégal Indépendamment de la motivation ou de la justification de l'espionnage (comme l'infidélité conjugale), l'espionnage est illégal et constitue une violation flagrante de la vie privée dans la plupart des cas. pays du monde entier. En savoir plus Plus tard, les données d'identification sont rendues publiques ou partagées par les entreprises privées.

Dans l'ensemble, la technologie et la science entourant la biométrie sont fascinantes, et c'est certainement une plate-forme intéressante à explorer, mais à mesure que nous progressons, il faut vérifier comment ces données sont utilisées, comment elles sont collectées (et par qui), et quoi exactement - si quelque chose - est de rester hors des limites.

Avec la nouvelle technologie vient un ajustement raisonnable des attentes en matière de vie privée, mais nous devons nous demander à un moment donné si les progrès technologiques facilitent nos vies, ou s'ils existent uniquement pour éliminer les obstacles à la vie privée. Chaque jour et ne le savez pas Top 5 façons vous êtes espionné tous les jours et ne le savez pas Les chances sont que vous êtes inconscient de la façon dont vous êtes surveillé presque tous les jours que vous allez à propos de votre entreprise. Apprenez à prendre des précautions pour vous protéger contre ces menaces de surveillance. Lire la suite . Et si c'est le dernier, est-ce quelque chose que nous pouvons vivre en échange de commodité?

Crédits photo: eGates Vision-Box et Empreinte Digitale sur le Doigt Homme via Wikimedia Commons, Eye Close Up par Robert D. Bruce via Flickr, Aadhaar Collection de Données Biométriques via Wikimedia Commons, Camera de Vidéo-Surveillance par Frederic Bisson via Flickr