Les logiciels malveillants sont partout ces jours-ci. Vous n'avez qu'à éternuer dans le mauvais café, et vous avez des logiciels malveillants. D'accord, peut-être pas si mal. Mais comme le monde en réseau se développe, le potentiel d'infection augmente également.

Ce guide MakeUseOf est une approche étape par étape pour supprimer une quantité importante de logiciels malveillants. En outre, nous allons vous montrer comment arrêter les logiciels malveillants infectant votre système, pour commencer. Et si vous n'avez pas à vous soucier des logiciels malveillants, vous aurez plus de temps pour les bonnes choses de la vie.

Nous ne pouvons pas fournir un guide détaillant les instructions de suppression pour chaque morceau de malware ou ransomware là-bas. Il y en a simplement trop. Cependant, nous pouvons viser à supprimer la plupart des infections de logiciels malveillants pour une machine Windows 10. En outre, de nombreux correctifs et méthodes détaillés sont compatibles avec les anciennes versions de Windows.

Éradiquer les logiciels malveillants de votre système est un processus long. Malware de presque n'importe quelle variété est destructeur. En outre, les développeurs de logiciels malveillants ne sont pas intéressés à faire de la suppression un processus facile - ce serait contre-productif. Donc, pour la grande majorité des utilisateurs d'ordinateurs, supprimer les logiciels malveillants nécessite des conseils.

Si vous pensez que votre ordinateur est infecté, vous avez besoin de ce guide .

- Comment puis-je savoir que je suis infecté?

- Préparer votre système

- Mode sans échec et restauration du système

- Suppression de logiciels malveillants

- Après le processus de suppression

- Ransomware

- Comment arrêter une autre infection Malware

- Maison et sec

1. Comment savoir que je suis infecté?

Parce qu'il existe de nombreuses variétés de logiciels malveillants, il existe de nombreux symptômes de logiciels malveillants différents. Les symptômes varient de l'extrêmement évident à l'extrêmement subtile. Voici une liste de symptômes de logiciels malveillants courants.

- Votre ordinateur affiche des messages d'erreur ou des fenêtres contextuelles étranges

- Votre ordinateur prend plus de temps à démarrer et fonctionne plus lentement que d'habitude

- Des blocages ou des plantages aléatoires affectent votre ordinateur

- La page d'accueil de votre navigateur Web a changé

- Des barres d'outils étranges ou inattendues apparaissent dans votre navigateur Web

- Vos résultats de recherche sont en cours de redirection

- Vous commencez à vous retrouver sur des sites Web auxquels vous n'aviez pas l'intention d'accéder

- Vous ne pouvez pas accéder aux sites Web liés à la sécurité

- De nouvelles icônes et de nouveaux programmes apparaissent sur le bureau que vous n'y avez pas mis

- L'arrière-plan du bureau a changé à votre insu

- Vos programmes ne démarreront pas

- Votre protection de sécurité a été désactivée sans raison apparente

- Vous ne pouvez pas vous connecter à Internet ou il fonctionne très lentement

- Les programmes et les fichiers sont soudainement manquants

- Votre ordinateur effectue des actions de son propre chef

- Vos fichiers sont verrouillés et ne s'ouvriront pas

Si votre système affiche un ou plusieurs de ces symptômes, un logiciel malveillant peut en être la cause.

2. Préparez votre système

La première chose à faire avant de commencer avec la suppression de logiciels malveillants est de sauvegarder vos fichiers vers un emplacement déconnecté sécurisé The Ultimate Windows 10 Guide de sauvegarde des données Le Guide de sauvegarde des données Ultimate Windows 10 Nous avons résumé toutes les options de sauvegarde, restauration, restauration et réparation trouver sur Windows 10. Utilisez nos astuces simples et ne désespérez plus jamais sur les données perdues! Lire la suite . Le processus de suppression est potentiellement dommageable pour votre système et d'autres fichiers importants. Certaines variantes de logiciels malveillants deviennent extrêmement agressives lorsqu'elles détectent le processus de suppression et visent à supprimer vos documents importants et privés.

Dans ce cas, je conseille vivement d'utiliser un périphérique de stockage externe plutôt qu'une solution de cloud. Guide de sauvegarde et de restauration de Windows Le Guide de sauvegarde et de restauration de Windows se déclenche. À moins que vous ne souhaitiez perdre vos données, vous avez besoin d'une bonne routine de sauvegarde Windows. Nous allons vous montrer comment préparer les sauvegardes et les restaurer. Lire la suite, et pour une bonne raison. Avant de restaurer vos fichiers privés sur votre ordinateur qui va bientôt être nettoyé, nous devons analyser votre sauvegarde à la recherche de traces d'infection. Si le logiciel malveillant est présent dans votre sauvegarde, vous copiez l'infection directement sur votre ordinateur et revenez à la case départ. (Ransomware peut crypter votre stockage Cloud Oui, Ransomware peut crypter votre stockage Cloud Plusieurs variantes de ransomware attaquent non seulement votre disque dur principal, mais d'autres lecteurs système - y compris le stockage en nuage! est venu à considérer comment vous sauvegarder vos fichiers et où les garder.Lire la suite - plus sur ransomware plus tard.)

2.1 Comment numériser votre lecteur USB de sauvegarde

Un moyen facile et rapide pour enregistrer le problème est de scanner votre clé USB avant de vous connecter. J'ai deux options pour toi.

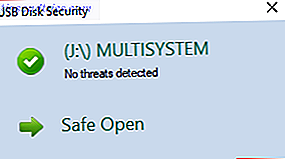

Sécurité du disque USB

USB Disk Security est un outil gratuit pratique qui offre un niveau de protection relativement élevé contre les lecteurs USB infectés. Téléchargez et installez l'outil. Lorsque vous êtes prêt, ouvrez USB Disk Security et sélectionnez l'onglet USB Scan . Comme nous arrêtons les logiciels malveillants, sélectionnez le gros bouton USB Vaccine . Lorsque vous insérez votre clé USB de sauvegarde, elle recherche automatiquement les menaces potentielles.

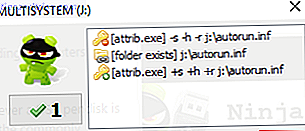

Ninja Pendisk

Ninja Pendisk est un autre outil gratuit qui scannera et immobilisera rapidement un lecteur USB infecté. 5 façons dont votre clé USB peut être un risque pour la sécurité 5 façons Votre clé USB peut être un risque pour la sécurité Les clés USB sont utiles pour beaucoup de choses différentes, mais elles peuvent être problématique et dangereux si vous ne prenez pas les bonnes précautions. Lire la suite . L'outil créera également un autorun.inf spécial avec des autorisations spéciales pour protéger contre la réinfection (dans le cas où votre système n'est pas entièrement propre).

3. Mode sans échec et restauration du système

Commençons le processus de suppression. Cela peut prendre du temps. En outre, le succès pourrait provenir du premier correctif que nous essayons. L'élimination des logiciels malveillants est parfois un processus très frustrant.

De nombreuses variantes de logiciels malveillants se mêlent de votre connexion Internet. Certaines variantes de logiciels malveillants créent un proxy pour acheminer tout votre trafic tandis que d'autres masquent simplement votre connexion réseau. D'autres vous empêchent d'accéder à votre bureau ou d'empêcher l'exécution de certains programmes. Dans tous les cas, nous démarrons en mode sans échec. Mode sans échec est un mode de démarrage limité Windows 10 ne démarre pas? Essaye ça! Windows 10 ne démarre pas? Essaye ça! Un ordinateur qui ne peut pas démarrer n'est d'aucune utilité - consultez ces méthodes pour remettre votre PC en action. En savoir plus accessible via le menu de démarrage avancé de Windows.

Pour accéder au mode sans échec à partir de Windows 10, appuyez sur la touche Windows + I. Tapez advanced start dans la barre de recherche du panneau Settings et sélectionnez la première option. Sélectionnez Redémarrer maintenant sous Démarrage avancé . Cela redémarrera immédiatement votre système . Vous arrivez au menu Paramètres de démarrage lorsque votre ordinateur redémarre. Sélectionnez Activer le mode sans échec avec mise en réseau dans la liste.

Vous pouvez également redémarrer votre système et appuyer sur F8 pendant le processus de démarrage (mais avant de voir le logo Windows). En raison de démarrage rapide Ce petit tweak fera Windows 10 Boot encore plus rapide ce petit tweak fera Windows 10 Boot encore plus rapide Voici un paramètre simple, vous pouvez activer sur votre PC qui permettra d'accélérer le temps de démarrage de Windows 10. En savoir plus (et les vitesses de démarrage rapide des disques SSD 101 Guide des disques SSD 101 Guide des disques durs SSD Les disques SSD (Solid State Drives) ont vraiment pris d'assaut le milieu de gamme haut de gamme. Cette procédure ne fonctionnera pas sur certains systèmes plus récents.

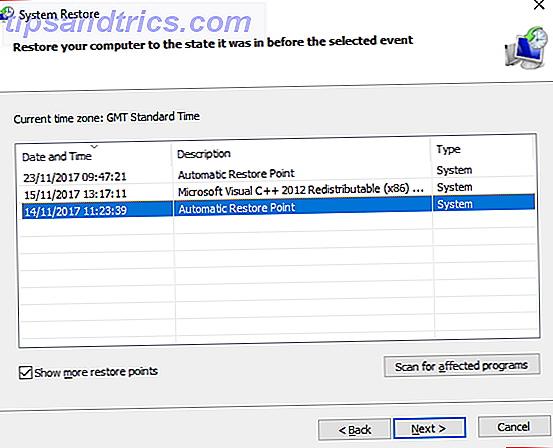

3.1 Restauration du système

Avant de commencer, vérifions si un point de restauration du système a été créé. Que faire lorsque la restauration du système Windows échoue Que faire lorsque la restauration du système Windows échoue? La restauration du système peut restaurer Windows à un état antérieur. Nous vous montrons comment récupérer à partir d'un échec de restauration du système et comment le configurer pour réussir. Lire la suite avant que vos problèmes ont commencé. La restauration du système nous permet de ramener tout le système à un moment antérieur. Un point de restauration peut rapidement atténuer certaines formes de logiciels malveillants.

Tapez Restaurer dans la barre de recherche du menu Démarrer et sélectionnez la meilleure correspondance. Cela ouvrira le panneau Propriétés système. Sélectionnez Restauration du système . Si vous avez un point de restauration, vérifiez sa date de création. Si vous pensez qu'un point de restauration a été créé avant l'infection par un logiciel malveillant, sélectionnez-le dans la liste et sélectionnez Suivant . (Sélectionnez Afficher plus de points de restauration pour regarder plus loin.)

Vous ne savez pas quelle installation a introduit des logiciels malveillants sur votre système? Mettez en surbrillance un point de restauration et sélectionnez Rechercher les programmes concernés. Cela répertorie les programmes et les pilotes installés depuis la création du point de restauration.

Dans ce cas, il est préférable d'utiliser la restauration du système en mode sans échec. 5 Choses à vérifier lorsque la restauration du système ne fonctionne pas 5 Choses à vérifier lorsque la restauration du système ne fonctionne pas La restauration du système pourrait vous sauver d'un sinistre. Mais que faire si ça vous a manqué? Vérifiez les options suivantes avant de réinstaller Windows à partir de zéro. Lire la suite . Certaines variantes de logiciels malveillants bloquent la restauration du système.

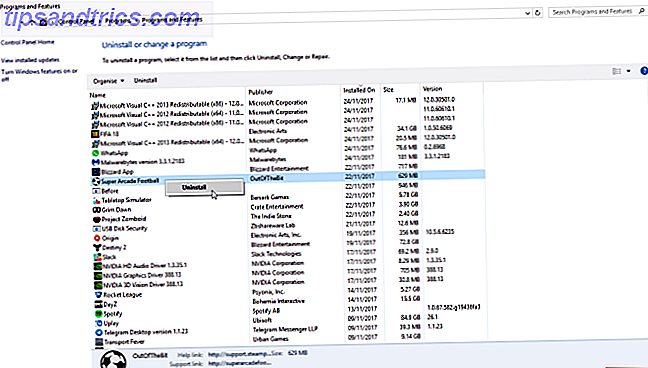

3.2 Supprimer des programmes et des fonctionnalités

Tapez Control Panel dans la barre de recherche du menu Démarrer. Allez à Programmes> Programmes et fonctionnalités . Trier la liste par Installé sur . Regardez en bas de la liste. Y a-t-il quelque chose que tu ne reconnais pas? Ou avec un nom obscur? Si c'est le cas, cliquez avec le bouton droit et sélectionnez Désinstaller .

4. Suppression de logiciels malveillants

Il existe de nombreuses variantes de logiciels malveillants. Nous allons utiliser certains des meilleurs outils disponibles pour attaquer autant que possible:

- Rkill

- Kaspersky TDSSKiller

- Malwarebytes Anti-Rootkit BETA

- Malwarebytes 3.x

- Malwarebytes ADWCleaner

- HitmanPro

On dirait beaucoup? Les logiciels malveillants ne sont pas faciles à effacer.

4.1 Rkill

Tout d'abord, nous utilisons Rkill pour tuer tous les logiciels malveillants. Supprimez facilement les logiciels malveillants agressifs grâce à ces 7 outils Supprimez facilement les logiciels malveillants agressifs grâce à ces 7 outils Les suites antivirus gratuites classiques ne pourront vous aider à exposer et à supprimer les logiciels malveillants . Ces sept utilitaires vont éliminer et supprimer les logiciels malveillants pour vous. Lire la suite qui ont fait leur chemin en mode sans échec. Théoriquement, le mode sans échec arrête tous les processus malveillants en cours d'exécution, mais ce n'est pas toujours le cas. Rkill contourne et détruit les processus malveillants qui tentent de bloquer le processus de suppression.

Téléchargez Rkill et lancez-le. C'est un processus automatisé. Lorsque Rkill est terminé, assurez-vous que votre système reste allumé, sinon les processus malveillants recommenceront lorsque vous redémarrerez.

4.2 Analyse préliminaire des rootkits

Un rootkit est un type de malware qui se loge à la racine même de l'ordinateur. Il tire son nom des comptes Admin trouvés sur les machines Linux et Unix. Les rootkits se cachent avec d'autres logiciels et permettent le contrôle à distance sur un système. Les rootkits agissent comme une porte dérobée pour d'autres types de malware Ce que vous ne savez pas sur les rootkits vous effraiera Ce que vous ne savez pas sur les rootkits vous effraiera Si vous ne savez rien des rootkits, il est temps de changer cela. Ce que vous ne savez pas vous effraiera et vous forcera à reconsidérer votre sécurité des données. Lire la suite .

Par exemple, quelqu'un pourrait scanner son système avec un antivirus. L'antivirus récupère les logiciels malveillants "réguliers" et met les infections en quarantaine en conséquence. L'utilisateur redémarre son ordinateur en croyant avoir nettoyé l'infection. Le rootkit, cependant, permet au malfaiteur de réinstaller automatiquement le malware précédemment supprimé - et l'utilisateur est de retour là où il a commencé.

Rootkits (et la variante du bootkit Qu'est-ce qu'un Bootkit, et Nemesis est-il une véritable menace?) Qu'est-ce qu'un bootkit, et Nemesis est-il une véritable menace Les pirates continuent de trouver des façons de perturber votre système, comme le bootkit. Bootkit est, comment la variante Nemesis fonctionne, et considérez ce que vous pouvez faire pour rester clair.) sont notoirement difficiles à détecter car ils résident dans les répertoires racine, en appuyant sur les processus réguliers. Les utilisateurs Windows 10 64 bits sont légèrement plus sûrs que les autres versions du système d'exploitation en raison du système de pilote signé. Les hackers entreprenants, cependant, ont volé des certificats numériques légitimes pour authentifier leurs rootkits. Vous n'êtes pas entièrement sorti du bois!

Heureusement, il y a deux outils avec lesquels nous analysons votre système. Cela dit, ils ne sont pas précis à 100%.

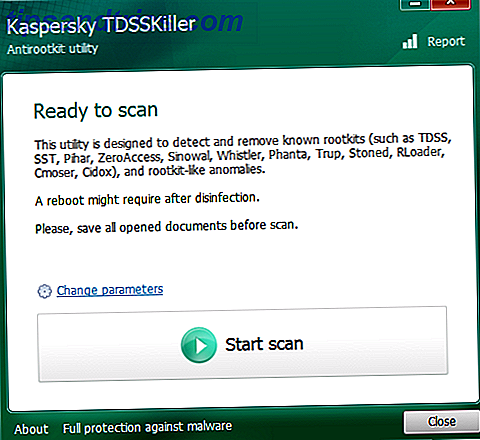

Kaspersky TDSSKiller

Kaspersky TDSSKiller est un scanner de rootkit rapide bien connu. Il recherche et supprime la famille de logiciels malveillants Rootkit.Win32.TDSS . Le lien ci-dessus contient la page de téléchargement ainsi qu'une liste complète des programmes malveillants supprimés par TDSSKiller.

Téléchargez TDSSKiller et exécutez le fichier. Suivez les instructions à l'écran, laissez l'analyse terminée et supprimez tout objet malveillant. Redémarrez votre système en mode sans échec conformément aux instructions précédentes.

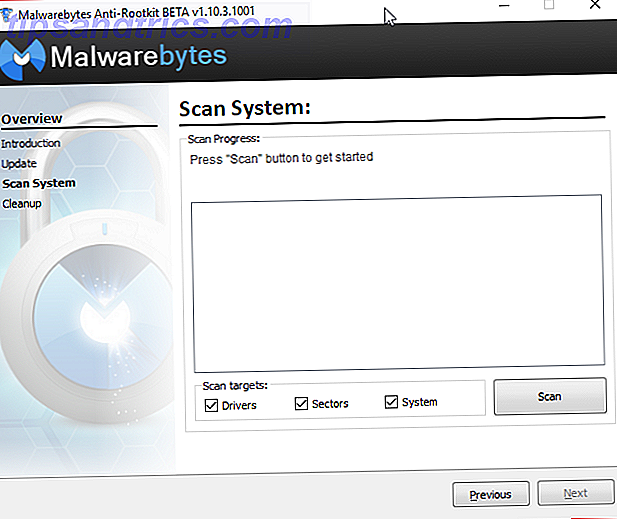

Malwarebytes Anti-Rootkit BETA

Malwarebytes Anti-Rootkit BETA (MBAR) est notre deuxième outil de suppression de rootkits facile à utiliser. Téléchargez et exécutez le programme, en l'extrayant sur votre bureau. MBAR est en version bêta mais a été pendant des années. C'est juste un avertissement que le programme pourrait ne pas trouver une infection. Mettez à jour la base de données, puis scannez votre système.

Supprimez les entrées malveillantes lorsque l'analyse est terminée. Redémarrez votre système en mode sans échec conformément aux instructions précédentes.

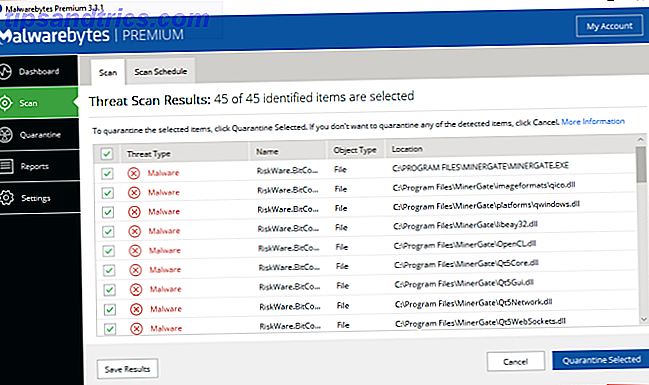

4.2 Malwarebytes 3.x

Malwarebytes est un pilier de suppression de malwares Les 10 meilleurs programmes antivirus gratuits Les 10 meilleurs programmes anti-virus gratuits Vous devez savoir maintenant: vous avez besoin d'une protection antivirus. Les ordinateurs Mac, Windows et Linux en ont tous besoin. Vous n'avez vraiment aucune excuse. Alors prenez l'un de ces dix et commencez à protéger votre ordinateur! Lire la suite . Malwarebytes scanne et met en quarantaine les logiciels malveillants, ce qui nous permet de nettoyer le système à fond. Ouvrez Malwarebytes et mettez à jour vos définitions de logiciels malveillants. Puis cliquez sur Analyser maintenant et attendez que le processus se termine.

Malwarebytes a tendance à vomir un certain nombre de faux positifs. Par exemple, certaines applications d'exploration de Bitcoin apparaîtront comme des logiciels malveillants. Quelque chose avec la certification numérique non signée déclenchera un avertissement - naturellement, comme la plupart des logiciels malveillants sont, bien sûr, non signés.

Vérifiez la liste des éléments infectés lorsque l'analyse est terminée. Les éléments de référence croisée ont été marqués comme malveillants avec leur nom de fichier. Vous pouvez le faire en complétant une recherche sur Internet en utilisant "[nom de fichier] Malwarebytes faux positif." Alternativement, compléter une recherche sur Internet pour "malware [nom de fichier]". Mettre en quarantaine et supprimer tout malware confirmé.

Jotti et Virus Total

Je vais juste jeter un mot ici concernant les services de balayage de fichiers en ligne Jotti et Virus Total. Les deux services vous permettent de télécharger des fichiers individuels pour la numérisation contre un certain nombre de programmes antivirus populaires. Les résultats sont catalogués par les services et mis à la disposition des développeurs d'antivirus pour augmenter la précision de détection de leurs produits.

Ils ne remplacent en aucun cas les produits antivirus et antimalware. Ils peuvent, cependant, rapidement déterminer le statut de votre faux positif.

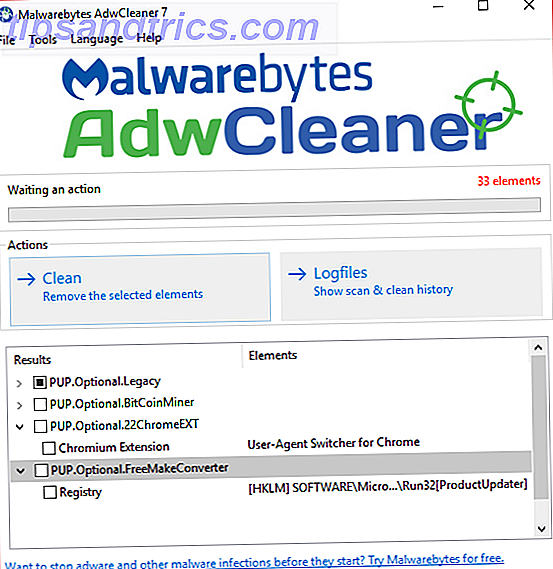

4.3 Malwarebytes AdwCleaner

Malwarebytes AdwCleaner est le prochain sur la liste. Un autre produit Malwarebytes, AdwCleaner analyse et supprime les logiciels publicitaires et les pirates de navigateur. AdwCleaner peut générer beaucoup de résultats en fonction du niveau d'infection sur votre système.

La dernière version d'AdwCleaner regroupe les problèmes du programme, répertoriant les services, les problèmes de registre, les raccourcis malveillants, les redirections de navigateur, etc. Par exemple, si vous utilisez Chrome, les problèmes liés au navigateur seront tous répertoriés dans un menu déroulant. De là, vous pouvez mettre en quarantaine des extensions malveillantes et plus encore.

Une autre fonctionnalité pratique de Malwarebytes AdwCleaner est la réinitialisation intégrée de Winsock. Le Winsock définit comment les services de réseau communiquent avec l'Internet plus large, en mettant l'accent sur TCP / IP (protocoles Internet). Si les recherches de votre navigateur sont détournées et redirigées, la réinitialisation de Winsock peut résoudre certains problèmes.

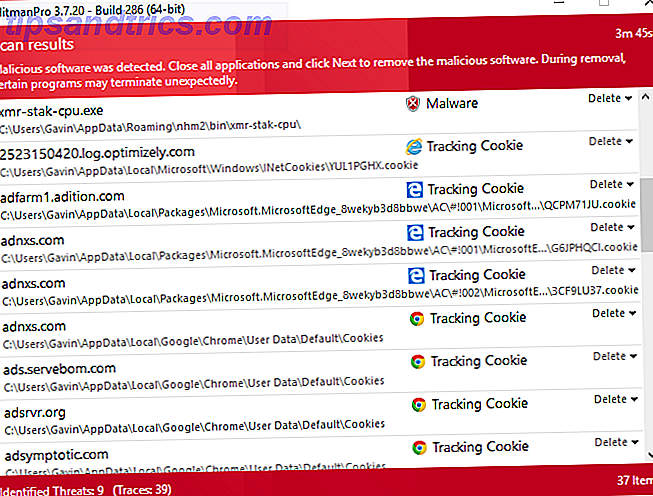

4.4 HitmanPro

HitmaPro est un puissant outil de suppression de logiciels malveillants payants. Ne vous inquiétez pas de payer pour HitmanPro pour le moment. Vous pouvez télécharger et utiliser l'essai gratuit pour supprimer votre infection actuelle. Sélectionnez Non, je souhaite effectuer une analyse ponctuelle, puis sélectionnez Suivant .

Même après d'autres efforts de suppression de logiciels malveillants, HitmanPro peut générer plus de résultats. C'est pourquoi nous l'utilisons en dernier - pour ramasser tout ce qui a glissé sur le net. Comme certains des autres outils que nous avons utilisés, HitmanPro peut lancer un faux positif ou deux, vérifiez donc avant la mise en quarantaine.

4.5 Antivirus

À ce stade, nous analysons le système avec votre antivirus. Si vous n'avez pas d'antivirus installé, je suppose que vous utilisez Windows Defender. Windows Defender n'est pas le pire produit sur le marché - ce n'est pas le meilleur produit non plus, mais c'est certainement mieux que rien. Consultez notre liste des meilleurs programmes antivirus gratuits autour des 10 meilleurs programmes anti-virus gratuits. Les 10 meilleurs programmes anti-virus gratuits Vous devez savoir maintenant: vous avez besoin d'une protection antivirus. Les ordinateurs Mac, Windows et Linux en ont tous besoin. Vous n'avez vraiment aucune excuse. Alors prenez l'un de ces dix et commencez à protéger votre ordinateur! Lire la suite - Je suggère Avira ou Avast.

De retour aux affaires. Complétez une analyse complète du système pour voir ce qui se cache. J'espère que la réponse n'est rien . Si oui, vous êtes bon pour aller à la section suivante.

Sinon, j'ai quelques mauvaises nouvelles pour vous. C'est là que nos chemins se séparent. Ce guide se concentre sur l'offre d'outils de combinaison pour la suppression de logiciels malveillants. Mais, mon ami, tout n'est pas perdu. Vous avez deux options:

- Complétez la liste dans l'ordre. Certains logiciels malveillants masquent d'autres variantes. Courir à travers la liste à nouveau peut attraper et supprimer d'autres méchants.

- Notez les noms spécifiques des familles de logiciels malveillants détaillés dans les résultats de votre analyse antivirus. Remplissez une recherche sur Internet pour les instructions de suppression "[nom de famille de malwares / type]". Vous trouverez des instructions beaucoup plus détaillées spécifiques au type d'infection.

5. Après le processus de suppression

Une fois que vous avez supprimé les logiciels malveillants incriminés de votre système, vous devez prendre en charge quelques petits travaux de nettoyage. Ils ne prennent pas longtemps mais peuvent faire la différence entre recommencer des opérations régulières et succomber aux logiciels malveillants à nouveau.

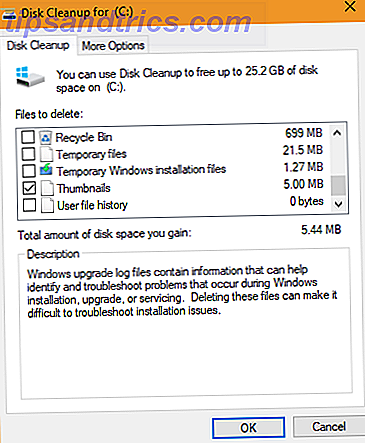

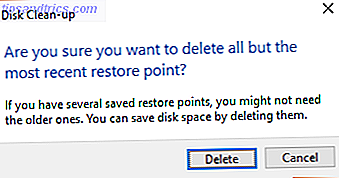

5.1 Restauration du système

Nous avons tenté d'utiliser la Restauration du système pour restaurer votre système. Si cela ne fonctionne pas ou si vous avez créé des points de restauration après l'introduction de logiciels malveillants sur votre système, vous devez les supprimer. Nous allons utiliser Nettoyage de disque pour supprimer tous les points de restauration sauf le plus récent.

Tapez disk clean dans la barre de recherche du menu Démarrer et sélectionnez la meilleure correspondance. Sélectionnez le lecteur que vous souhaitez nettoyer; dans de nombreux cas, ce sera C :. Sélectionnez Nettoyer les fichiers système suivis du lecteur que vous souhaitez nettoyer (le même que celui sélectionné en premier). Sélectionnez le nouvel onglet Plus d'options . Sous Restaurer le système et les clichés instantanés, sélectionnez Nettoyer ... et poursuivez la suppression.

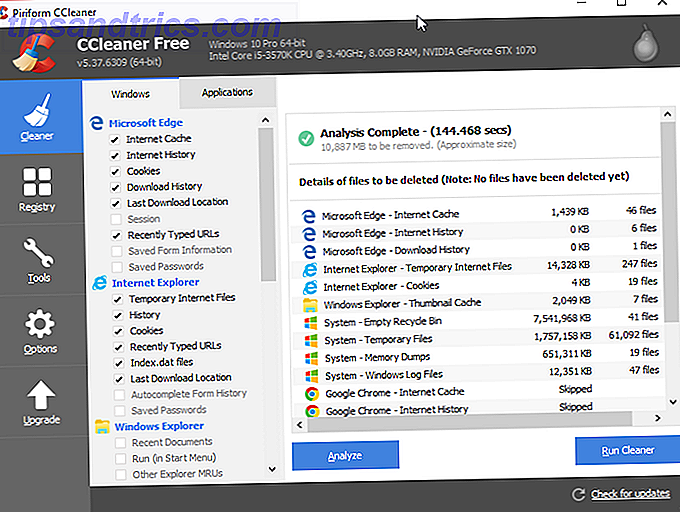

5.2 Fichiers temporaires

Ensuite, nettoyez vos fichiers temporaires. Nous utiliserons CCleaner pour ce processus. En utilisant le lien, téléchargez la version gratuite de CCleaner et installez-la. CCleaner a maintenant la détection intelligente des cookies, laissant vos cookies les plus visités et les plus importants en place.

Appuyez sur Analyser et attendez la fin de l'analyse. Ensuite, appuyez sur Run Cleaner .

5.3 Changer vos mots de passe

Certaines variantes de logiciels malveillants volent des données privées. Ces données comprennent des mots de passe, des informations bancaires, des courriels et plus encore. Je conseillerais vivement de changer tous vos mots de passe immédiatement.

L'utilisation d'un gestionnaire de mot de passe est un excellent moyen de garder une trace de la myriade de comptes en ligne. Mieux encore, il vous permet d'utiliser un mot de passe extrêmement fort à la place des autres. Mais si votre ordinateur est compromis, vous devez changer votre mot de passe principal pour votre gestionnaire de choix.

5.4 Réinitialiser votre navigateur

Certaines variantes de logiciels malveillants modifient les paramètres de votre navigateur Internet. Nous pouvons réinitialiser les paramètres de votre navigateur pour s'assurer que tout ce qui est malveillant est supprimé.

- Chrome : accédez à Paramètres> Afficher les paramètres avancés> Réinitialiser les paramètres .

- Firefox : dirigez-vous vers les paramètres . Sélectionnez Blue Question Mark pour ouvrir le menu d'aide. Sélectionnez Informations de dépannage> Réinitialiser Firefox > Réinitialiser Firefox .

- Opéra : proche Opera. Ouvrez une invite de commande élevée en appuyant sur la touche Windows + X et en sélectionnant Invite de commandes (Admin) . Copiez la commande suivante dans la fenêtre: del% AppData% \ Opera \ Opera \ operaprefs.ini. Appuyez sur Entrée.

- Safari : allez dans Paramètres> Réinitialiser Safari> Réinitialiser .

- Mise à jour Edge Creators avant la chute: accédez à Paramètres> Effacer les données du navigateur. Sélectionnez le menu déroulant et cochez toutes les cases.

- Mise à jour Edge Creators post-Fall: appuyez sur la touche Windows + I. Ouvrir les applications Faites défiler jusqu'à Microsoft Edge et sélectionnez Avancé > Réinitialiser .

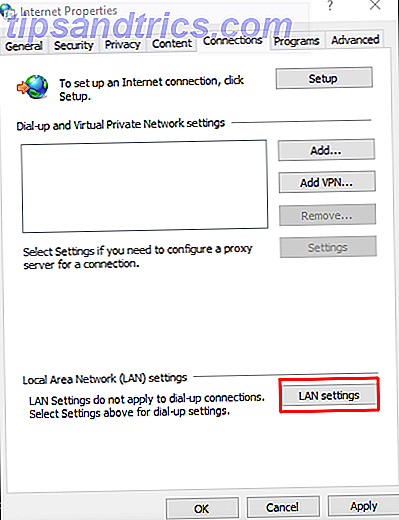

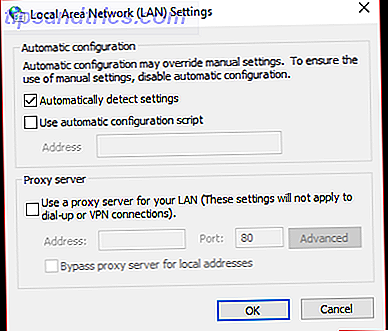

5.5 Vérifiez vos paramètres de proxy

Ajoutant à la réinitialisation du navigateur, il vaut également la peine de vérifier qu'il n'y a pas de proxies inattendus se cache.

Allez dans Panneau de configuration> Options Internet> Connexions> Paramètres LAN . Cochez la case Détecter automatiquement les paramètres et assurez-vous que l'option Utiliser un serveur proxy reste libre. S'il y a une adresse proxy (que vous n'avez pas insérée), je vous suggère de réanalyser votre ordinateur.

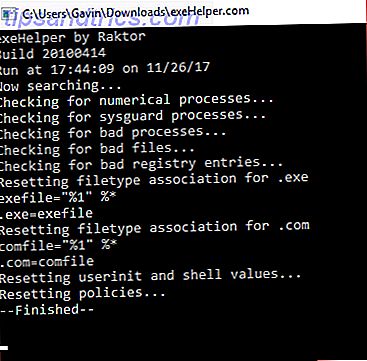

5.6 Restaurer les associations de fichiers par défaut

Parfois, après une infection par un logiciel malveillant, vous constaterez que vous ne pouvez pas exécuter ou ouvrir des programmes du tout. Ce problème concerne généralement les associations de fichiers par défaut endommagées.

Nous allons utiliser un petit programme pour réparer les associations de fichiers brisées. Utilisez ce lien pour télécharger exeHelper. Vous devrez accepter les termes et conditions du forum, mais ne devez vous inscrire à rien. Cliquez avec le bouton droit sur le fichier téléchargé et sélectionnez Exécuter en tant qu'administrateur . Laissez le processus se terminer.

Vous pouvez remplacer manuellement les associations de fichiers à l'aide d'un fichier d'entrée de registre. Utilisez ce lien pour télécharger une liste complète des types de fichiers et des protocoles, via TenForums. Une fois téléchargé, décompressez le fichier et double-cliquez sur l'association que vous souhaitez restaurer par défaut.

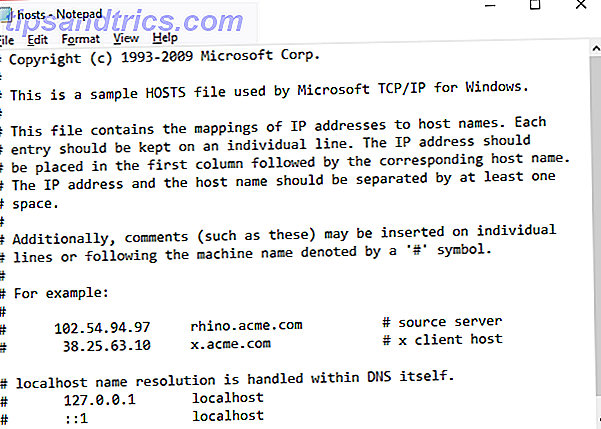

5.7 Vérifiez votre fichier Hosts

Chaque système d'exploitation a un fichier hosts. Le fichier hosts définit quels noms de domaine sont liés à quels sites Web. Le fichier hosts est supérieur à vos paramètres de serveur DNS. En ce sens, vous pouvez créer un point de fichier hosts n'importe où. C'est exactement pourquoi certaines variantes de logiciels malveillants ajoutent leurs propres redirections IP - pour vous ramener à un site d'hameçonnage ou à un autre site malveillant encore et encore.

Trouvez le fichier de vos hôtes:

- Windows : C: \ Windows \ system32 \ drivers \ etc \ hôtes

- Mac et Linux: / etc / hosts

Vous aurez besoin d'un accès administratif pour éditer le fichier hosts. De plus, vous devez éditer le fichier hosts en utilisant un éditeur de texte.

Alors, qu'est-ce que vous cherchez? Tout ce qui semble ou sonne mal. Le fichier hosts de Windows ne devrait contenir aucun élément non-commenté, c'est-à-dire des lignes sans "#" devant lui. Résolutions pour votre hôte local et hostname dans 127.0.0.1 est tout à fait normal, ne paniquez pas si vous repérez cela.

Supprimez les entrées incriminées (après vérification en ligne), enregistrez vos modifications et quittez.

5.8 Afficher et réactiver

Certaines infections de logiciels malveillants masquent tous vos fichiers. D'autres désactivent l'accès aux applications principales, telles que le Panneau de configuration, le Gestionnaire des tâches ou l'invite de commandes. Nous utilisons deux petites applications pour résoudre ces problèmes.

Pour rendre vos fichiers visibles à nouveau, téléchargez et exécutez Afficher.

Pour retrouver l'accès au Panneau de configuration et à d'autres outils essentiels, téléchargez et exécutez Re-Enable.

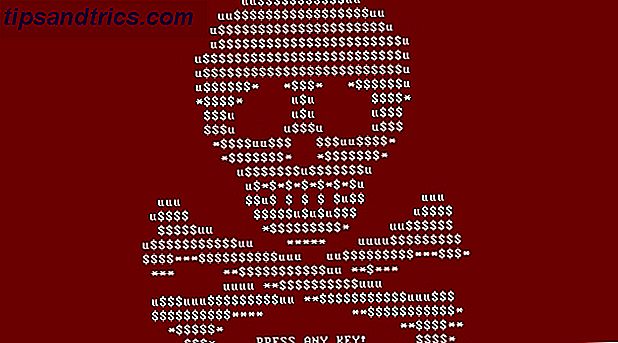

6. Ransomware

Ransomware est un problème majeur pour les internautes du monde entier. Comme les logiciels malveillants, il existe de nombreuses variantes de rançongiciels comportant chacune des caractéristiques malveillantes distinctes. Il y a, cependant, quelques caractéristiques clés qui différencient ransomware de malware.

- Une infection ransomware commence généralement silencieusement, crypter vos fichiers personnels et privés en utilisant une liste prédéfinie d'extensions de fichiers cibles.

- Ransomware verrouille généralement votre système, ce qui vous oblige à payer une rançon pour récupérer la clé de déverrouillage.

- Enfin, même si vous supprimez l'infection ransomware, vos fichiers ne sont pas décryptés comme par magie. (Ajoutant à cela, les fichiers précédemment cryptés ne sont pas sûrs - ils sont juste cryptés, avec le reste.)

La montée des rançongiciels est un fléau qui cause beaucoup de problèmes. Peut-être le meilleur exemple de ransomware est WannaCry The Global Ransomware Attack et comment protéger vos données The Global Ransomware Attack et comment protéger vos données Une cyberattaque massive a frappé des ordinateurs à travers le monde. Avez-vous été affecté par le rançongiciel auto-répliquant très virulent? Si non, comment pouvez-vous protéger vos données sans payer la rançon? Lire la suite . Le ransomware WannaCry, très virulent, a balayé le monde entier en cryptant des millions de systèmes dans plus de 100 pays. Le chercheur en sécurité Marcus Hutchins, alias MalwareTechBlog, a stoppé la propagation du ransomware en enregistrant un nom de domaine trouvé dans le code source du rançongiciel.

Ransomware, alors, nécessite une approche à deux volets. Malheureusement, le confinement réactif ne fonctionne que si vous attrapez le ransomware en cours. Supprimer le ransomware et déchiffrer des fichiers est irréalisable pour de nombreuses variantes.

6.1 Récurer le rançongiciel

Comme mentionné précédemment, il existe un grand nombre de variantes de ransomware là-bas. Ils utilisent différents algorithmes de chiffrement pour rendre vos fichiers privés inutiles - à moins que vous ne puissiez les décrypter.

Les chercheurs en sécurité ont réussi à pirater plusieurs algorithmes de ransomware. D'autres développeurs de rançongiciels ont glissé et ont offert des indices sur la localisation du déchiffreur, tandis que les incursions des forces de l'ordre ont découvert des trésors de clés de chiffrement privées pour les principales variantes de rançongiciels.

Si vous avez une infection ransomware, vous devez agir rapidement.

ID Ransomware

La plupart des variantes de ransomware annoncent leur présence après le cryptage de vos fichiers, avec leur nom, via une note de rançon. Si cela ne se produit pas, vous devez télécharger un fichier crypté vers ID Ransomware (le site accepte également les notes de rançon ou les hyperliens inclus dans la rançon). Le site identifiera rapidement l'infection.

Trouver un outil de décryptage

Une fois que vous savez à quoi vous faites face, vous pouvez essayer de trouver un outil pour réparer les dégâts. Plusieurs sites, y compris nous-mêmes 12 Outils que vous pouvez utiliser pour aider Beat Ransomware 12 Outils que vous pouvez utiliser pour aider Beat Ransomware L'un des plus grands problèmes auxquels sont confrontés les utilisateurs d'ordinateurs est ransomware. Et alors qu'une infection ransomware est notoirement difficile à combattre, ce n'est pas impossible. Voyez comment ces outils peuvent vous aider. Lire la suite, liste des outils de décryptage.

- Le projet No More Ransom

- Kaspersky Free Ransomware Decryptors

- Avast gratuit Ransomware Decryptors

- Fight Ransomware Liste des outils de décryptage - super liste

- WatchPoint Decryptors Collection - super liste

Si vous ne trouvez pas l'outil de décryptage dont vous avez besoin, essayez d'effectuer une recherche sur Internet pour "[ransomware variant] + outil de décryptage." Ne cherchez pas plus loin dans les résultats de recherche - il existe des sites d'hameçonnage et d'autres sites malveillants. insérez simplement le nom de ce que vous cherchez pour prendre au piège les utilisateurs sans méfiance.

Je ne vais pas commenter sur la façon d'utiliser des outils individuels. Il y en a beaucoup trop pour offrir des conseils et des instructions détaillés. L'écrasante majorité vient avec au moins quelques instructions quant à leur utilisation.

7. Comment arrêter une autre infection de Malware

Maintenant que votre système n'est pas infecté, il est temps d'évaluer comment l'empêcher de se reproduire. Il y a tellement d'antivirus, d'anti-logiciels malveillants, de nettoyage de système, de blocage de scripts, d'outils de destruction de processus qu'il est difficile de savoir par où commencer.

Reste facile. Nous vous montrerons comment construire les meilleurs murs pour empêcher les logiciels malveillants.

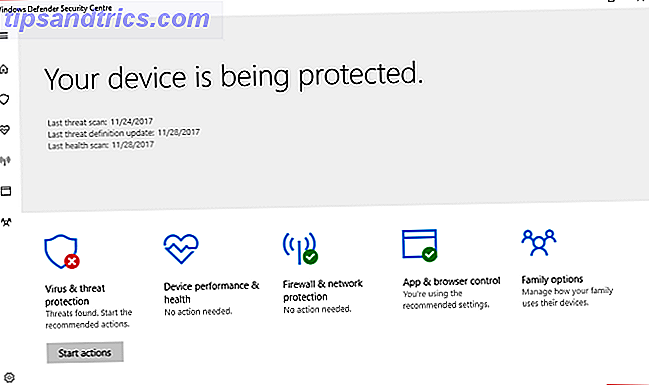

7.1 Antivirus

Pour commencer, vous avez besoin d'une suite antivirus. Si vous en avez déjà installé un, pensez à le remplacer par quelque chose de mieux. Honnêtement, ceux d'entre vous qui utilisent Windows Defender reçoivent un niveau de protection de base. Windows Defender est un outil bien meilleur que les années précédentes, mais il n'est pas comparable à d'autres options tierces.

Essayez les suites Bitdefender ou Trend Micro à un prix exceptionnel. Alternativement, si vous êtes satisfait d'une solution gratuite, essayez Avast.

- Bitdefender Antivirus Plus 2018

- Trend Micro Antivirus + Sécurité

- Avast Antivirus Gratuit

7.2 Antimalware

Ensuite, nous avons besoin d'un outil antimalware. Le marché des outils antimalwares a moins d'outils de confiance que le marché des antivirus, ce qui facilite nos sélections.

- Malwarebytes Anti-Malware - la version gratuite est très bien, mais optez pour Premium si vous pouvez vous permettre la dépense annuelle.

- Zemana AntiMalware - encore une fois, la version gratuite est très bien.

7.3 Anti-Ransomware

Nous construisons une approche multicouche de la sécurité informatique. Il est vrai qu'avoir plusieurs suites antivirus crée un effet presque neutralisant. Mais avoir plusieurs services axés sur différents vecteurs d'attaque est tout à fait le contraire. Les outils anti-ransomware se concentrent sur l'arrêt des rançongiciels qui entrent dans votre système en premier lieu.

- Cybereason RansomFree

- Malwarebytes Anti-Ransomware BETA

- Alerte

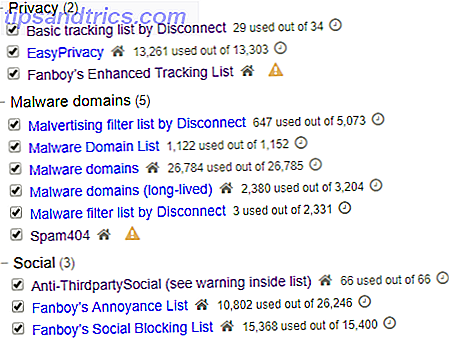

7.4 Sécurité du navigateur

Une vulnérabilité négligée est votre navigateur internet. Il y a un grand nombre de sites malveillants qui vous attendent. Ajoutant à cela, les campagnes de publicité malveillante peuvent vous infecter sans même vous rendre compte que quelque chose ne va pas. Prendre le temps de booster votre navigateur peut arrêter un grand nombre d'attaques de logiciels malveillants et de ransomware avant qu'ils ne commencent.

Les outils de sécurité varient selon le navigateur, mais il existe des outils similaires pour la plupart. Les outils ci-dessous sont un excellent point de départ pour la sécurité du navigateur:

- NoScript: cette extension Firefox arrête l'exécution d'un certain nombre de scripts d'arrière-plan, empêchant la consignation, le détournement de clics, etc.

- Origine uBlock: cette extension multi-navigateur arrête un large éventail de suivi, serveurs malvertising, clickjackers Clickjacking: Qu'est-ce que c'est, et comment pouvez-vous l'éviter? Clickjacking: Qu'est-ce que c'est, et comment pouvez-vous l'éviter? Clickjacking est difficile à détecter et potentiellement dévastateur. Voici ce que vous devez savoir sur le détournement de clic, y compris ce que c'est, où vous le verrez, et comment vous protéger contre cela. Lire la suite, et plus encore. (Sur la photo ci-dessus.)

- Déconnecter: vous permet de visualiser et de bloquer les nombreux sites de suivi de votre utilisation d'Internet.

- Privacy Badger: bloque les trackers et les serveurs de malvertising.

- HTTPS Everywhere: oblige tous les sites Web à utiliser HTTPS 4 façons dont vous pouvez être suivi en navigation privée 4 façons dont vous pouvez être suivi en navigation privée La navigation privée est privée dans 99% des cas, mais il y a plusieurs façons de la contourner, grâce aux extensions de navigateur et aux hacks. Certains d'entre eux n'ont même pas besoin de beaucoup de travail. En savoir plus, renforce votre sécurité globale, empêche les attaques de l'homme du milieu.

La combinaison des extensions que vous utilisez dépend de vos habitudes de navigation. Si, cependant, vous n'êtes pas à l'aise avec l'étendue du suivi sur Internet, NoScript ou uBlock Origin sont un must (ou notre guide complet sur la surveillance d'Internet!) Éviter la surveillance sur Internet: le guide complet un sujet d'actualité donc nous avons produit cette ressource complète sur les raisons pour lesquelles c'est si important, qui est derrière, si vous pouvez l'éviter complètement, et plus encore.

7.5 Outils plus utiles

Vous n'avez pas besoin de tous les outils ci-dessus. Comme je l'ai dit, plus d'une suite antivirus est la mauvaise approche. Personnellement, je combine Bitdefender, Malwarebytes Anti-Malware Premium et Cybereason RansomFree.

Il y a, cependant, une foule d'outils vraiment utiles pour que vous considériez.

- Emsisoft Emergency Kit: le kit d'urgence Emsisoft est un outil portable qui analyse un large éventail de logiciels malveillants, de virus et plus encore. Pratique dans le cadre d'un kit de récupération de lecteur USB.

- SUPERAntiSpyware: la version gratuite de SUPERAntiSpyware détecte et supprime un large éventail de logiciels malveillants, d'adwares et de logiciels espions.

- Spybot Search & Destroy: Spybot est un outil anti-spyware de longue date qui répare et nettoie une vaste gamme d'entités potentiellement malveillantes.

- Kaspersky Anti-Ransomware Tool: l'outil anti-ransomware de Kaspersky bloque une large gamme de rançongiciels

7.6 Linux Live CD / USB

Malware est seulement un problème si vous n'êtes pas préparé. Ajouter un CD Live Linux ou USB à votre logiciel malveillant Préparation du PC dans votre poche: CD de démarrage sur une clé USB Le kit de réparation PC dans votre poche: CD de démarrage sur une clé USB Dans la boîte à outils de mon technicien Je garde une clé USB chargé avec les outils les plus étonnants sur la planète: ma boîte à outils de réparation de PC. Dans cet article, je partage son contenu. Lire la suite, et vous serez en bonne place. Les systèmes d'exploitation Linux Live fonctionnent sur votre installation existante. Vous démarrez le système d'exploitation en direct à partir d'un disque ou d'un lecteur USB, vous donnant accès à un puissant ensemble d'utilitaires de correction ainsi qu'au système d'exploitation infecté.

Voici cinq que vous devriez considérer 5 meilleurs disques de secours pour une restauration de système de Windows 5 meilleurs disques de secours pour une restauration de système de Windows Chaque utilisateur de Windows devrait être au courant d'au moins un disque de restauration de système de récupération de données. Il peut vous aider à accéder à votre ordinateur pour effectuer des réparations et des sauvegardes, même s'il ne démarre pas. Lire la suite en faisant une copie de maintenant. (La récupération d'ordinateurs infectés n'est pas la seule chose pour laquelle les Live CD et les lecteurs USB sont bons!) Les 50 Utilisations Fraîches pour les CD Live Les 50 CD Utiles pour les Live CD Live sont peut-être l'outil le plus utile de tous les geek. -pour guider les contours de nombreuses utilisations que les CD ou les DVD peuvent offrir, de la récupération de données à l'amélioration de la vie privée.

- Système Rescue CD

- Le BootCD de Hiren

- Knoppix

- Ultimate Boot CD

- Trousse de sauvetage Trinity

Une fois que vous avez téléchargé un ou plusieurs des disques de secours, vous devrez les graver sur votre support préféré. Comment construire votre propre CD bootable Linux Live Comment créer votre propre CD bootable Linux Live Il est facile de créer un CD bootable DIY sous Linux, en utilisant des outils tiers ou des systèmes d'exploitation Linux officiels. Besoin d'aide pour? Suivez ces étapes pour créer un CD Linux Live en quelques minutes. Lire la suite .

8. Maison et Sec

Théoriquement, votre ordinateur est maintenant complètement exempt de logiciels malveillants. De plus, vous avez installé un antivirus, un anti-programme malveillant et un outil anti-ransomware pour vous protéger. Vous avez également installé quelques outils pour empêcher l'exécution de scripts indésirables dans votre navigateur Internet. Et pour couronner le tout, vous avez créé une sauvegarde Linux Live CD ou un lecteur USB pour sauvegarder votre bacon la prochaine fois.

Dans l'ensemble, votre système entier semble plus sécurisé. Mais ne soyez pas complaisant.

L'une des plus grandes batailles est l'éducation des utilisateurs - le moi et le vous derrière l'écran. Passer un peu de temps à préparer votre système et à comprendre où les menaces apparaissent est un grand pas en avant!

Bonne chance et rester en sécurité.