Tor est l'un des outils les plus puissants pour protéger votre vie privée La navigation privée: un guide d'utilisateur non officiel de Tor La navigation privée: un guide d'utilisateur non officiel de Tor Tor fournit une navigation et une messagerie vraiment anonymes et introuvables, ainsi qu'un accès à ce que l'on appelle "Web profond". Tor ne peut vraisemblablement être brisé par aucune organisation sur la planète. Lire la suite sur Internet. Mais, comme l'a prouvé une expérience récente, son pouvoir s'accompagne de sérieuses limitations. Aujourd'hui, nous allons parler un peu de comment Tor fonctionne, ce qu'il fait et ne fait pas, et comment rester en sécurité en l'utilisant.

Tor en bref

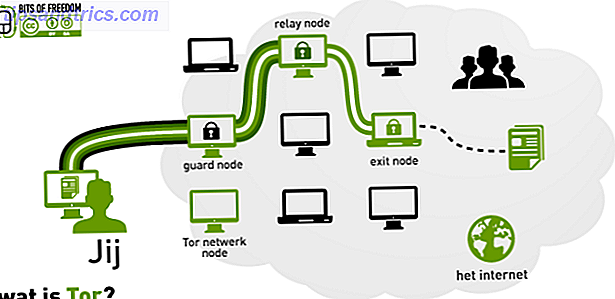

Tor fonctionne comme ceci: quand vous envoyez un message à travers Tor, il est envoyé sur un cours généré aléatoirement à travers le réseau, en utilisant une technologie cryptographique connue sous le nom de "routage d'oignon". réseau accessible qui permet au trafic Internet de le traverser de manière sécurisée et anonyme. Lire la suite C'est un peu comme envoyer un message scellé à l'intérieur d'une série d'enveloppes. Chaque nœud du réseau déchiffre le message (ouvre l'enveloppe la plus externe) et envoie le résultat encore chiffré (enveloppe scellée interne) à son adresse suivante. En conséquence, aucun nœud individuel ne peut voir plus d'un seul lien dans la chaîne, et le chemin du message devient extrêmement difficile à tracer.

Finalement, cependant, le message doit se terminer quelque part. S'il s'agit d'un "service caché de Tor", qui est un serveur connecté directement au réseau Tor, il n'y a pas de problème. Si, toutefois, vous utilisez simplement Tor comme proxy pour accéder à Internet, cela devient un peu plus compliqué. À un certain point, votre trafic doit passer par ce que l'on appelle un «nœud de sortie» - un nœud Tor qui transmet vos paquets à Internet.

Votre trafic est vulnérable à la surveillance de ces nœuds de sortie. À quel point le problème est-il grave? Heureusement, certains chercheurs intrépides ont fait des recherches sur le sujet.

Attraper les mauvais nœuds

Le chercheur de sécurité suédois "Chloe" a développé une technique astucieuse pour tromper les nœuds corrompus. Fondamentalement, cela fonctionne comme suit: Chloe a créé un site Web, utilisant un nom de domaine et un design Web d'apparence légitime, pour servir de pot de miel. Pour ce test spécifique, elle a créé un domaine destiné à ressembler à un marchand Bitcoin. Elle a ensuite téléchargé une liste de tous les noeuds de sortie, s'est connectée à Tor et a utilisé successivement chaque noeud de sortie pour se connecter au site, en utilisant un compte unique spécifique au noeud de sortie en question.

Puis elle s'est assise et a attendu un mois. Tous les noeuds qui tentaient de voler les informations d'identification de connexion voyaient sa connexion, volaient son nom d'utilisateur et son mot de passe et tentaient de l'utiliser. Ses sites Internet sur les potées de miel remarqueraient les multiples tentatives de connexion, et en feraient une note. Parce que les mots de passe sont uniques à chaque nœud, Chloe peut déterminer exactement quel nœud a pris l'appât.

Les résultats de l'expérience sont intéressants. Sur environ 1400 notes de sortie, 16 ont tenté de voler le mot de passe et de se connecter. Ce numéro n'est pas trop alarmant à première vue, mais il y a quelques faits dont il vaut la peine de se souvenir.

Tout d'abord, cela ne ramasse que les nœuds qui étaient intéressés à voler rapidement quelques Bitcoins rapides - en d'autres termes, les ambiant sans scrupules. En revanche, les criminels plus ambitieux ne se présenteraient probablement pas dans un pot de miel aussi simple.

Deuxièmement, les dommages pouvant être causés par un seul nœud de sortie sans scrupules sont considérables, comme l'a appris une étude suédoise indépendante en 2007. Le consultant en sécurité Dan Egerstad a expérimenté cinq nœuds de sortie Tor compromis et s'est rapidement trouvé en possession d'identifiants de connexion pour des milliers de serveurs partout dans le monde - y compris ceux appartenant aux ambassades australiennes, indiennes, iraniennes, japonaises et russes. Cela est venu avec une quantité énorme d'informations sensibles.

Egerstad estimait que 95% du trafic passant par ses nœuds n'était pas crypté, ce qui lui donnait un accès total à leurs contenus. Après avoir publié une partie de ces informations en ligne, Egerstad a été perquisitionné par la police suédoise et placé en garde à vue. Il affirme que l'un des policiers lui a dit que l'arrestation était due à la pression internationale exercée sur la fuite.

C'était juste cinq nœuds corrompus! Clairement, même une dispersion de noeuds de sortie Tor corrompus pose un réel problème. Et, comme l'a rapporté Chloé, le système semi-centralisé de Tor pour purger les mauvais nœuds n'a absolument pas réussi à agir contre les mauvais nœuds qu'elle a identifiés - ils fonctionnent toujours, et, sans doute, continuent de fouiner.

Comment utiliser Tor en toute sécurité

Heureusement, les puissances étrangères dont les informations étaient compromises de cette manière commettaient toutes une erreur fondamentale: à savoir, elles ont mal compris ce qu'est Tor et à quoi elle sert. Beaucoup de gens ont tendance à supposer que Tor est un outil de chiffrement de bout en bout, et ce n'est pas le cas. Tor est conçu pour anonymiser l'origine de votre navigation et de vos messages, pas leur contenu. Si vous utilisez Tor pour naviguer sur le Web, tous les messages que vous envoyez sont faciles à surveiller par votre noeud de sortie. Cela incite fortement les personnes sans scrupules à mettre en place des nœuds de sortie uniquement pour l'espionnage, le vol ou le chantage.

Les bonnes nouvelles sont, il y a quelques astuces simples que vous pouvez utiliser pour protéger votre vie privée tout en utilisant Tor.

Rester sur le Net Sombre

Le moyen le plus simple de rester à l'abri des nœuds de sortie incorrects est de ne pas les utiliser: en conservant les services cachés dans Tor lui-même, vous pouvez garder toutes les communications cryptées sans avoir à les traverser. Cela fonctionne bien quand c'est possible - mais ce n'est pas toujours pratique. Le filet noir contient comment trouver des sites d'oignon actifs et pourquoi vous pourriez vouloir trouver des sites d'oignon actifs et pourquoi vous pourriez vouloir sites d'oignon, ainsi nommé parce qu'ils se terminent par ".onion", sont hébergés comme services cachés Tor - un façon complètement anonyme d'héberger des sites Web. Lire la suite une petite fraction des sites Web disponibles sur Internet, et ce que vous voulez souvent n'est pas disponible sans quitter le réseau.

Utiliser HTTPS

Une autre façon de sécuriser Tor est de l'augmenter avec un protocole de chiffrement de bout en bout. Le plus utile est probablement HTTPS, ce qui vous permet de communiquer avec des sites Web en mode crypté. HTTPS est activé par défaut dans Tor pour les sites qui le prennent en charge. Assurez-vous que le bouton HTTPS est vert avant de transmettre des informations potentiellement sensibles.

Utiliser les services anonymes

Vous pouvez également améliorer votre sécurité en utilisant des sites Web et des services qui ne rapportent pas automatiquement vos activités. Par exemple, Google corrèle votre activité de recherche pour tenter de déterminer qui vous êtes. Pas à des fins malveillantes - simplement dans le cadre de leur modèle d'affaires. Par conséquent, vous pouvez utiliser un service comme Duck Duck Go, qui ne conserve aucune information sur vous lorsque vous l'utilisez. Vous pouvez également combiner Tor avec des services comme Cryptocat pour avoir des conversations (très) privées.

Évitez les informations personnelles

Pour aller un peu plus loin, le moyen le plus sûr d'éviter d'avoir des informations personnelles espionnées est d'éviter d'en transmettre pour commencer. Utiliser Tor pour la recherche, c'est bien, mais éviter de télécharger des informations dans toute la mesure du possible. Évitez le chat, le courrier électronique et les forums autant que possible.

Éviter les connexions

Enfin, en règle générale, évitez les sites Web qui nécessitent une connexion. L'utilisation de Reddit à travers Tor est une proposition potentiellement risquée, car elle lie plusieurs comportements différents (navigation, publication et commentaire), offrant à un attaquant potentiel une riche source d'informations qui pourrait être utilisée pour vous identifier. Vous devriez également être prudent pour éviter les services comme Facebook qui connaissent déjà votre identité, et le donner aux annonceurs comme une évidence Le Guide Complet de Confidentialité Facebook Le Guide Complet de Confidentialité Facebook La vie privée sur Facebook est une bête complexe. De nombreux paramètres importants sont cachés à perte de vue. Voici un aperçu complet de tous les paramètres de confidentialité Facebook que vous devez connaître. Lire la suite . Tor n'est pas magique et ne peut pas vous protéger si vous choisissez de donner des informations d'identification à une contrepartie sans intérêt à protéger votre vie privée.

Comment aider

C'est très bien pour ceux qui sont assez bien informés pour utiliser ces astuces, mais (malheureusement) beaucoup de ceux qui ont le plus besoin de Tor (par exemple, les citoyens des régimes oppressifs) sont les moins susceptibles d'être bien informés sur la façon dont pour l'utiliser correctement. Heureusement, Chloé, le chercheur qui a mis en place la piqûre d'origine, a créé un aperçu du projet (appelé "BADONIONS"), avec quelques-unes des ressources utilisées. Si vous avez l'expertise, vous pouvez créer votre propre honeypot et aider à identifier les mauvais nœuds et garder Tor en sécurité.

Vous avez des questions? Utilisez les commentaires pour commencer votre discussion.

Crédits image: oignon rouge via Shutterstock, Wat is Tor, caméra de surveillance, Tor, Privacy