La sécurité est souvent une tâche ardue. Qui a le temps de passer des heures à verrouiller des comptes et d'être obsédé par tout sur votre téléphone ou votre PC?

La vérité est que vous ne devriez pas avoir peur de la sécurité. Vous pouvez effectuer des contrôles importants en quelques minutes et votre vie en ligne sera beaucoup plus sûre à cause d'eux. Voici dix contrôles essentiels que vous pouvez travailler dans votre emploi du temps - faites-les de temps en temps et vous devancerez 90% des gens.

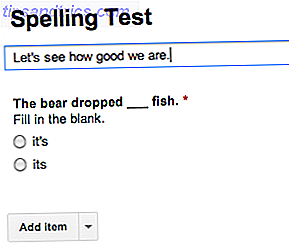

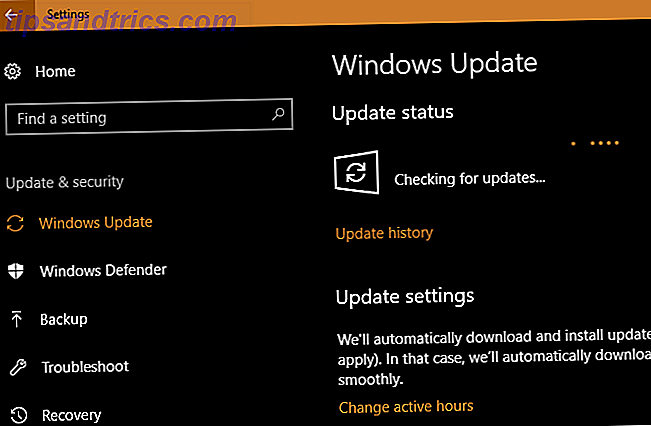

1. Appliquer les mises à jour pour tout

Tout le monde a cliqué sur "me rappeler plus tard" lorsque vous êtes invité à propos d'une mise à jour. Mais la vérité est que l'application des mises à jour est l'un des moyens les plus importants Comment et pourquoi vous devez installer ce correctif de sécurité Comment et pourquoi vous devez installer ce correctif de sécurité En savoir plus pour garder vos dispositifs sécurisés. Lorsque les développeurs découvrent une vulnérabilité dans leur logiciel - qu'il s'agisse d'un système d'exploitation ou d'une application - le problème est de savoir comment le corriger. En ignorant ces mises à jour, vous vous ouvrez aux vulnérabilités inutilement.

ICYMI, si vous utilisez Windows, assurez-vous d'installer les mises à jour de cette semaine - des correctifs de sécurité importants.

- Ian (@igcdc) 11 octobre 2017

Par exemple, la majorité des victimes dans l'attaque de WannaCry de mai 2017 L'attaque globale de Ransomware et comment protéger vos données L'attaque globale de Ransomware et comment protéger vos données Une cyberattaque massive a frappé des ordinateurs autour du globe. Avez-vous été affecté par le rançongiciel auto-répliquant très virulent? Si non, comment pouvez-vous protéger vos données sans payer la rançon? Read More utilisait des versions obsolètes de Windows 7. Simplement l'application des mises à jour les aurait sauvés. C'est l'une des raisons pour lesquelles Windows 10 installe automatiquement les mises à jour Avantages et inconvénients des mises à jour forcées dans Windows 10 Avantages et inconvénients des mises à jour forcées dans Windows 10 Les mises à jour changeront dans Windows 10. En ce moment, vous pouvez choisir. Windows 10, cependant, forcera les mises à jour sur vous. Il a des avantages, comme la sécurité améliorée, mais il peut aussi aller mal. Quoi de plus ... Lire la suite - et la plupart des autres plates-formes le font aussi.

Sous Windows, accédez à Paramètres> Mise à jour et sécurité> Windows Update pour rechercher les mises à jour. Les utilisateurs Mac peuvent consulter l'onglet Mises à jour de l'App Store pour les derniers téléchargements. Android et iOS vous inviteront à télécharger les mises à jour lorsqu'elles sont disponibles. Et lorsque vous ouvrez un programme et voyez une invite à mettre à jour, faites-le dès que possible.

Ne pas oublier d'autres appareils, soit. Mise à jour de votre routeur 10 Choses à faire avec un nouveau routeur 10 Choses à faire avec un nouveau routeur Que vous ayez acheté votre tout premier routeur ou amélioré votre ancien routeur, il y a plusieurs premières étapes cruciales que vous devriez prendre tout de suite pour mettre en place correctement. En savoir plus, Kindle, Xbox One, etc. vous permettront de rester plus en sécurité en utilisant ces appareils.

2. Mettez à jour vos mots de passe les plus faibles

6 Conseils pour créer un mot de passe incassable que vous pouvez vous rappeler 6 Conseils pour créer un mot de passe incassable que vous pouvez vous rappeler Si vos mots de passe ne sont pas uniques et incassables, vous pouvez aussi ouvrir la porte et inviter les voleurs à déjeuner. En savoir plus est essentiel pour garder vos comptes en toute sécurité. Les mots de passe courts, les mots de passe que vous utilisez sur plusieurs sites Web et les mots de passe évidents sont des cibles faciles pour les attaques. Les erreurs les plus graves de 2015 ont été signalées. assez inquiétant. Mais ils montrent qu'il est absolument essentiel de renforcer vos mots de passe faibles, avec juste quelques modifications simples. Lire la suite . Nous vous recommandons d'utiliser un gestionnaire de mots de passe Vous devez commencer à utiliser un gestionnaire de mots de passe Maintenant vous devez commencer à utiliser un gestionnaire de mots de passe Maintenant, tout le monde devrait utiliser un gestionnaire de mots de passe. En fait, ne pas utiliser un gestionnaire de mot de passe vous met plus à risque d'être piraté! En savoir plus pour définir des mots de passe forts que vous n'avez pas à retenir.

Prenez cela un peu à la fois - commencez par changer vos mots de passe les plus importants comme vos comptes de courriel, de banque et de médias sociaux. Vous n'avez pas besoin de changer vos mots de passe tout le temps, mais vous devez garder un œil sur les violations majeures. Si vous êtes victime d'une fuite, il vous suffit de changer un mot de passe pour rester en sécurité. Des outils comme Ai-je été testé? va vérifier votre adresse e-mail parmi les données de violation sont Piraté Email Outils de vérification de compte Véritable ou une arnaque? Les outils de vérification des comptes e-mail piratés sont-ils authentiques ou frauduleux? Certains des outils de vérification d'e-mail suite à la prétendue violation des serveurs de Google n'étaient pas aussi légitimes que les sites Web qui les liaient pouvaient espérer. Lire la suite .

Cela s'étend à votre téléphone, aussi. N'utilisez pas quelque chose d'aussi évident que 1234 comme PIN, et vous devriez probablement arrêter d'utiliser un verrouillage de pattern Les verrous de pattern NE SONT PAS sécurisés sur les périphériques Android Les verrous de pattern ne sont PAS sécurisés sur les appareils Android Le verrouillage de pattern d'Android n'est pas la meilleure méthode pour sécuriser votre appareil . Des recherches récentes ont montré que les modèles sont encore plus faciles à casser qu'auparavant. Lire la suite .

3. Vérifiez les paramètres de confidentialité des médias sociaux

Avec des contrôles insuffisants sur les médias sociaux, vous pourriez sans le savoir partager des informations avec plus de gens que vous ne le pensez. 9 Choses à ne pas partager sur les médias sociaux 9 Choses que vous ne devriez jamais partager sur les médias sociaux quelque chose pourrait revenir et ruiner votre vie. Même les messages les plus innocents pourraient être utilisés contre vous. Lire la suite . Il est important de prendre quelques instants pour vérifier avec qui vous partagez des informations.

Sur Facebook, visitez votre page Paramètres et cliquez sur Confidentialité dans la barre latérale de gauche. Passez en revue les paramètres ici pour changer qui peut voir vos messages Facebook Paramètres de confidentialité de photo que vous devez savoir sur Facebook Paramètres de confidentialité de photo que vous devez savoir À propos de tout ce qui concerne la confidentialité sur Facebook, gérer les paramètres de confidentialité de vos photos n'est pas toujours facile. Lire la suite, qui peut vous contacter, et qui peut vous rechercher en utilisant la recherche. Vous devez également consulter l'onglet " Chronologie et marquage" pour modifier les personnes autorisées à publier sur votre chronologie et exiger l'examen des nouveaux messages.

Pour Twitter, visitez Paramètres et cliquez sur l'onglet Confidentialité et sécurité à gauche. Vous pouvez ici protéger vos tweets afin qu'ils ne soient pas publics, supprimer votre position des tweets, désactiver le marquage des photos et empêcher les autres de vous découvrir.

Consultez notre guide sur la façon de rendre tous vos comptes sociaux privés Comment rendre tous vos comptes de médias sociaux privés Comment rendre tous vos comptes de médias sociaux privés Voulez-vous garder votre vie privée sur les médias sociaux? Cliquez sur le lien pour obtenir un guide complet des paramètres de confidentialité sur Facebook, Twitter, Pinterest, LinkedIn, Instagram et Snapchat. Lire la suite pour des instructions complètes.

4. Vérifiez les autorisations de l'application

iOS a permis aux utilisateurs d'affiner les autorisations d'applications Boostez votre confidentialité iOS avec ces paramètres et améliorations Améliorez votre vie privée iOS avec ces paramètres et réglages Nous savons tous que les gouvernements et les entreprises recueillent des informations à partir de votre téléphone. Mais donnez-vous volontairement beaucoup plus de données que vous ne le pensez? Regardons comment résoudre ce problème. Lire la suite pendant des années, et Android a mis en place des autorisations à la demande Quelles sont les autorisations Android et pourquoi faut-il s'en préoccuper? Quelles sont les autorisations Android et pourquoi devriez-vous vous en soucier? Avez-vous déjà installé des applications Android sans y réfléchir? Voici tout ce que vous devez savoir sur les autorisations des applications Android, comment elles ont changé et comment cela vous affecte. Lire la suite dans Android 6.0 Marshmallow et plus récent. Chaque fois que vous installez une application, elle apparaîtra et vous demandera l'accès à des données sensibles comme votre caméra, votre microphone et vos contacts quand elle en a besoin.

Bien que la plupart des applications ne soient pas malveillantes et nécessitent le bon fonctionnement de ces autorisations, il est parfois utile de les consulter pour vérifier qu'une application ne prend pas les informations dont elle n'a pas besoin. Et dans le cas d'applications comme Facebook, le montant absurde des autorisations Quelle est la gravité de ces autorisations Facebook Messenger? À quel point ces autorisations de Facebook Messenger sont-elles mauvaises? Vous avez probablement beaucoup entendu parler de l'application Messenger de Facebook. Réparons les rumeurs et découvrons si les permissions sont aussi mauvaises qu'elles le prétendent. En savoir plus peut vous donner envie de le désinstaller complètement.

Pour consulter les autorisations Android, accédez à Paramètres> Applications (dans Paramètres> Applications et notifications> Informations sur l'application sur Android 8.0 Oreo). Appuyez sur une application et choisissez Autorisations sur sa page d'informations pour vérifier toutes les autorisations de cette application. Utilisez les curseurs pour activer ou désactiver tout ce que vous voulez changer.

Les utilisateurs iOS peuvent accéder à un menu équivalent en sélectionnant Paramètres> Confidentialité . Sélectionnez un type de permission, comme Contacts ou Microphone, et vous verrez toutes les applications qui peuvent y accéder. Utilisez les curseurs pour annuler l'accès.

5. Revoir les processus en cours sur votre PC

Même si vous n'avez pas besoin de connaître le but exact de tout ce qui est en cours d'exécution sur votre ordinateur, il est conseillé de vérifier les processus actifs de temps en temps. Cela vous aidera également à en apprendre davantage sur votre ordinateur Le Guide ultime de votre PC: Tout ce que vous vouliez savoir - et plus Le Guide ultime de votre PC: Tout ce que vous vouliez savoir - et plus, alors que les spécifications techniques de votre PC changent, sa fonction reste la même. Dans ce guide, nous allons définir exactement ce que chaque composant fait, pourquoi il le fait et pourquoi c'est important. Lire la suite que vous devenez plus familier avec ses fonctionnements.

Sous Windows, cliquez sur le bouton Démarrer et recherchez Gestionnaire des tâches ou utilisez le raccourci Ctrl + Maj + Echap pour ouvrir le Gestionnaire des tâches. Dans l'onglet Processus, vous verrez les applications s'exécuter au premier plan. Au-dessous d'eux sont les processus d'arrière-plan, suivis par les processus du système. Parcourir et Google tout ce que vous voyez qui semble suspect Comment gérer les processus Gestionnaire des tâches Windows suspect Comment gérer les processus Gestionnaire des tâches Windows suspect CTRL + ALT + DEL alias trois doigts est le moyen le plus rapide d'ajouter à votre confusion. En triant les processus du Gestionnaire des tâches, vous remarquerez quelque chose comme svchost.exe en utilisant 99% de votre CPU. Alors maintenant ... Lire la suite. Assurez-vous de ne pas interrompre les processus vitaux 7 Processus du gestionnaire de tâches Windows Vous ne devriez jamais tuer 7 Processus du gestionnaire de tâches Windows Vous ne devriez jamais tuer Certains processus Windows peuvent geler ou bloquer votre système s'il est arrêté. Nous vous montrerons quels processus de gestionnaire de tâches vous devriez laisser seuls. Lire la suite .

Les utilisateurs de Mac peuvent voir les processus en cours avec le moniteur d'activité Activity Monitor: L'équivalent Mac de Ctrl + Alt + Delete Moniteur d'activité: L'équivalent Mac de Ctrl + Alt + Suppr Si vous voulez être un utilisateur Mac assez compétent, il est nécessaire de savoir quel moniteur d'activité est, et comment le lire et l'utiliser. Comme d'habitude, c'est là que nous entrons. Lire la suite. Le moyen le plus rapide pour l'ouvrir consiste à appuyer sur Commande + Espace pour ouvrir Spotlight, puis tapez Surveillance d'activité et appuyez sur Entrée . Regardez dans l'onglet CPU pour voir ce qui fonctionne sur votre machine.

Pendant que vous y êtes, vous devriez également passer en revue les extensions de navigateur installées Comment nettoyer vos extensions de navigateur (la manière facile) Comment nettoyer vos extensions de navigateur (la manière facile) Si vous vérifiez régulièrement des extensions fraîches, alors c'est probablement Il est temps de nettoyer ces ajouts que vous ne voulez plus, n'aimez plus, ni besoin. Voici comment le faire facilement. Lire la suite . Les compléments malveillants peuvent détourner votre navigation, et même les extensions une fois innocentes sont rachetées et deviennent des logiciels espions 10 Extensions Chrome Vous devriez désinstaller maintenant 10 Extensions Chrome Vous devriez désinstaller maintenant Il est difficile de garder une trace des extensions qui ont été abusées leur privilèges, mais vous devriez certainement désinstaller ces 10 dès que possible. Lire la suite . Dans Chrome, accédez à Menu> Autres outils> Extensions, puis désactivez ou supprimez les éléments suspects. Les utilisateurs de Firefox peuvent trouver cette liste à Menu> Add-ons .

6. Rechercher des logiciels malveillants

4 Idées fausses de sécurité que vous devez réaliser aujourd'hui 4 Idées fausses de sécurité que vous devez réaliser aujourd'hui Il ya beaucoup de logiciels malveillants et de désinformation en ligne sur la sécurité en ligne, et suivre ces mythes peut être dangereux. Si vous en avez pris comme vérité, il est temps de faire les choses directement! Lire la suite, mais il pourrait aussi être silencieux. Un bon antivirus doit détecter la plupart des virus et autres infections avant qu'ils ne puissent être détectés sur votre système, mais une seconde opinion d'un scanner anti-malware ne fait jamais de mal.

Sur Windows, rien ne vaut Malwarebytes. Installez la version gratuite pour rechercher les logiciels malveillants de toutes sortes et supprimez-les en quelques clics. Les utilisateurs de Mac n'ont pas besoin d'un antivirus dédié Voici le seul logiciel de sécurité Mac dont vous avez besoin Voici le seul logiciel de sécurité Mac dont vous avez besoin Pour la plupart des gens, OS X est assez sûr hors de la boîte - et il existe un certain nombre de programmes faire plus de mal que de bien. Lire la suite à moins de faire des erreurs stupides 5 façons faciles d'infecter votre Mac avec Malware 5 façons faciles d'infecter votre Mac avec Malware Vous pouvez penser qu'il est assez difficile d'infecter votre Mac avec des logiciels malveillants, mais il y a toujours des exceptions. Voici cinq façons de salir votre ordinateur. Lire la suite, mais il n'y a rien de mal avec un rapide Malwarebytes pour Mac scan si vous voulez une confirmation.

Si vous trouvez quelque chose de particulièrement agressif, essayez un outil de suppression de logiciels malveillants plus puissant Supprimez facilement les logiciels malveillants agressifs avec ces 7 outils Supprimez facilement les logiciels malveillants agressifs avec ces 7 outils Les suites antivirus gratuites typiques ne pourront vous aider que lorsque vous devrez exposer et supprimer des logiciels malveillants. Ces sept utilitaires vont éliminer et supprimer les logiciels malveillants pour vous. Lire la suite .

7. Vérifiez les connexions de votre compte

Beaucoup de sites Web vous permettent de vous connecter avec les informations d'identification d'un autre compte, généralement Facebook ou Google. Bien que ce soit pratique car vous n'avez pas à vous souvenir d'un login séparé, avoir tous ces sites connectés à un compte est un peu inquiétant. C'est pourquoi vous devez vérifier les sites et les applications que vous avez connectés à vos comptes principaux.

Consultez vos applications Google en accédant à la page Mon compte de Google, puis cliquez sur les applications avec accès au compte dans la zone Connexion et sécurité . Cliquez sur Gérer les applications dans le panneau résultant pour les afficher toutes.

Jetez un coup d'œil à ceux-ci, surtout si vous avez utilisé un compte Google pendant une longue période. Vous devez révoquer l'accès aux applications que vous n'utilisez plus et examiner l'accès aux applications actuelles. Cliquez sur une entrée, puis cliquez sur le bouton Supprimer l'accès pour la lancer.

Facebook a un panneau similaire. Visitez la page Facebook Settings et cliquez sur le lien Apps dans la barre latérale de gauche. Vous verrez les applications et les sites Web que vous avez utilisé votre compte Facebook pour vous connecter Comment gérer vos connexions Facebook tiers [Conseils Facebook hebdomadaires] Comment gérer vos connexions Facebook tiers [Conseils Facebook hebdomadaires] Combien de fois ont vous avez autorisé un site tiers à accéder à votre compte Facebook? Voici comment vous pouvez gérer vos paramètres. En savoir plus - cliquez sur Tout afficher pour développer la liste.

Chaque application répertorie les audiences qui peuvent voir le contenu partagé à partir de ces applications. Cliquez sur l'un pour les autorisations détaillées, montrant à quoi exactement cette application peut accéder. Vous pouvez supprimer certaines autorisations ou cliquer sur l'icône X au- dessus d'une application pour la supprimer de votre compte.

Si vous souhaitez désactiver complètement cette fonctionnalité, cliquez sur le bouton Modifier sous Applications, Sites Web et Plugins et choisissez Désactiver la plateforme .

Vous pouvez également consulter les applications que vous avez connectées à votre compte Twitter. Accédez à l'onglet "Applications" de vos paramètres Twitter pour les voir tous. Cliquez sur Révoquer l'accès pour supprimer tout ce que vous n'utilisez plus.

8. Configurer l'authentification à deux facteurs partout

Ce n'est pas un secret que l'authentification à deux facteurs (2FA) est l'un des meilleurs moyens d'ajouter plus de sécurité à vos comptes. Avec cette option activée, vous avez besoin non seulement de votre mot de passe mais d'un code d'application ou de SMS pour vous connecter. Bien que ce ne soit pas une solution parfaite 3 Risques et inconvénients de l'authentification à deux facteurs 3 Risques et inconvénients de l'authentification à deux facteurs l'utilisation de l'authentification a explosé au cours de la dernière décennie. Mais ce n'est pas parfait, et peut revenir vous hanter si vous ne faites pas attention. Voici quelques inconvénients négligés. En savoir plus, cela empêche l'accès malveillant à vos comptes, même si quelqu'un vole votre mot de passe.

Le processus pour activer 2FA diffère un peu pour chaque service. Pour vous aider, nous avons couvert la façon de verrouiller les services les plus importants avec 2FA Verrouiller ces services maintenant avec l'authentification à deux facteurs Verrouiller ces services maintenant avec l'authentification à deux facteurs L'authentification à deux facteurs est la manière intelligente de protéger vos comptes en ligne. Jetons un coup d'oeil à quelques-uns des services que vous pouvez verrouiller avec une meilleure sécurité. Lire la suite . Ensuite, activez 2FA sur vos comptes sociaux Comment configurer l'authentification à deux facteurs sur tous vos comptes sociaux Comment configurer l'authentification à deux facteurs sur tous vos comptes sociaux Voyons quelles plates-formes de médias sociaux prennent en charge l'authentification à deux facteurs et comment vous pouvez activer il. Read More et les comptes de jeu Comment activer l'authentification à deux facteurs pour vos comptes de jeu Comment activer l'authentification à deux facteurs pour vos comptes de jeu L'authentification à deux facteurs offre une protection supplémentaire pour les comptes en ligne et vous pouvez facilement l'activer. services de jeux. Lire la suite pour les garder en sécurité. Nous vous recommandons d'utiliser Authy comme application d'authentification, car elle est meilleure que Google Authenticator Les 5 meilleures alternatives à Google Authenticator Les 5 meilleures alternatives à Google Authenticator Pour améliorer la sécurité de vos comptes en ligne, vous aurez besoin d'une bonne application d'authentification à deux facteurs. générer les codes d'accès. Pensez que Google Authenticator est le seul jeu en ville? Voici cinq alternatives. Lire la suite .

9. Vérifier l'activité du compte

Un autre outil offert par plusieurs sites vous permet de voir quels appareils se sont récemment connectés à votre compte. Certains vous enverront même un SMS ou un e-mail lorsqu'un nouvel appareil se connecte. Vous pouvez les utiliser pour vous assurer que vous savez immédiatement si quelqu'un d'autre entre dans votre compte.

Pour Google, accédez à la section Événements de l' appareil et événements de sécurité des paramètres de votre compte. Vous verrez les événements de sécurité récents affichant les nouvelles connexions récentes et les appareils récemment utilisés . Cliquez sur Vérifier les événements pour les deux et assurez-vous que vous reconnaissez tous les appareils et activités. Par défaut, Google vous enverra un e-mail chaque fois qu'un nouvel appareil se connecte à votre compte.

Sélectionnez un événement ou un périphérique pour obtenir plus d'informations à ce sujet. En cliquant sur un événement, vous verrez son adresse IP et son emplacement approximatif. Si un appareil n'a pas eu d'activité de compte Google depuis 28 jours, vous pouvez cliquer sur Supprimer pour annuler son accès. Exécution du contrôle de sécurité de Google Qu'est-ce que Google sait de vous? Découvrez et gérez votre vie privée et votre sécurité Qu'est-ce que Google sait de vous? Découvrez et gérez votre confidentialité et votre sécurité Pour la première fois, le moteur de recherche Google vous propose un moyen de vérifier les informations dont vous disposez sur vous, la manière dont ces données sont collectées et de nouveaux outils pour récupérer votre vie privée. En savoir plus peut vous aider à consulter d'autres informations importantes pendant votre séjour.

Pour vérifier ceci sur Facebook Sécurisez votre Facebook avec ces 6 astuces simples Sécurisez votre Facebook avec ces 6 astuces simples Facebook peut être assez effrayant quand il s'agit de la sécurité, mais avec quelques minutes et les bons outils, vous pouvez garder votre compte solide comme le roc. . Pour en savoir plus, visitez l'onglet Sécurité et connexion des paramètres de votre compte. Cochez la case Où vous êtes connecté (e) et cliquez sur « Plus» pour vous connecter à Facebook. Cliquez sur les trois points à côté d'une entrée pour se déconnecter ou sélectionnez Pas vous? Si vous soupçonnez un acte criminel Comment vérifier si quelqu'un d'autre a accès à votre compte Facebook Comment vérifier si quelqu'un d'autre a accès à votre compte Facebook Il est à la fois sinistre et inquiétant si quelqu'un a accès à votre compte Facebook à votre insu. Voici comment savoir si vous avez été violé. Lire la suite .

Sur cette page, vérifiez également que vous avez reçu des alertes sur les connexions non reconnues activées. Cela vous alertera par le texte et / ou email quand un appareil se connecte à votre compte.

Enfin, vérifiez votre session Twitter active sur la page Vos paramètres de données Twitter . Faites défiler jusqu'à l' historique de vos appareils et de votre compte pour voir où vous vous êtes récemment connecté.

Vous avez peut-être remarqué que plusieurs de ces conseils tournent autour de vos comptes les plus importants (Google, Facebook, Microsoft) et ils sont les plus importants car un attaquant pourrait faire le plus de dégâts avec eux. Si votre adresse e-mail peut être exploitée par les fraudeurs 5 façons dont votre adresse e-mail peut être exploitée par les fraudeurs Lire la suite, ils pourraient utiliser les liens de réinitialisation "oublié mot de passe" sur d'autres sites et changer tout mot de passe lié votre email.

10. Voir qui utilise votre Wi-Fi

Souhaitez-vous que quelqu'un fouine sur votre réseau domestique? Certainement pas. Vous avez un mot de passe fort sur votre routeur Comment configurer votre routeur pour rendre votre réseau domestique vraiment sécurisé Comment configurer votre routeur pour rendre votre réseau domestique vraiment sécurisé Les paramètres de routeur par défaut mettent votre réseau en danger, permettant aux étrangers de réduire la nadwidth et potentiellement commettre des crimes. Utilisez notre résumé pour configurer vos paramètres de routeur standard afin d'empêcher tout accès non autorisé à votre réseau. Lire la suite afin que les personnes non autorisées ne puissent pas se connecter. Cela vaut la peine de vérifier rapidement que votre voisin n'a pas compris votre mot de passe Comment sécuriser votre Wi-Fi et empêcher les voisins de le faire Comment sécuriser votre Wi-Fi et empêcher les voisins de le voler Si votre SSID Wi-Fi est en cours diffusé aux maisons environnantes, il y a une chance que votre internet soit volé. Découvrez comment empêcher cela et garder le contrôle de votre bande passante. Lire plus ou quelque chose.

Suivez notre guide pour rechercher des périphériques suspects sur votre réseau Comment vérifier votre réseau Wi-Fi pour les périphériques suspects Comment vérifier votre réseau Wi-Fi pour détecter des périphériques suspects Vous êtes inquiet de la présence d'étrangers ou de pirates sur votre réseau Wi-Fi? Voici comment vous pouvez vérifier et comment y remédier. Lire la suite pour le faire. Alors que vous y êtes, vous devriez tester la sécurité de votre réseau domestique avec des outils gratuits Comment tester votre sécurité réseau domestique avec des outils de piratage gratuit Comment tester votre sécurité réseau domestique avec des outils de piratage gratuit Aucun système ne peut être entièrement "pirater" les tests de sécurité et les sauvegardes de réseau peuvent rendre votre installation plus robuste. Utilisez ces outils gratuits pour identifier les «points faibles» de votre réseau domestique. Lire la suite pour voir à quel point c'est sécurisé.

Vos chèques ont-ils mis au jour des problèmes?

Félicitations, vous venez de passer en revue dix contrôles de sécurité importants. Ils peuvent ne pas être amusants ou glamour, mais les mesures que vous avez prises avec ceux-ci iront un long chemin à vous assurer la sécurité. Maintenant, tous vos appareils sont mis à jour, vous savez exactement quelles applications peuvent accéder à vos comptes, et vous avez éliminé les maillons faibles de votre chaîne de sécurité. C'est un gros problème!

Malheureusement, aucune de ces mesures ne peut aider à protéger de l'incompétence des entreprises, comme avec la violation d'Equifax. Découvrez ce qui s'est passé là-bas Equihax: l'une des atteintes les plus calamiteuses de tous les temps Equihax: une des atteintes les plus calamiteuses de tous les temps La violation d'Equifax est la violation de sécurité la plus dangereuse et la plus embarrassante de tous les temps. Mais connaissez-vous tous les faits? Avez-vous été affecté? Que peux-tu y faire? Découvrez ici. Lire la suite et ce que vous devriez faire pour vous protéger.

Lesquels de ces contrôles sont les plus importants pour vous? Quelles autres vérifications rapides sont importantes? Dites le nous dans les commentaires!

![Est-ce que les e-mails nigérians d'escroquerie cachent un terrible secret? [Opinion]](https://www.tipsandtrics.com/img/internet/912/do-nigerian-scam-emails-hide-terrible-secret.jpg)