L'authentification à deux facteurs (2FA) est l'un des progrès les plus largement vantés de la sécurité en ligne. Plus tôt cette semaine, des nouvelles ont révélé qu'il avait été piraté.

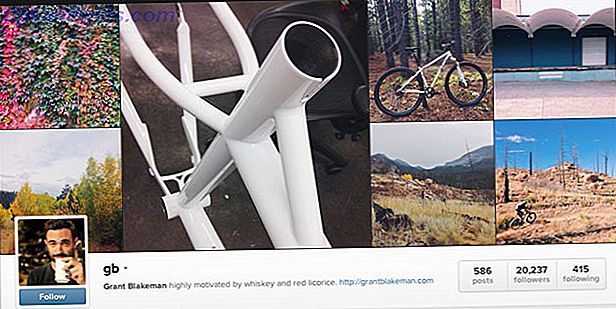

Grant Blakeman - un concepteur et propriétaire du compte Instagram @gb - s'est réveillé pour trouver son compte Gmail compromis et les pirates avaient volé son compte Instagram. C'était en dépit d'avoir 2FA activé.

2FA: la version courte

2FA est une stratégie pour rendre les comptes en ligne plus difficiles à pirater. Ma collègue Tina a écrit un excellent article sur ce qu'est le 2FA et pourquoi vous devriez l'utiliser. Qu'est-ce que l'authentification à deux facteurs? Pourquoi l'utiliser? Qu'est-ce que l'authentification à deux facteurs? Pourquoi utiliser l'authentification à deux facteurs? ) est une méthode de sécurité qui nécessite deux manières différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit nécessite non seulement la carte, ... Lire la suite; Si vous voulez une introduction plus détaillée, vous devriez le vérifier.

Dans une configuration d'authentification à un facteur typique (1FA), vous utilisez uniquement un mot de passe. Cela le rend incroyablement vulnérable; Si quelqu'un a votre mot de passe, vous pouvez vous connecter comme vous. Malheureusement, c'est la configuration que la plupart des sites utilisent.

2FA ajoute un facteur supplémentaire: généralement un code unique envoyé à votre téléphone lorsque vous vous connectez à votre compte à partir d'un nouvel appareil ou d'un nouvel emplacement. Quelqu'un essayant de pénétrer dans votre compte doit non seulement voler votre mot de passe, mais aussi, en théorie, avoir accès à votre téléphone quand il essaie de se connecter. Plus de services, comme Apple et Google, mettent en place 2FA -Factor Authentication verrouille ces services maintenant avec l'authentification à deux facteurs L'authentification à deux facteurs est la façon intelligente de protéger vos comptes en ligne. Jetons un coup d'oeil à quelques-uns des services que vous pouvez verrouiller avec une meilleure sécurité. Lire la suite .

L'histoire de Grant

L'histoire de Grant ressemble beaucoup à celle de l'écrivain câblé Mat Honan. Il a fait détruire toute sa vie numérique par des hackers qui voulaient accéder à son compte Twitter: il s'appelle @mat. Grant, de même, a le compte Instagram à deux lettres @gb qui a fait de lui une cible.

Sur son compte Ello, Grant décrit comment, tant qu'il a eu son compte Instagram, il a traité des emails de réinitialisation de mot de passe non sollicités quelques fois par semaine. C'est un gros drapeau rouge que quelqu'un essaie de pirater votre compte. Parfois, il recevait un code 2FA pour le compte Gmail qui était attaché à son compte Instagram.

Un matin, les choses étaient différentes. Il s'est réveillé avec un texte lui disant que le mot de passe de son compte Google avait été changé. Heureusement, il a pu regagner l'accès à son compte Gmail, mais les pirates informatiques ont agi rapidement et ont supprimé son compte Instagram, volant lui-même le pseudo @gb.

Ce qui est arrivé à Grant est particulièrement inquiétant car il s'est produit malgré l'utilisation de 2FA.

Hubs et points faibles

Les hacks de Mat et de Grant se sont appuyés sur des pirates informatiques qui utilisaient des points faibles dans d'autres services pour accéder à un compte clé clé: leur compte Gmail. À partir de là, les pirates ont pu effectuer une réinitialisation de mot de passe standard sur n'importe quel compte associé à cette adresse e-mail. Si un pirate avait accès à mon compte Gmail, il pourrait accéder à mon compte ici sur MakeUseOf, mon compte Steam et tout le reste.

Mat a écrit un excellent compte rendu détaillé de la façon exacte dont il a été piraté. Il explique comment les hackers ont accédé en utilisant des points faibles dans la sécurité d'Amazon pour reprendre son compte, utilisé les informations qu'ils ont obtenues pour accéder à son compte Apple et ensuite utilisé pour entrer dans son compte Gmail - et toute sa vie numérique.

La situation de Grant était différente. Le hack de Mat n'aurait pas fonctionné s'il avait activé 2FA sur son compte Gmail. Dans le cas de Grant, ils l'ont contourne. Les détails de ce qui est arrivé à Grant ne sont pas aussi clairs, mais certains détails peuvent être déduits. En écrivant sur son compte Ello, Grant dit:

Donc, pour autant que je sache, l'attaque a commencé avec mon fournisseur de téléphonie cellulaire, ce qui a permis à certains d'accéder à mon compte Google, ce qui a permis aux hackers de recevoir un e-mail de réinitialisation de leur compte Instagram. du compte.

Les pirates ont activé le transfert d'appel sur son compte de téléphone cellulaire. Si cela a permis de leur envoyer le code 2FA ou s'ils ont utilisé une autre méthode pour le contourner, cela n'est pas clair. De toute façon, en compromettant le compte de téléphone cellulaire de Grant, ils ont eu accès à son Gmail, puis à son Instagram.

Éviter cette situation vous-même

Tout d'abord, la clé à retenir à partir de ce n'est pas que 2FA est cassé et ne vaut pas la mise en place. C'est une excellente configuration de sécurité que vous devriez utiliser; ce n'est juste pas à l'épreuve des balles. Plutôt que d'utiliser votre numéro de téléphone pour l'authentification, vous pouvez le rendre plus sûr en utilisant Authy ou Google Authenticator. La validation en deux étapes peut-elle être moins irritante? Quatre piratages secrets garantis pour améliorer la sécurité La vérification en deux étapes peut-elle être moins irritante? Quatre secrets Hacks garantis pour améliorer la sécurité Voulez-vous la sécurité des comptes pare-balles? Je suggère fortement d'activer ce que l'on appelle l'authentification «à deux facteurs». Lire la suite . Si les hackers de Grant réussissaient à rediriger le texte de vérification, cela l'aurait arrêté.

Deuxièmement, réfléchissez aux raisons pour lesquelles les gens voudraient vous pirater. Si vous possédez des noms d'utilisateur ou des noms de domaine valables, vous courez un risque accru. De même, si vous êtes une célébrité, vous êtes plus susceptible d'être piraté 4 façons d'éviter d'être piraté comme une célébrité 4 façons d'éviter d'être piraté comme une célébrité Les nus de célébrités fuites en 2014 fait les manchettes dans le monde entier. Assurez-vous que cela ne vous arrive pas avec ces conseils. Lire la suite . Si vous n'êtes pas dans l'une de ces situations, vous êtes plus susceptible d'être piraté par quelqu'un que vous connaissez ou dans un hack opportuniste après que votre mot de passe soit divulgué en ligne. Dans les deux cas, la meilleure défense est un mot de passe unique et sécurisé pour chaque service individuel. J'utilise personnellement 1Password qui est un moyen utile pour sécuriser vos mots de passe Let 1Password pour Mac Gérer vos mots de passe et données sécurisées Let 1Password pour Mac Gérer vos mots de passe et données sécurisées Malgré la nouvelle fonctionnalité iCloud Keychain dans OS X Mavericks, je préfère encore la puissance de gérer mes mots de passe dans 1Password classique et populaire de AgileBits, maintenant dans sa 4ème version. En savoir plus et est disponible sur toutes les plateformes majeures.

Troisièmement, minimisez l'impact des comptes hub. Les comptes Hubs vous facilitent la vie, mais aussi les hackers. Configurez un compte de messagerie secret et utilisez-le comme compte de réinitialisation de mot de passe pour vos services en ligne importants. Mat l'avait fait mais les attaquants pouvaient voir la première et la dernière lettre; ils ont vu mhttp: //me.com Soyez un peu plus imaginatif. Vous devriez également utiliser cet e-mail pour les comptes importants. Surtout ceux qui ont des informations financières attachées comme Amazon. De cette façon, même si les pirates ont accès à vos comptes de hub, ils n'auront pas accès à des services importants.

Enfin, évitez de poster des informations sensibles en ligne. Les hackers de Mat ont trouvé son adresse en utilisant une recherche WhoIs - qui vous indique l'identité d'un propriétaire de site - ce qui les a aidés à entrer dans son compte Amazon. Le numéro de cellulaire de Grant était probablement disponible quelque part en ligne également. Les deux adresses e-mail de leur hub étaient publiquement disponibles, ce qui a donné aux pirates un point de départ.

J'aime 2FA mais je peux comprendre comment cela pourrait changer l'opinion de certaines personnes. Quelles mesures prenez-vous pour vous protéger après les hacks de Mat Honan et de Grant Blakeman?

Crédits image: 1Password.

![Comment éviter ces ennuyeux Game Of Thrones Spoilers sur Facebook [Conseils Facebook hebdomadaires]](https://www.tipsandtrics.com/img/social-media/689/how-avoid-those-annoying-game-thrones-spoilers-facebook.png)