Maintenant, nous devrions tous être conscients des dangers de la sécurisation des réseaux avec WEP, que j'ai démontré avant comment vous pouvez pirater en 5 minutes Comment faire pour Crack votre propre réseau WEP pour savoir à quel point il est vraiment dangereux de cracker votre propre WEP Réseau pour savoir à quel point l'insécurité est vraiment Nous vous disons constamment que l'utilisation de WEP pour «sécuriser» votre réseau sans fil est vraiment un jeu d'imbéciles, mais les gens le font toujours. Aujourd'hui, je voudrais vous montrer exactement comment WEP est vraiment peu sûr, par ... Lire la suite. Le conseil a toujours été d'utiliser WPA ou WPA2 pour sécuriser votre réseau, avec un mot de passe long qui ne pouvait pas être piraté par la force brute.

Maintenant, nous devrions tous être conscients des dangers de la sécurisation des réseaux avec WEP, que j'ai démontré avant comment vous pouvez pirater en 5 minutes Comment faire pour Crack votre propre réseau WEP pour savoir à quel point il est vraiment dangereux de cracker votre propre WEP Réseau pour savoir à quel point l'insécurité est vraiment Nous vous disons constamment que l'utilisation de WEP pour «sécuriser» votre réseau sans fil est vraiment un jeu d'imbéciles, mais les gens le font toujours. Aujourd'hui, je voudrais vous montrer exactement comment WEP est vraiment peu sûr, par ... Lire la suite. Le conseil a toujours été d'utiliser WPA ou WPA2 pour sécuriser votre réseau, avec un mot de passe long qui ne pouvait pas être piraté par la force brute.

Eh bien, il se trouve qu'il existe une porte dérobée importante dans la plupart des routeurs qui peuvent être exploités - sous la forme d'une technologie appelée WPS . Lisez la suite pour découvrir comment fonctionne le hack, comment tester votre propre réseau et ce que vous pouvez faire pour l'empêcher.

Contexte

WPA lui-même est assez sécurisé. Le mot de passe ne peut être brisé que par force brute, donc il n'est réaliste de le pirater que si vous avez choisi une phrase secrète à mot unique faible.

WPS d'autre part est une technologie intégrée dans la plupart des routeurs wifi qui vous permet de contourner facilement le mot de passe WPA soit en utilisant un code PIN physique écrit sur le côté du routeur, ou un bouton que vous pouvez appuyer sur les deux appareils pour les jumeler.

Il s'avère que le code PIN WPS - un code numérique à 8 chiffres - est très vulnérable aux attaques par force brute. En supposant un routeur sensible et un bon signal, le code PIN WPS peut être piraté en aussi peu que 2 heures. Une fois le code PIN WPS obtenu, le mot de passe WPA est également révélé.

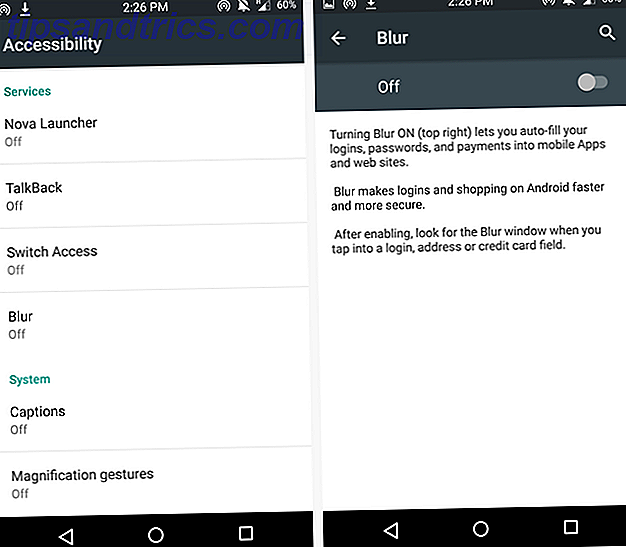

Reaver, publié par Craig Heffner et disponible en téléchargement sur Google Code, est une implémentation pratique que vous pouvez pointer et photographier sur des réseaux viables. Voici une vidéo en action (passez directement à la fin si vous voulez voir le mot de passe complet révélé à l'attaquant) :

Stefan Viehböck a également découvert la même vulnérabilité indépendamment et a publié un outil similaire que vous pouvez télécharger. Voici une vidéo de l'application de Stefan en action:

Atténuer l'attaque

Il existe quelques méthodes pour atténuer l'attaque. Le premier consiste à désactiver complètement l'option WPS sur votre routeur. Malheureusement, cela n'est pas possible sur tous les routeurs et est généralement activé par défaut, donc les utilisateurs avertis non-tech sont sensibles ici.

Non seulement cela, mais je ai trouvé que sur mon routeur, l'option pour désactiver le code PIN WPS n'a pas réellement désactiver le code PIN qui a écrit sur le côté du routeur - seul le code PIN défini par l'utilisateur. Je cite:

Lorsqu'il est désactivé, les utilisateurs peuvent toujours ajouter un client sans fil via WPS avec la méthode Push Button ou PIN Number.

Ainsi, dans certains cas, il semble que ce soit une porte dérobée permanente qui ne peut pas être atténuée par les seuls paramètres utilisateur.

Une deuxième option consiste à désactiver complètement le réseau sans fil sur les périphériques sensibles, bien que cela ne soit pas une option viable pour la plupart des utilisateurs qui ont besoin de la fonctionnalité wifi pour les ordinateurs portables et les appareils mobiles.

Les utilisateurs avancés parmi vous peuvent penser à ce stade à propos du filtrage d'adresse MAC pour configurer une liste de périphériques spécifiques autorisés à rejoindre le réseau - mais cela peut être facilement contourné en simulant l'adresse MAC d'un périphérique autorisé.

Enfin, les dispositifs peuvent déclencher un verrouillage lorsque des tentatives échouées successives sont détectées. Cela n'atténue pas complètement une attaque, mais augmente le temps nécessaire pour la terminer de manière significative. Je crois que les routeurs Netgear ont un bloc automatique de 5 minutes intégré, mais lors de mes tests, cela n'a fait qu'augmenter le temps d'attaque nécessaire à environ un jour maximum.

Une mise à jour du microprogramme peut augmenter le temps de blocage des périphériques, augmentant ainsi exponentiellement le temps total nécessaire pour une attaque), mais cela doit être initié par l'utilisateur (peu probable pour la plupart des utilisateurs) ou effectué automatiquement au redémarrage du routeur. est souvent le cas avec les services de câble).

Essayez-le vous-même

Pour ceux qui souhaitent tester leurs propres configurations domestiques pour la vulnérabilité, vous pouvez obtenir le dernier code du projet Reaver sur Google Code. Vous aurez besoin d'un peu de Linux pour le tester (je suggère Backtrack), ainsi que d'une carte qui permet la surveillance du wifi et la suite logicielle pilotes / aircrack appropriée. Si vous étiez en mesure de suivre mon dernier tutoriel sur le cracking WEP Comment Crack votre propre réseau WEP pour savoir à quel point il est vraiment sécurisé Comment Crack votre propre réseau WEP pour savoir à quel point il est vraiment sûr Nous vous disons constamment que l'utilisation de WEP pour «sécuriser» votre réseau sans fil est vraiment un jeu d'imbéciles, mais les gens le font encore. Aujourd'hui, je voudrais vous montrer exactement à quel point le WEP est peu sûr, en ... Lisez plus, cela fonctionnera aussi.

Après avoir téléchargé le paquet, naviguez vers le répertoire et tapez (en remplaçant XXXX par le numéro de version actuel, ou rappelez-vous que vous pouvez appuyer sur TAB pour que la console complète automatiquement la commande avec le nom de fichier correspondant) :

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure make faire installer airmon-ng start wlan0 Vous devriez voir quelque chose à propos d'une interface mon0 en cours de création. Pour rechercher des réseaux appropriés, utilisez:

walsh -i mon0

et pour commencer l'attaque de reaver, tapez (BSSID remplacé par le BSSID hexadécimal du réseau cible):

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks

Il va sans dire que ce serait une infraction criminelle grave de fraude par câble à effectuer sur tout réseau pour lequel vous n'avez pas la permission explicite de tester.

Dépannage

Assurez-vous de consulter le wiki Reaver pour une FAQ plus complète. Le problème le plus commun que j'ai trouvé était soit un signal trop faible, ce qui signifiait qu'une prise de contact WPS complète ne pourrait jamais être complétée, ou le même code PIN étant répété avec un timeout - cela était dû au verrouillage de 5 minutes du routeur.

J'ai laissé le logiciel tourner, et après un certain temps, j'essayais d'utiliser plus de PIN, jusqu'à ce que mon réseau domestique soit cassé en moins de 8 heures, et la phrase secrète de ponctuation mixte aalphanumeric que j'avais réglée avec soin était affichée à l'écran.

Devriez-vous être inquiet?

C'est encore une nouvelle attaque, mais il est important que vous soyez conscient des dangers et que vous sachiez comment vous protéger. Si vous trouvez que votre routeur est vulnérable et que vous avez un numéro de support à appeler, je vous suggère de lui demander combien de temps il faudra jusqu'à ce qu'une mise à jour du firmware soit disponible ou que vous puissiez le faire.

Certains utilisateurs pourront facilement empêcher cette attaque avec une simple modification des paramètres, mais pour le grand nombre de routeurs en cours d'utilisation, il s'agit d'une porte dérobée permanente pour laquelle seule une mise à jour du micrologiciel va atténuer quelque peu.

Faites-nous savoir dans les commentaires si vous avez des questions ou réussi à essayer cela sur votre propre wifi.