Les logiciels malveillants sont généralement très spécifiques dans ce qu'ils font à votre PC, que ce soit en affichant des publicités, en prenant la page d'accueil de votre navigateur et la barre de recherche, ou en vous harcelant pour payer un faux anti-virus. Le détournement est cependant potentiellement plus dévastateur, donnant à l'hacker un accès distant à votre PC.

Les logiciels malveillants sont généralement très spécifiques dans ce qu'ils font à votre PC, que ce soit en affichant des publicités, en prenant la page d'accueil de votre navigateur et la barre de recherche, ou en vous harcelant pour payer un faux anti-virus. Le détournement est cependant potentiellement plus dévastateur, donnant à l'hacker un accès distant à votre PC.

C'est le Saint Graal pour savoir comment les hackers piratent, il est donc important de comprendre comment cela peut se produire et ce que vous pouvez faire pour vous protéger.

Ingénierie sociale

C'est la méthode d'attaque la plus commune, et nous avons donné un compte rendu complet de l'un de ces processus avant que les techniciens en froid appellent: Ne tombez pas dans une arnaque comme celle-ci [Alerte d'arnaque!] Une escroquerie comme celle-ci [Alerte à l'escroquerie!] Vous avez probablement déjà entendu le terme «ne pas arnaquer un escroc», mais j'ai toujours aimé «ne pas escroquer un rédacteur technique» moi-même. Je ne dis pas que nous sommes infaillibles, mais si votre escroquerie implique l'Internet, un Windows ... Lire la suite, impliquant un appel de soutien technique arnaque qui va quelque chose comme ceci:

- "Bonjour, je viens de l'équipe de sécurité de Microsoft et nous avons détecté un avertissement de virus sur votre PC Windows"

- Ils vous demandent d'ouvrir la visionneuse d'événement, où il y a beaucoup de messages d'avertissement qui vous attendent, prouvant qu'il doit y avoir quelque chose de mal!

- Ils offrent de réparer pour vous, vous avez juste besoin d'aller à ce site de support à distance et télécharger le logiciel de contrôle à distance.

- Ils prennent le contrôle de votre PC et procèdent à des corrections sans signification, comme l'ouverture de boîtes de dialogue de propriétés de fichiers.

- Les informations de connexion sont transmises à un réseau criminel qui a désormais accès à votre PC à tout moment, et une commission bien ordonnée est payée au type qui a passé l'appel.

La fausse arnaque du support technique n'est pas la seule façon de le faire - si vous laissez votre ordinateur entre les mains de quelqu'un à qui vous ne pouvez pas faire entièrement confiance, il y a toujours un risque qu'un logiciel de porte dérobée puisse être installé. Bien qu'aucun cas n'ait été enregistré, un employé de Best Buy a été trouvé en train de voler des photos torrides sur l'ordinateur d'un utilisateur - il n'y a donc rien pour empêcher les techniciens de réparation malveillants d'installer des logiciels de chevaux de Troie.

Tandis que les techniciens escrocs sont certainement rares - la fausse arnaque de support technique est trop répandue, et j'ai personnellement dû faire face aux conséquences sur les machines familiales où ils sont tombés pour cela. La clé pour vous protéger et protéger votre famille est l'éducation - expliquez aux amis et à la famille moins techniquement capables que ces appels de soutien sont fausses. Quel est le faux soutien technique et pourquoi vous ne devriez pas croire tout ce que vous voyez sur Google t Faites confiance à tout ce que vous voyez sur Google Vous êtes assis à la maison, occupant votre propre entreprise. Soudain, le téléphone sonne. Vous décrochez, et c'est Microsoft (ou Norton, ou Dell, ou ...). Plus précisément, c'est un ingénieur de soutien, et il est préoccupé - concerné par ... Lire la suite et ils devraient simplement raccrocher.

Pour les ordinateurs mono-utilisateur, il est également probable qu'ils utilisent le compte administrateur par défaut. La chose la plus sûre à faire serait de créer un compte d'utilisateur restreint pour qu'ils puissent l'utiliser quotidiennement, et leur demander de ne jamais utiliser le compte d'administrateur sans vous parler d'abord.

Notez également que bien que Microsoft ne vous appelle jamais personnellement, ils contactent parfois les utilisateurs à domicile, mais uniquement via leur FAI, afin qu'ils puissent confirmer qu'ils sont déjà clients et que les frais ne seront jamais facturés. Cela s'est passé récemment en 2010, lorsque Microsoft a entrepris de nettoyer 6, 5 millions d'ordinateurs du botnet dont ils faisaient partie.

Vulnérabilités du navigateur - Flash et Java

Les navigateurs modernes sont eux-mêmes plutôt sécurisés. Chrome et plus récemment d'autres exécutent des onglets de site Web dans leur propre environnement en mode bac à sable, où aucune modification ne peut être apportée au système de fichiers local. Cependant, des plugins tels que Java fonctionnent en dehors de ce bac à sable, donc ceux-ci restent une préoccupation.

Si ces plugins sont activés et non bloqués par le navigateur, un code Java ou Flash malveillant peut être exécuté dès que vous visitez un site infecté, ou même chargé via le réseau publicitaire non approuvé d'un site de confiance.

Heureusement, la plupart de ces problèmes sont atténués simplement par:

- exécuter la dernière version d'un navigateur.

- se tenir au courant.

- activer "cliquer pour jouer" (donc le code ne s'exécute pas automatiquement).

- désinstaller complètement le plugin Java.

En réalité, aucun site Web décent n'utilise Java (note: Java et Javascript sont complètement différents), et l'utilisateur à domicile moyen n'exécute pas d'applications Java.

Chris a expliqué le problème de la sécurité du plugin de navigateur Plugins de navigateur - Un des plus grands problèmes de sécurité sur le Web Aujourd'hui [Avis] Plugins de navigateur - Un des plus grands problèmes de sécurité sur le Web Aujourd'hui [Opinion] Les navigateurs Web sont devenus beaucoup plus sûrs et durcis contre l'attaque au fil des ans. Le gros problème de sécurité des navigateurs de nos jours concerne les plugins de navigateur. Je ne parle pas des extensions que vous installez dans votre navigateur ... Lisez plus avant, donc je vous indiquerai comment désactiver ou vérifier votre navigateur et votre configuration.

Port Scanning

Je liste ce dernier car c'est le moins susceptible d'affecter les ordinateurs à la maison qui sont connectés via un routeur. Si vous avez lu notre explication de ce que le transfert de port est Qu'est-ce que le transfert de port et comment peut-il m'aider? [MakeUseOf explique] Qu'est-ce que le transfert de port et comment cela peut-il m'aider? [MakeUseOf Explains] Pleurez-vous un peu à l'intérieur quand quelqu'un vous dit qu'il y a un problème de redirection de port et que votre nouvelle application brillante ne fonctionnera pas? Votre Xbox ne vous laissera pas jouer à des jeux, vos téléchargements de torrent refusent ... Lisez plus, vous comprendrez que toute application qui a besoin de recevoir des informations sur le réseau est nécessaire pour ouvrir un port. Parfois, ceux-ci sont prédéterminés - comme un serveur Web sur le port 80 - et d'autres fois ils sont juste au hasard. Par défaut, les ports inutilisés sont fermés, c'est donc là que se posent les difficultés liées à l'acheminement du port.

Si vous souhaitez exécuter un serveur Web depuis votre PC personnel, vous devez configurer le routeur spécifiquement pour prendre le trafic entrant pour le port 80 et le transférer vers votre PC. Certaines applications et certains périphériques utilisent uPnP, qui gère cette configuration des ports d'ouverture en cas de besoin. Si vous avez une Xbox 360 par exemple et que vous la jouez régulièrement en ligne, elle l'utilise pour configurer les ports dynamiquement.

La cartographie des ports implique un pirate qui analyse votre routeur de l'extérieur et parle systématiquement à chaque numéro de port, à la recherche de services ouverts. Une fois les services trouvés, le pirate est capable de vérifier certaines caractéristiques qui identifient la version du logiciel en cours d'exécution («empreintes logicielles»). La version est ensuite vérifiée par rapport à une base de données de vulnérabilités connues, et si une correspondance est trouvée, elle peut procéder à l'exploit. Bien que cela puisse sembler laborieux, en pratique, il s'agit d'un outil unique pour scanner, recouper et livrer l'exploit.

À moins que vous ne fassiez des choses comme la configuration de vos propres serveurs réseau et l'exécution de la redirection manuelle des ports, il est peu probable que vous soyez vulnérable à la simple analyse des ports. Cependant, si vous êtes curieux de savoir quels ports sont ouverts sur votre réseau domestique, un outil Internet rapide est disponible ici, bien que vous soyez limité aux ports standard et 500 autres. Si vous utilisez Linux, consultez l'outil nmap pour un test plus complet.

L'exception à la protection par un routeur est lorsque vous êtes connecté au Wifi public. Vous êtes placé sur le même réseau que tout le monde, et l'un d'entre eux pourrait exécuter un scanner de port à la recherche de services vulnérables.

Enfin, Matt a écrit un excellent guide PDF - HackerProof, votre guide de la sécurité PC - qui devrait être considéré comme une lecture essentielle sur le sujet.

Avez-vous déjà détourné votre ordinateur, et si oui, que s'est-il passé? Savez-vous comment ils sont entrés?

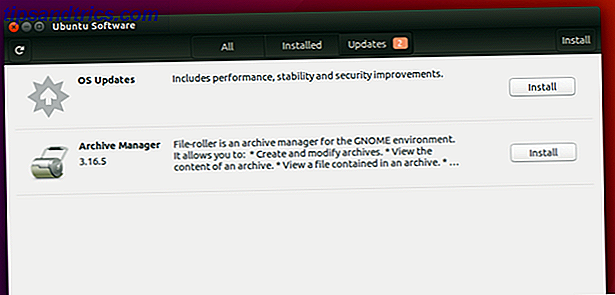

![Monter n'importe quel fichier d'archive en deux clics [Ubuntu]](https://www.tipsandtrics.com/img/linux/153/mount-any-archive-file-two-clicks.png)