C'est un dilemme auquel nous avons tous dû faire face à un moment donné. Votre patron vous a envoyé un fichier par e-mail.

D'une part, vous savez que vous devez le regarder. Mais d'un autre côté, vous savez à quoi ressemble votre patron. Leur navigateur est couvert par 25 barres d'outils différentes 4 Barres d'outils du navigateur ennuyeux et comment se débarrasser d'eux 4 Barres d'outils du navigateur ennuyeux et comment se débarrasser de leurs barres d'outils de navigateur ne semblent tout simplement pas disparaître. Regardons quelques nuisances communes et détaillons comment les enlever. Lire la suite, et votre patron n'a aucune idée de la façon dont ils sont arrivés là. Presque chaque semaine, leur ordinateur doit être mis en quarantaine, désinfecté et arrosé par le service informatique.

Pouvez-vous vraiment faire confiance à ce fichier? Probablement pas. Vous pouvez l' ouvrir sur votre ordinateur et risquer d'être infecté. Ou, vous pouvez simplement l'exécuter dans une machine virtuelle.

Qu'est-ce qu'une machine virtuelle?

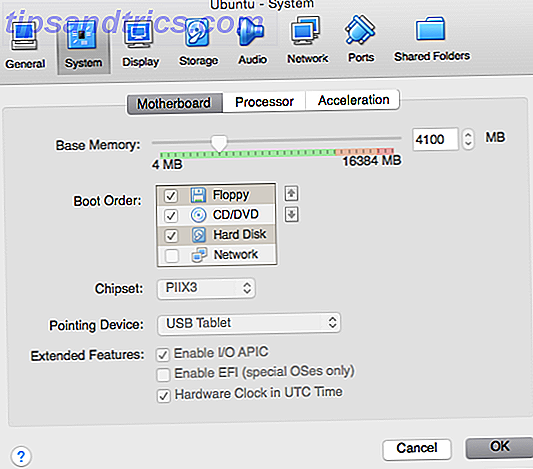

Si vous voulez considérer un ordinateur comme une collection de composants matériels physiques, une machine virtuelle Qu'est-ce qu'une machine virtuelle? Qu'est-ce qu'une machine virtuelle? Les machines virtuelles vous permettent d'exécuter d'autres systèmes d'exploitation dans votre système d'exploitation actuel, mais pourquoi cela est-il important? Quels sont les avantages et inconvénients? Lire la suite est une collection de composants simulés. Plutôt que d'avoir un disque dur physique, de la RAM physique et un processeur physique, chacun d'entre eux est simulé sur du matériel informatique déjà existant.

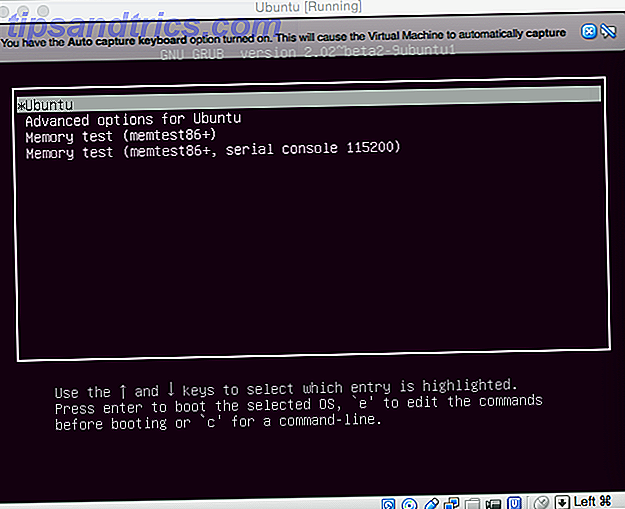

Puisque les composants d'un ordinateur sont simulés, il devient alors possible d'installer un système d'exploitation sur ce matériel simulé, tel que Windows, Linux ou FreeBSD Linux vs. BSD: Which Should You Use? Linux vs. BSD: que devez-vous utiliser? Les deux sont basés sur Unix, mais c'est là que s'arrêtent les similitudes. Voici tout ce que vous devez savoir sur les différences entre Linux et BSD. Lire la suite .

Les gens utilisent des machines virtuelles pour une grande variété de choses, comme exécuter des serveurs (y compris des serveurs web), jouer à des jeux plus anciens Comment faire fonctionner les vieux jeux et logiciels dans Windows 8 L'une des grandes forces de Microsoft - - et les faiblesses - est leur accent sur la rétrocompatibilité. La plupart des applications Windows fonctionneront très bien sur Windows 8. Cela est particulièrement vrai si elles ont fonctionné sur Windows 7, ... Read More qui luttent pour fonctionner correctement sur les systèmes d'exploitation modernes, et pour le développement web.

Mais surtout, il est important de se rappeler que ce qui se passe sur cette machine virtuelle ne tombe pas en cascade vers l'ordinateur hôte. Vous pouvez, par exemple, intentionnellement installer le virus CryptoLocker CryptoLocker est le logiciel malveillant le plus dangereux et voici ce que vous pouvez faire CryptoLocker est le logiciel malveillant le plus dangereux jamais créé et voici ce que vous pouvez faire CryptoLocker est un type de logiciel malveillant qui rend votre ordinateur complètement inutilisable tous vos fichiers. Il exige ensuite un paiement monétaire avant que l'accès à votre ordinateur ne soit retourné. En savoir plus sur une machine virtuelle et la machine hôte ne sera pas affectée. Cela est particulièrement utile lorsque vous avez reçu un fichier suspect et que vous devez déterminer si l'ouverture est possible.

Obtenir une VM

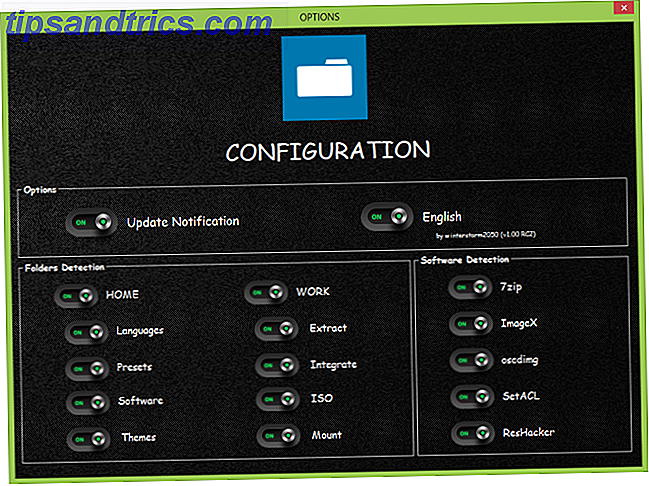

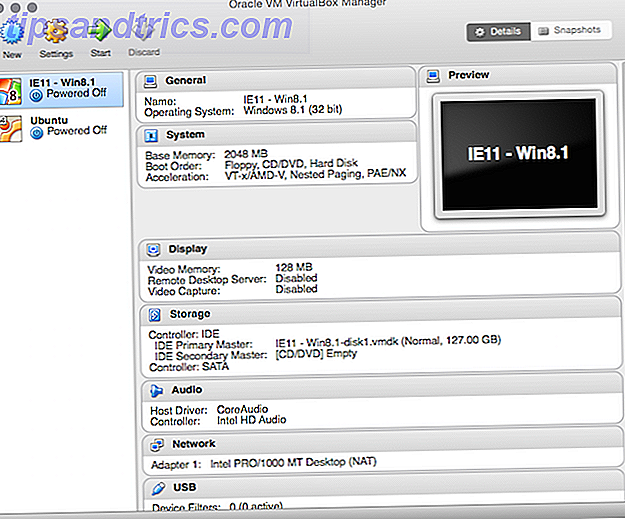

Il n'y a pas de pénurie de plates-formes VM disponibles. Certains d'entre eux sont des produits propriétaires payants, tels que Parallels for Mac. Mais il existe également un certain nombre de paquets libres et open source, qui font aussi bien l'affaire. L'une des plus importantes est la VirtualBox d'Oracle Comment utiliser VirtualBox: Guide d'utilisation Comment utiliser VirtualBox: Guide de l'utilisateur Avec VirtualBox, vous pouvez facilement installer et tester plusieurs systèmes d'exploitation. Nous allons vous montrer comment configurer Windows 10 et Ubuntu Linux en tant que machine virtuelle. En savoir plus, disponible pour Windows, Linux et Mac.

Une fois que vous avez choisi votre logiciel VM, vous devez choisir le système d'exploitation qui fonctionnera sur votre machine. Obtenir une copie de Linux est simplement une question de téléchargement d'un ISO, mais qu'en est-il de Windows?

Windows n'est généralement pas gratuit, même pour les personnes qui cherchent simplement à construire un banc d'essai VM. Mais il existe une solution de contournement, avec modern.ie.

VMs gratuites?

Modern.ie permet à quiconque de télécharger gratuitement une version limitée de Microsoft XP vers Windows 10, sans inscription. En distribuant gratuitement des versions de Windows, même si elles sont paralysées, Microsoft espère qu'elles retrouveront l'intérêt des développeurs de sites Web, dont beaucoup se sont lancés sur Mac et Linux.

Mais vous n'avez pas besoin d'être un développeur Web pour télécharger une VM à partir de modern.ie. Cela vous permet de tester un logiciel suspect, mais sans risquer de nuire irrémédiablement à votre installation Windows.

Sélectionnez simplement la plate-forme que vous souhaitez tester et le logiciel de virtualisation que vous utilisez, et vous téléchargerez un fichier ZIP (important) contenant une machine virtuelle. Ouvrez-le avec votre plate-forme de virtualisation choisie, et vous êtes prêt.

Apprendre quelque chose de nouveau

L'un des principaux avantages d'avoir une boîte sûre et sans conséquence est de vous permettre de prendre des risques que vous ne prendriez pas autrement. Pour beaucoup, cela offre l'occasion d'acquérir des compétences qui se prêtent bien à une carrière dans le domaine en plein essor du piratage éthique. Pouvez-vous vivre un hacking éthique? Pouvez-vous faire une vie de piratage éthique? Être étiqueté «hacker» vient généralement avec beaucoup de connotations négatives. Si vous vous appelez un hacker, les gens vous percevront souvent comme quelqu'un qui cause des méfaits juste pour rire. Mais il y a une différence ... Lire la suite.

Vous pouvez, par exemple, tester une variété d'outils de sécurité réseau Comment tester votre sécurité réseau domestique avec des outils de piratage gratuit Comment tester votre sécurité réseau domestique avec des outils de piratage gratuit Aucun système ne peut être entièrement "hack proof" Les sauvegardes réseau peuvent rendre votre installation plus robuste. Utilisez ces outils gratuits pour identifier les «points faibles» de votre réseau domestique. Lire la suite, sans enfreindre les lois sur la criminalité informatique La loi sur l'utilisation abusive des ordinateurs: la loi criminalisant le piratage au Royaume-Uni La loi sur l'utilisation abusive des ordinateurs: la loi criminalisant le piratage au Royaume-Uni Cette législation controversée a été récemment mise à jour pour donner à l'organisation du renseignement britannique GCHQ le droit légal de pirater n'importe quel ordinateur. Même le vôtre. Lire la suite . Ou, d'ailleurs, vous pouvez en apprendre davantage sur l'analyse des logiciels malveillants, faire des recherches et partager vos résultats, et obtenir un emploi dans ce domaine en plein essor.

Javvad Malik, blogueur et analyste de la sécurité, estime que cette méthode d'apprentissage est beaucoup plus efficace que l'obtention de certifications et de qualifications:

"La sécurité informatique est beaucoup une forme d'art car c'est une discipline scientifique. Nous voyons beaucoup de grands professionnels de la sécurité entrer dans l'industrie par des voies non conventionnelles. Je me fais souvent demander par des gens qui veulent percer dans l'industrie quelle certification ils ont besoin ou quel cours ils devraient suivre et ma réponse est qu'il n'y a pas vraiment de 'bonne' façon d'entrer dans la sécurité. Ce n'est pas comme la loi ou la comptabilité - vous pouvez aller là-bas et pratiquer votre métier - partager vos conclusions et devenir un contributeur à la communauté de la sécurité de l'information. Cela ouvrira probablement plus de portes en termes de carrière qu'un canal officiel. "

Mais les machines virtuelles sont-elles vraiment sécurisées?

Les machines virtuelles sont sûres sur la base qu'elles isolent l'ordinateur simulé de l'ordinateur physique. C'est quelque chose qui est, pour la plupart, absolument vrai. Bien qu'il y ait eu quelques exceptions.

Des exceptions telles que le bogue Venom récemment corrigé, qui affectait les plates-formes de virtualisation XEN, QEMU et KVM, et permettait à un attaquant de sortir d'un système d'exploitation protégé et de prendre le contrôle de la plate-forme sous-jacente.

Le risque de ce bogue - connu sous le nom d'un bug 'hypervisor privilege escalation' - ne peut être minimisé. Par exemple, si un attaquant enregistrait un VPS sur un fournisseur vulnérable et utilisait un exploit Venom, cela lui permettrait d'accéder à toutes les autres machines virtuelles sur le système, lui permettant de voler des clés de cryptage, des mots de passe et des portefeuilles bitcoin.

Symentec - une société de sécurité hautement respectée - a également soulevé des inquiétudes quant à l'état de la sécurité de la virtualisation, notant dans son livre blanc «Threats to Virtual Environments» que les fabricants de logiciels malveillants prennent en compte la technologie de virtualisation.

"Les nouveaux logiciels malveillants utilisent fréquemment des techniques de détection pour déterminer si la menace est exécutée dans un environnement virtualisé. Nous avons découvert qu'environ 18% de tous les échantillons de logiciels malveillants détectent VMware et cessent d'être exécutés dessus.

Ceux qui utilisent des machines virtuelles pour des choses pratiques et réelles devraient également noter que leurs systèmes ne sont pas invulnérables aux risques de sécurité pléthore auxquels sont confrontés les ordinateurs physiques.

"L'argument inverse montre que quatre échantillons de malwares sur cinq seront exécutés sur des machines virtuelles, ce qui signifie que ces systèmes ont également besoin d'une protection régulière contre les logiciels malveillants."

Cependant, les risques de sécurité pour les machines virtuelles sont facilement atténués. Les utilisateurs de systèmes d'exploitation virtualisés sont encouragés à durcir leur système d'exploitation, à installer un logiciel avancé de détection de logiciels malveillants et un logiciel de détection d'intrusion, et à s'assurer que leur système est verrouillé et reçoit des mises à jour régulières.

Mettre en contexte

Il vaut la peine d'ajouter qu'il est exceptionnellement rare qu'un logiciel malveillant échappe à une machine virtuelle. Lorsqu'un exploit est trouvé pour un logiciel de virtualisation, il est rapidement corrigé. En bref, il est beaucoup plus sûr de tester les logiciels et fichiers suspects dans une machine virtuelle que partout ailleurs.

Avez-vous des stratégies pour traiter les fichiers suspects? Avez-vous trouvé une nouvelle utilisation liée à la sécurité pour les machines virtuelles? Je veux entendre parler d'eux. Déposez-moi un commentaire ci-dessous, et nous discuterons.