En 2012, LinkedIn a été piraté par une entité russe inconnue, et six millions d'informations d'identification d'utilisateur ont été divulguées en ligne. Quatre ans plus tard, il est apparu que le piratage était bien pire que prévu. Dans un rapport publié par Vice's Motherboard, un pirate appelé Peace a vendu 117 millions d'identifiants LinkedIn sur le web de Dark pour environ 2200 $ en Bitcoin.

Bien que cet épisode soit un casse-tête permanent pour LinkedIn, il sera inévitablement pire pour les milliers d'utilisateurs dont les données ont été éclaboussées en ligne. M'aider à comprendre cela, c'est Kevin Shabazi; un expert en sécurité de premier plan, et le PDG et fondateur de LogMeOnce.

Comprendre la fuite de LinkedIn: à quel point est-ce vraiment mauvais?

Assis avec Kevin, la première chose qu'il fit fut souligner l'énormité de cette fuite. "Si le chiffre de 117 millions de papiers d'identité semble être gigantesque, vous devez vous regrouper. Au premier trimestre de 2012, LinkedIn comptait 161 millions de membres. Cela signifie que les pirates n'ont pas seulement pris 117 millions de disques à l'époque. "

"En substance, ils ont enlevé 73% de la totalité de la base de données de LinkedIn."

Ces chiffres parlent d'eux-mêmes. Si vous mesurez les données uniquement en termes d'enregistrements fuites, il se compare avec d'autres hacks de grands noms, comme la fuite du PlayStation Network de 2011, ou la fuite d'Ashley Madison de l'année dernière 3 raisons pour lesquelles Ashley Madison Hack est une affaire sérieuse Pourquoi le Ashley Madison Hack est une affaire sérieuse L'Internet semble extatique sur le hack Ashley Madison, avec des millions d'adultères et d'adultères potentiels des détails piratés et libérés en ligne, avec des articles de sortie des individus trouvés dans la décharge de données. Hilarant, non? Pas si vite. Lire la suite . Kevin était impatient de souligner que ce hack est une bête fondamentalement différente, cependant. Parce que le piratage PSN était purement pour obtenir des informations de carte de crédit, et le bidouillage Ashley Madison était purement pour embarrasser la société et ses utilisateurs, le hack LinkedIn " engloutit un réseau social axé sur les affaires dans la méfiance". Cela pourrait amener les gens à s'interroger sur l'intégrité de leurs interactions sur le site. Ceci, pour LinkedIn, pourrait s'avérer fatal.

Surtout lorsque le contenu de la sauvegarde des données soulève de sérieuses questions sur les politiques de sécurité de l'entreprise. Le vidage initial comprenait les informations d'identification de l'utilisateur, mais selon Kevin, les informations d'identification de l'utilisateur n'étaient pas cryptées correctement.

"LinkedIn aurait dû appliquer un hachage et du sel à chaque mot de passe qui consiste à ajouter quelques caractères aléatoires. Cette variation dynamique ajoute un élément de temps au mot de passe, qui, s'il est volé, aura suffisamment de temps pour le changer. "

Je voulais savoir pourquoi les attaquants avaient attendu jusqu'à quatre ans avant de le fuir sur le web noir. Kevin a reconnu que les attaquants avaient fait preuve d'une grande patience en le vendant, mais c'était probablement parce qu'ils l'expérimentaient. "Vous devez supposer qu'ils codaient autour d'elle tout en développant des probabilités mathématiques pour étudier et comprendre les tendances des utilisateurs, le comportement, et éventuellement les comportements de mot de passe. Imaginez le niveau de précision si vous soumettez 117 000 000 entrées réelles pour créer une courbe et étudier un phénomène!

Kevin a également déclaré qu'il est probable que les informations d'identification ont été utilisées pour compromettre d'autres services, tels que Facebook et les comptes de messagerie.

Naturellement, Kevin critique sévèrement la réponse de LinkedIn à la fuite. Il l'a décrit comme "simplement inadéquat". Sa plus grande plainte est que la compagnie n'a pas alerté ses utilisateurs à l'échelle de la culasse arrière quand c'est arrivé. La transparence, dit-il, est importante.

Il déplore également le fait que LinkedIn n'ait pris aucune mesure pratique pour protéger ses utilisateurs, à l'époque où la fuite s'est produite. "Si LinkedIn avait pris des mesures correctives à l'époque, forcé un changement de mot de passe, puis travaillé avec les utilisateurs pour les éduquer sur les meilleures pratiques de sécurité, alors cela aurait été OK". Kevin dit que si LinkedIn a utilisé la fuite comme une opportunité d'éduquer leurs utilisateurs sur la nécessité de créer des mots de passe forts Comment générer des mots de passe forts qui correspondent à votre personnalité Comment générer des mots de passe forts qui correspondent à votre personnalité la fin de la réception d'un cyber-crime. Une façon de créer un mot de passe mémorable pourrait être de le faire correspondre à votre personnalité. Lire plus qui ne sont pas recyclés, et sont renouvelés tous les quatre-vingt-dix jours, le vidage de données aurait moins de valeur aujourd'hui.

Que peuvent faire les utilisateurs pour se protéger?

Kevin ne recommande pas aux utilisateurs de se rendre sur le Web noir. Voyage dans le Web caché: Guide pour les nouveaux chercheurs Voyage dans le Web caché: Guide pour les nouveaux chercheurs Ce manuel vous emmènera à travers les nombreux niveaux du Web profond. : bases de données et informations disponibles dans des revues académiques. Enfin, nous arriverons aux portes de Tor. Lire la suite pour voir s'ils sont dans la décharge. En fait, il dit qu'il n'y a aucune raison pour un utilisateur de confirmer s'il a été affecté du tout. Selon Kevin, tous les utilisateurs devraient prendre des mesures décisives pour se protéger.

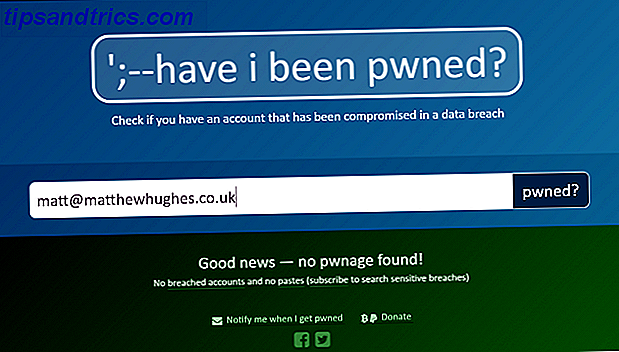

Il vaut la peine d'ajouter que la fuite de LinkedIn trouvera certainement son chemin vers Have I Been Pwned de Troy Hunt, où les utilisateurs peuvent vérifier en toute sécurité leur statut.

Alors, que devrais-tu faire? Tout d'abord, dit-il, les utilisateurs doivent se déconnecter de leurs comptes LinkedIn sur tous les appareils connectés, et sur un appareil changer leur mot de passe. Rends-le fort. Il recommande que les gens génèrent leurs mots de passe en utilisant un générateur de mot de passe aléatoire. 5 façons de générer des mots de passe sécurisés sous Linux 5 façons de générer des mots de passe sécurisés sous Linux Il est crucial d'utiliser des mots de passe forts pour vos comptes en ligne. Sans un mot de passe sécurisé, il est facile pour les autres de faire craquer le vôtre. Cependant, vous pouvez obtenir votre ordinateur pour en choisir un pour vous. Lire la suite .

Certes, ce sont de longs mots de passe difficiles à manier et difficiles à mémoriser. Ceci, dit-il, n'est pas un problème si vous utilisez un gestionnaire de mot de passe. "Il y en a plusieurs gratuits et de bonne réputation, y compris LogMeOnce."

Il souligne que le choix du bon gestionnaire de mots de passe est important. "Choisissez un gestionnaire de mot de passe qui utilise" injection "pour insérer des mots de passe dans les champs appropriés, plutôt que de simplement copier et coller à partir du presse-papiers. Cela vous aide à éviter les attaques de hack via keyloggers. "

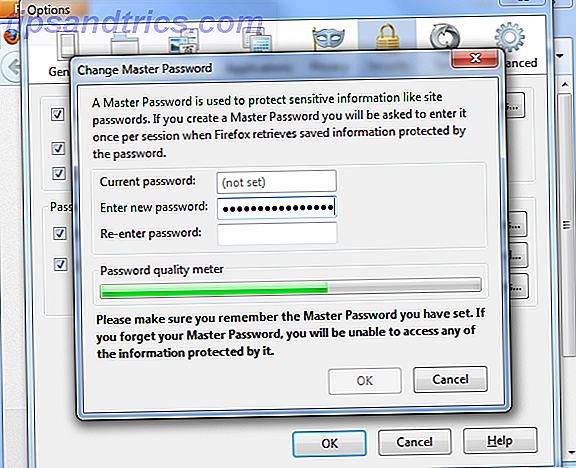

Kevin insiste également sur l'importance d'utiliser un mot de passe maître fort sur votre gestionnaire de mots de passe.

"Choisissez un mot de passe principal de plus de 12 caractères. C'est la clé de votre royaume. Utilisez une phrase à retenir comme "$ _I Love BaseBall $". Cela prend environ 5 septillions d'années à craquer "

Les gens devraient également adhérer aux meilleures pratiques de sécurité. Cela inclut l'utilisation de l'authentification à deux facteurs Verrouiller ces services maintenant avec l'authentification à deux facteurs Verrouiller ces services maintenant avec l'authentification à deux facteurs L'authentification à deux facteurs est la manière intelligente de protéger vos comptes en ligne. Jetons un coup d'oeil à quelques-uns des services que vous pouvez verrouiller avec une meilleure sécurité. Lire la suite . "L'authentification à deux facteurs (2FA) est une méthode de sécurité qui nécessite que l'utilisateur fournisse deux couches ou pièces d'identité. Cela signifie que vous protégerez vos informations d'identification avec deux niveaux de défense - quelque chose que vous «connaissez» (un mot de passe) et quelque chose que vous «possédez» (un jeton unique) ».

Enfin, Kevin recommande aux utilisateurs de LinkedIn d'avertir tout le monde dans leur réseau du piratage, afin qu'ils puissent eux aussi prendre des mesures de protection.

Un mal de tête continu

La fuite de plus de cent millions d'enregistrements de la base de données de LinkedIn représente un problème permanent pour une entreprise dont la réputation a été entachée par d'autres scandales de sécurité très médiatisés. Qu'est-ce qui se passe ensuite est quelqu'un deviner.

Si nous utilisons les hacks PSN et Ashley Madison comme cartes routières, nous pouvons nous attendre à ce que les cybercriminels non liés au hack original profitent des données divulguées et les utilisent pour extorquer les utilisateurs concernés. Nous pouvons également nous attendre à ce que LinkedIn s'excuse auprès de ses utilisateurs, et leur offre quelque chose - peut-être de l'argent, ou plus probablement un crédit de compte premium - comme gage de contrition. De toute façon, les utilisateurs doivent être préparés au pire, et prendre des mesures proactives Protégez-vous avec un contrôle annuel de sécurité et de confidentialité Protégez-vous avec un contrôle annuel de sécurité et de confidentialité Nous sommes près de deux mois, mais il est encore temps faire une résolution positive. Oubliez de boire moins de caféine - nous parlons de prendre des mesures pour protéger la sécurité et la confidentialité en ligne. Lire la suite pour se protéger.

Crédit d'image: Sarah Joy via Flickr

![IFTTT Automation pour votre page Facebook [Conseils Facebook hebdomadaires]](https://www.tipsandtrics.com/img/internet/354/ifttt-automation-your-facebook-page.jpg)