En matière de sécurité Internet, tout le monde et son cousin ont des conseils à vous donner sur les meilleurs logiciels à installer, les sites douteux à éviter ou les meilleures pratiques en matière de mots de passe. Ou peut-être que vous n'avez jamais écouté les autres et avez vos propres croyances sur la sécurité Internet? Dans ce cas, ce post est pour vous. Jetons un coup d'oeil à certaines des croyances les plus communes - certains pourraient dire des mythes - au sujet de la sécurité d'Internet.

Note: Certains de ces résultats proviennent d'un sondage réalisé en 2011 auprès de 16 000 internautes par G Data Software . Je n'utiliserai leurs données qu'à des fins illustratives, et nous aborderons et démythifierons un peu chaque mythe.

Mon mot de passe est sécurisé

Est-ce vrai? Ne pas. Un. Bit.

Vous avez donc un mot de passe ridiculement long, plein de chiffres et de ponctuation? En fait, il est si long et incontrôlable que vous l'utilisez sur tous les sites? Oh oh. Tout ce qu'il faut pour qu'un seul site ait une sécurité moins que parfaite, et tout à coup ce mot de passe est connu de tous. La plupart des sites stockent les mots de passe en utilisant un système de "hachage et salage", un processus qui garantit que même si les mots de passe des utilisateurs peuvent être vérifiés, le mot de passe ne peut pas être récupéré par la suite. Mais alors certains sites n'ont pas tout à fait le même niveau de sécurité, et tout ce qu'il faut, c'est un.

Parfois, les hackers n'ont même pas besoin de «casser» quelque chose - les utilisateurs qui optent pour un mot de passe court ou bien connu - même lorsqu'ils sont hachés et salés - peuvent facilement être déduits des listes de mots de passe communs. Pour le dire simplement - comparer le résultat du hachage "12345" avec la base de données révélera tous les utilisateurs qui avaient le même mot de passe. Faites-le plusieurs fois avec une liste de mots de passe communs, et vous avez une longue liste de comptes piratés, prêts pour la revente ou la publication.

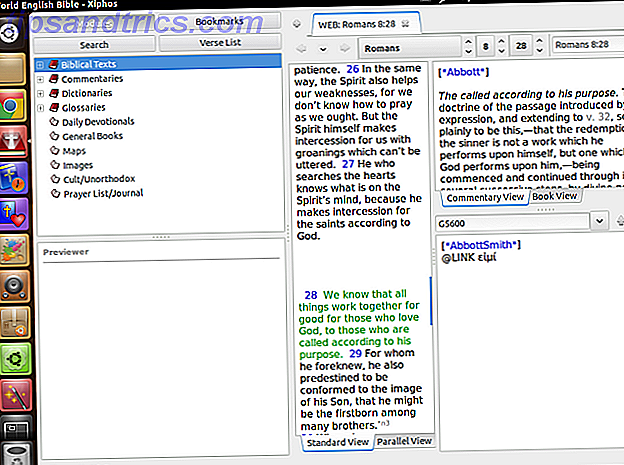

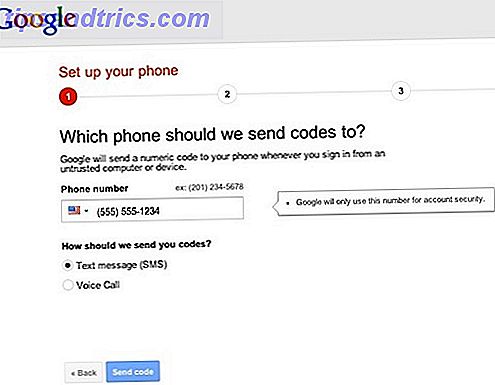

Alors, quel est le meilleur moyen de sécuriser vos comptes? Un mot de passe long, unique mais mémorable pour chaque compte est le mieux - mais l'authentification à deux facteurs est encore meilleure. Qu'est-ce que l'authentification à deux facteurs? Pourquoi l'utiliser? Qu'est-ce que l'authentification à deux facteurs? (2FA) est une méthode de sécurité qui nécessite deux manières différentes de prouver votre identité. Il est couramment utilisé dans la vie quotidienne. Par exemple, payer avec une carte de crédit nécessite non seulement la carte, ... Lire la suite.

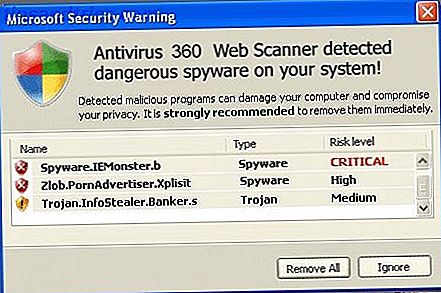

J'ai un logiciel AV installé, donc je suis en sécurité

Est-ce vrai? Non.

Beaucoup d'utilisateurs sont bercés dans un faux sentiment de sécurité que divers logiciels apportent; la vérité est que le plus gros problème est l'utilisateur. Un paquet anti-malware ou une suite de sécurité internet ne peut faire que beaucoup pour protéger l'utilisateur - il n'est pas infaillible, et rien n'offrira une protection complète. Si quelqu'un vous téléphone en prétendant être de Microsoft Qu'est-ce que Fake Tech Support & Pourquoi vous ne devriez pas faire confiance à tout ce que vous voyez sur Google Quel est le soutien technique Fake & Pourquoi vous ne devriez pas croire tout ce que vous voyez sur Google Vous êtes assis à la maison tes propres affaires. Soudain, le téléphone sonne. Vous décrochez, et c'est Microsoft (ou Norton, ou Dell, ou ...). Plus précisément, c'est un ingénieur de support, et il est concerné - concerné par ... Lire la suite, et vous leur donnez un accès à distance complet à votre PC afin de résoudre un problème inconnu, aucune quantité de logiciel ne va vous protéger.

Vous n'avez généralement pas besoin de logiciel de sécurité si vous suivez quelques conseils de base 10 façons simples de ne jamais avoir de virus 10 façons simples de ne jamais avoir de virus Avec une formation de base, vous pouvez éviter complètement les virus et logiciels malveillants sur vos ordinateurs. appareils mobiles. Maintenant, vous pouvez vous calmer et profiter de l'Internet! Lire la suite, apprendre quelles sont les menaces et agir avec prudence.

Vous saurez quand vous êtes infecté

Est-ce vrai? Non - vous serez complètement désemparé.

93% des répondants ont supposé qu'ils seraient au courant des logiciels malveillants s'ils étaient infectés, mais cela ne pouvait être plus éloigné de la vérité. Les logiciels malveillants modernes sont furtifs et difficiles à détecter: ils ne lancent pas un million de popups vous demandant de vous abonner à quelque chose, car ce serait un signal clair à l'utilisateur que quelque chose ne va pas. Au lieu de cela, il s'assoira tranquillement en arrière-plan, donnant secrètement le contrôle à un attaquant distant, sauvegardant vos frappes pour écouter l'accès au compte bancaire, ou envoyant furtivement des courriels de spam par millions. Tous les logiciels malveillants ne sont pas bêtement évidents.

Je suis un utilisateur de Mac - rien à craindre

Est-ce vrai? Pas complètement, mais vos chances sont certainement réduites.

Bien que les logiciels malveillants ciblant spécifiquement les Mac soient minimes, ils existent certainement; Une fois que vous avez pris Java et Flash comme vecteurs de distribution, la quantité d'attaques possibles augmente. Heureusement, Apple a également fait des progrès sur le sujet, et refuse maintenant d'exécuter par défaut un logiciel qui ne provient pas d'un développeur signé - bien que ce soit facile à remplacer par l'utilisateur.

Windows - en particulier les versions plus anciennes de Windows et d'Internet Explorer en particulier - reste la cible la plus populaire en raison de sa prolifération pure et simple pour les cibles potentielles et du fait que les utilisateurs sont susceptibles d'être un peu moins avertis .

C'est d'un ami, donc ça doit être sûr

Est-ce vrai? Certainement pas.

Même si ce message électronique ou Facebook provient d'un ami de confiance, le message lui-même ne peut pas être approuvé. Cela compte aussi pour les messages instantanés et Skype, et parfois même pour les SMS. La victime va installer le logiciel malveillant, qui va ensuite systématiquement contacter tout le monde dans le carnet d'adresses ou la liste d'amis.

Alors, comment rester en sécurité?

- Amis, ne laissez pas vos amis utiliser des liens raccourcis, jamais!

- N'installez pas d'applications Facebook aléatoires, même si elles peuvent être alléchantes.

- N'utilisez pas d'outils de messagerie instantanée tiers qui ne sont pas déjà très connus.

- Si vous pensez que quelque chose est un spam et non un message, demandez-leur simplement.

Si je dis à un spammeur de ne pas m'envoyer un mail, il va me retirer de sa liste de diffusion

Est-ce vrai? Non.

Au contraire, si vous répondez à l'e-mail de spam ou cliquez sur le lien de désabonnement, vous êtes en train de vérifier auprès du spammeur que vous êtes une vraie personne - une adresse légitime - et vous serez simplement ajouté à plus listes cibles. La plupart de ces e-mails sont envoyés en masse - générés par un logiciel qui n'a aucune idée si l'adresse e-mail est réelle. En cliquant sur usubscribe, vous signalez simplement que le logiciel anti-spam était correct.

La meilleure chose à faire? Appuyez sur le bouton "Spam" pour que votre logiciel de messagerie ou votre fournisseur d'accès améliore sa base de données de spams.

Les logiciels malveillants proviennent des pièces jointes au courrier électronique

Est-ce vrai? Pas vraiment.

54% des utilisateurs pensent que le courrier électronique est la principale méthode de distribution pour les logiciels malveillants; mais je pense que nous savons tous assez pour ne pas télécharger des pièces jointes au hasard au hasard de nos jours. Ceux-ci existent certainement encore, mais plus commun est d'inclure un lien semblant innocent qui vous envoie à un site Web contenant le malware qui téléchargera automatiquement.

Bien sûr, aucun problème ne se pose pour les utilisateurs avertis - Gmail et d'autres fournisseurs filtrent la plupart d'entre eux automatiquement, et la plupart des pièces jointes d'analyse antivirus sont à votre place. Toutes les attaques par lien qui passent à travers seront invariablement sous la forme d' URL raccourcies ou de quelque chose de manifestement faux. Voici un conseil: Microsoft. someothersite .com n'a rien à voir avec Microsoft, et se connecter. paypalprocessing .co.cc n'a rien à voir avec Paypal - vérifiez toujours le niveau racine du domaine avant de cliquer. Si quelque chose vous demande de vous connecter pour une raison quelconque, alors tapez simplement l'adresse que vous utilisez toujours directement dans la barre d'adresse du navigateur et ne cliquez sur rien dans l'e-mail. Aucun service ne vous demandera jamais de "confirmer votre mot de passe" ou les détails du compte par e-mail, surtout pas les banques! Et enfin - les URL raccourcies comme Bitly.com/123asdf ne sont jamais dignes de confiance parce que vous n'avez aucune idée d'où elles vont.

Ne cliquez pas sur les liens dans les emails, sauf si vous êtes sûr à 100% d'où ils vont. Simple.

Juste aller à un site Web ne peut pas vous infect

Est-ce vrai? La plupart.

48% des internautes interrogés pensent que la simple visite d'un site ne peut pas vous infecter. Ceci est et n'est pas vrai. Si vous utilisez un navigateur sécurisé - comme Chrome - qui utilise une technique appelée «sandboxing» pour placer chaque onglet dans son propre terrain de jeu virtuel sans accès aux ressources du système, alors oui, cette déclaration est généralement vraie. Java est l'exception à cela, tout comme Flash . Si vous avez activé ce type de plugins tiers, ils peuvent être utilisés pour infecter votre PC, quel que soit le navigateur. La dernière version de Firefox sandboxes Flash aussi, je devrais noter.

Meilleur conseil? Désinstallez Java et désactivez Flash par défaut. Vous pouvez alors l'activer pour certains sites, ou approuver le plugin uniquement si nécessaire. Si vous utilisez une ancienne version d'Internet Explorer - arrêtez-la - et allez télécharger quelque chose de plus sécurisé immédiatement.

Les logiciels malveillants proviennent de sites de partage de fichiers illégaux

Est-ce vrai : Partiellement

Oui, les sites de partage de fichiers illégaux sont un moyen facile de distribuer un virus - vous ne pouvez pas vérifier la légitimité d'un jeu qui a été pré-piraté, tout comme vous ne pouvez pas être certain que le film que vous téléchargez ne sera pas en fait être un fichier .exe ou avoir quelque chose de malicieux intégré. Ou pouvez-vous? La plupart des utilisateurs de fichiers sur des sites comme PirateBay en savent assez pour éviter les uploaders anonymes ou les membres non-respectés, choisissant de ne télécharger que ceux des membres de confiance (avec un crâne vert et rose et des os croisés à côté de leur utilisateur). De plus, il y a une petite chose qui s'appelle les commentaires - si les cinq premiers utilisateurs vérifient que ce torrent scanne effectivement les malwares, alors voici un petit conseil - ne le téléchargez pas. Une étude de 2009 a montré qu'environ 20% des torrents contenaient des logiciels malveillants sur un petit échantillon de 70 téléchargements, bien que ceux-ci proviennent tous de sites torrent «publics» comme BushTorrent et BTJunkie. Le ratio de malware sur un tracker torrent privé Les 3 meilleurs trackers privés de torrent que vous devriez être invités aux 3 meilleurs trackers privés de Torrent que vous devriez être invités Tout comme les bons vieux jours de Napster, les sites de torrent publics et les trackers sont criblés de trojans et d'autres déchets. La meilleure façon de profiter de votre expérience de partage de fichiers est d'obtenir une invitation à l'un des ... Lire la suite serait nettement plus petit.

Les sites «réguliers» sont toujours la méthode de diffusion préférée: un sondage plus récent de Sophos affirme que 30 000 sites Web sont infectés quotidiennement et que 80% d'entre eux sont des sites légitimes piratés ou injectés avec du code malveillant plutôt que spécifiquement hébergés. malware. Heureusement pour vous, Google gère une base de données assez complète de ces sites, à laquelle les robots d'analyse automatique de Google ajoutent quotidiennement 9 500 sites infectés.

Les sites pour adultes sont plus dangereux que les sites généraux

Est-ce vrai? Oui et non.

Les sites pour adultes, c'est-à-dire rémunérés, sont plus motivés à garder leur clientèle et ne sont donc pas infectés, et sont généralement plus sécurisés pour protéger leur contenu. Cependant, si vous allez chercher les trucs gratuits, alors ces sites vont presque certainement contenir des liens malveillants, et de faux boutons de téléchargement - en cliquant sur ces résultats dans les revenus pour les sites.

Ne vous laissez pas tromper en pensant que ce sont seulement ces types de sites risqués qui contiennent des logiciels malveillants; ce n'est pas. Tout site peut être victime d'une attaque, car les criminels souhaitent simplement infecter le plus grand nombre d'utilisateurs - un site hautement fiable est une cible de choix pour un pirate informatique.

Vous devez ouvrir un fichier pour être infecté

Est-ce vrai? Nan.

22% des utilisateurs ont estimé que pour être infecté, l'utilisateur devait spécifiquement ouvrir un fichier ou l'exécuter; Ce n'est pas vrai. L'exploitation des failles existantes permet à un attaquant d'exécuter un fichier sans intervention de l'utilisateur. La plupart des systèmes d'exploitation incluent maintenant des sauvegardes qui demandent à l'utilisateur avant d'exécuter quoi que ce soit, mais encore une fois, de nombreux utilisateurs cliquent aveuglément sur allow, et ce n'est même pas nécessaire si l'attaque utilise une plate-forme comme Java.

L'installation de logiciels de sécurité supplémentaires vous rend plus sûr

Est-ce vrai : peu probable

Bien que je sois personnellement d'avis que même un peu de logiciel de sécurité est trop nombreux, il y a des utilisateurs qui insistent pour installer une multitude de pare-feu au niveau du système, anti-virus, logiciels malveillants et des pages de plugins. Le résultat net? Un navigateur extrêmement lent, de graves problèmes de performances avec l'ordinateur, des blocages de fichiers, un démarrage retardé et une frustration générale. Et, bien sûr, pas de protection supplémentaire.

Si vous êtes le genre de personne qui aime les analogies, essayez celle-ci: installer plusieurs suites de sécurité, c'est comme ajouter plus de verrous à votre porte. Si un voleur veut vraiment entrer, il cassera une fenêtre à la place; la seule vraie victime, c'est vous qui avez passé 3 minutes supplémentaires à les débloquer chaque fois que vous quittez la maison.

Connaissez-vous d'autres mythes sur la sécurité que vous en avez assez d'entendre? Dites le nous dans les commentaires!

Crédit d'image: Shutterstock - Mot de passe