Le cryptage est une pratique de sécurité essentielle. Alors que votre système de fichiers peut avoir le chiffrement activé, qu'en est-il des machines partagées ou des informations extrêmement sensibles?

N'ayez crainte, vous pouvez garder votre collection de musique secrète Justin Bieber dans votre placard avec Tomb.

Qu'est-ce qu'un tombeau?

Au sens de Linux, une tombe est comme un dossier verrouillé qui peut être stocké en toute sécurité dans un système de fichiers. Une autre grande fonctionnalité est que les clés qui déverrouillent la tombe peuvent être conservés séparément. Par exemple, vous pouvez avoir votre tombe sur un ordinateur partagé, et vos clés sur une clé USB.

L'une des meilleures choses à propos de Tomb est qu'il repose sur la technologie Linux standard. La technologie sous-jacente utilisée par Tomb est dans les noyaux Linux depuis la version 2.6, ce qui signifie que vous utilisez une technologie développée par certains des meilleurs développeurs Linux.

Tomb revendique son ambition de fournir une sécurité de niveau militaire par:

- Un design minimaliste composé de code petit et lisible.

- Facilitation des bonnes pratiques, comme la séparation physique du stockage et des clés.

- Adoption de quelques implémentations standard et bien testées.

Les tombes sont comme des fichiers uniques dont le contenu est inaccessible en l'absence de la clé avec laquelle ils ont été verrouillés et de son mot de passe. Une fois ouvertes, les tombes sont comme des dossiers réguliers. Les tombes peuvent même être claquées près même en cours d'utilisation.

Comme mentionné, vous devez avoir la tombe, sa clé et le mot de passe pour y accéder. Les fichiers peuvent être obscurcis en utilisant l'obscurité pour cacher les tombes et en incorporant les clés dans les fichiers JPEG.

Intéressé? Voici comment le faire.

Installation de la tombe

Installer Tomb et ses dépendances est aussi simple que possible. Il suffit de télécharger la dernière version, décompressez le fichier, puis utilisez la commande make.

Les dépendances dont vous avez besoin sont:

- zsh

- sudo

- gnupg

- cryptsetup

- pinentry-curses

Vous les avez peut-être déjà installés. Si ce n'est pas le cas, une fois que vous avez téléchargé toutes les dépendances à l'aide d' apt ou du gestionnaire de paquets utilisé par votre système, tapez:

wget https://files.dyne.org/tomb/Tomb-2.5.tar.gz tar xvfz Tomb-2.5.tar.gz sudo make install Et c'est tout ce qu'il y a à faire. Vous êtes prêt à commencer à créer et utiliser Tomb!

Créer une tombe

Tomb est l'une de ces applications qui a ses commandes thématiques autour de son nom. Par exemple, il a des commandes comme creuser, enterrer et exhumer . Pour une liste complète des commandes de Tomb, consultez sa page man en tapant:

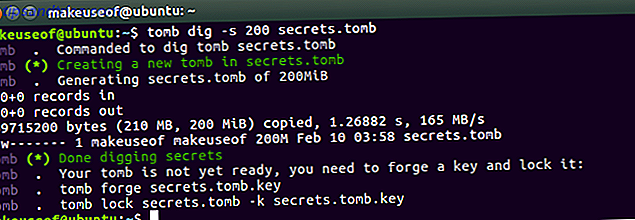

man tomb Pour créer votre premier tombeau, vous devez le creuser! Lorsque vous êtes prêt, tapez:

tomb dig -s 200 secrets.tomb

Cette commande crée une tombe de 200 Mo pour stocker votre collection de selfie malchanceuse. N'hésitez pas à créer la taille qui vous convient. Une tombe peut toujours être redimensionnée à l'aide de la commande resize . Gardez à l'esprit que vous pouvez toujours faire pousser une tombe, mais n'en rétrécissez pas une.

Verrouiller la tombe

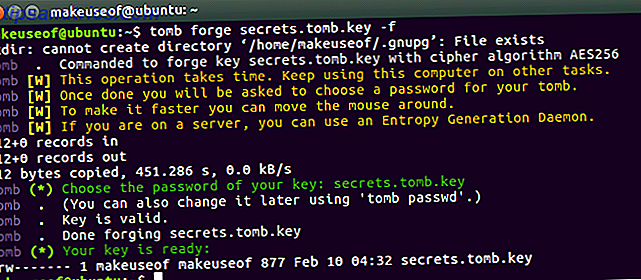

Maintenant, nous avons une partie de notre fichier sécurisé, nous devons créer une clé et verrouiller la tombe. Pour créer ceci, tapez:

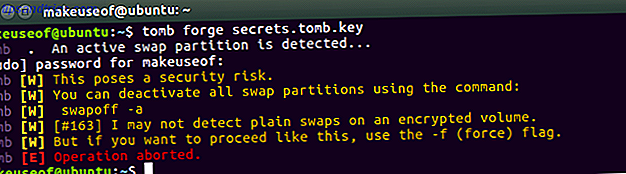

tomb forge secrets.tomb.key

Vous avez peut-être remarqué que cette commande n'a pas été exécutée et Tomb a émis un avertissement. L'avertissement indique que vous avez un fichier d'échange en cours d'exécution. Ceci est un risque car le contenu de votre RAM peut être écrit dans votre fichier d'échange pendant ce processus, et si quelqu'un analyse votre fichier d'échange, il pourrait potentiellement choisir votre clé ou votre mot de passe!

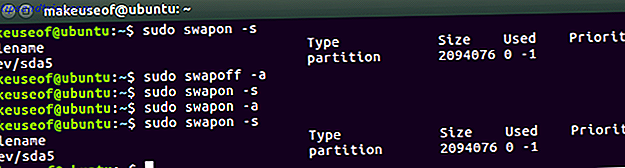

Tombeau à ce stade recommande d'éteindre votre fichier d'échange lorsque vous travaillez avec votre tombe et de réactiver l'échange une fois que vous avez terminé. Le tombeau vous donne gracieusement la commande de le faire! Pour voir les partitions de swap configurées, tapez:

sudo swapon -s Vous pouvez activer et désactiver votre échange en utilisant les commandes suivantes:

sudo swapoff -a sudo swapon -a

Si vous n'êtes pas dérangé par votre fichier d'échange, vous pouvez forcer la création de la clé en tapant:

tomb forge secrets.tomb.key -f

Selon la vitesse de votre PC, la génération de clé peut prendre un certain temps. Vous pouvez accélérer cela par quelques mouvements de souris aléatoires. Vous serez invité à entrer et à confirmer un mot de passe Comment créer un mot de passe fort que vous n'oublierez pas Comment créer un mot de passe fort que vous n'oublierez pas Savez-vous comment créer et mémoriser un bon mot de passe? Voici quelques conseils et astuces pour maintenir des mots de passe forts et séparés pour tous vos comptes en ligne. Lire la suite pour votre clé. Maintenant, pour verrouiller votre tombeau avec la clé que vous venez de créer, tapez:

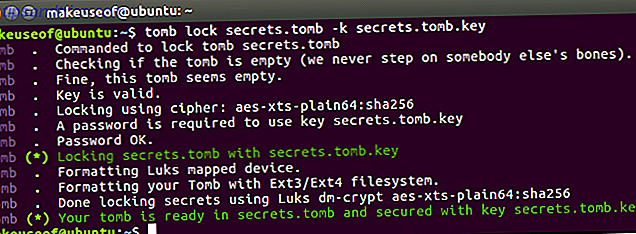

tomb lock secrets.tomb -k secrets.tomb.key

Utiliser une tombe

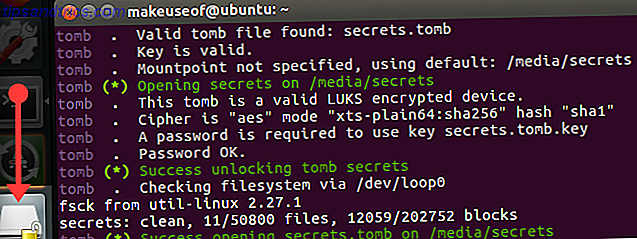

Pour ouvrir et utiliser votre type de tombe:

tomb open -k secrets.tomb.key secrets.tomb

À ce stade, vous serez invité à entrer votre mot de passe pour la clé. Une fois terminé, le tombeau sera déverrouillé et monté comme un lecteur externe.

Les tombes peuvent également être utilisées pour stocker des fichiers de configuration pour certaines de vos applications. Vous pouvez d'abord déverrouiller votre tombe et démarrer une application qui nécessite les fichiers de configuration. Si quelqu'un essaie de démarrer cette application sans déverrouiller la tombe, l'application semblera juste non configurée.

Une fois que vous avez fini d'organiser vos vidéos de répétitions X Factor dans votre tombeau, vous pouvez le fermer de deux façons. Soit en utilisant la commande close ou la commande slam .

tomb close [ | all] tomb slam all Si vous avez ouvert plusieurs tombes, vous pouvez spécifier le nom de la tombe à fermer ou tout utiliser pour fermer toutes les tombes actuellement ouvertes. La commande de fermeture échouera si la tombe est utilisée par un processus en cours d'exécution.

Si vous êtes pressé et devez fermer vos tombes indépendamment des processus en cours, vous pouvez utiliser la commande slam . Cela peut entraîner une perte de données non sauvegardée dans les fichiers en cours d'utilisation, à utiliser avec précaution.

Plus de sécurité grâce à l'obscurité

Une des choses à prendre en compte lors de l'utilisation de Tomb est qu'il n'y a pas de processus de nettoyage. Cela signifie qu'une fois que vous avez terminé avec votre tombe, vous devez vous assurer que la clé est supprimée si elle existe sur la même machine.

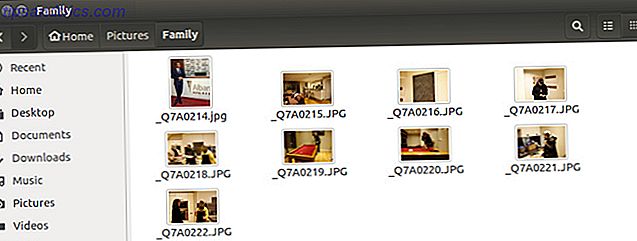

Garder une tombe et une clé sur la même machine crée un élément de risque. Il y a des façons d'être un peu sournois et de cacher les clés à la vue. Prenez ce dossier par exemple:

Il contient quelques photos de famille, toutes avec des noms séquentiels. À première vue, rien ne semble hors de propos. Quiconque regarde ces images ne serait pas plus sage. Maintenant, regardez cette image en particulier:

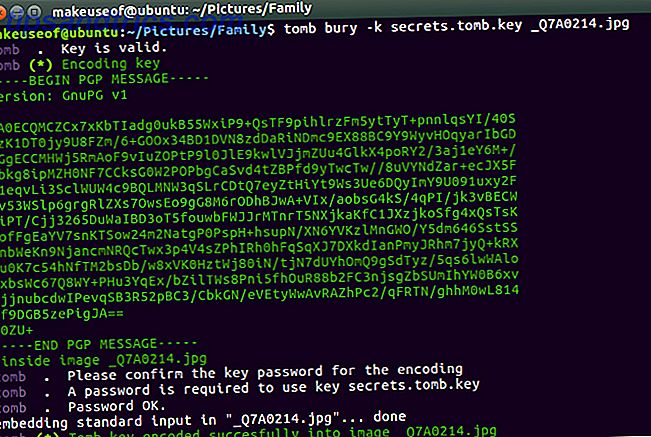

Cette photo a beaucoup plus à voir que ça. Embedded à l'intérieur de cette image est une clé utilisée pour déverrouiller une tombe cachée en utilisant la stéganographie. Impressionnant droit? Si vous vous sentez comme James Bond et que vous aimeriez faire ce type:

sudo apt install steghide Pour masquer une clé dans un type JPEG:

tomb bury -k secrets.tomb.key Picture-name.jpg"

Après avoir entré le mot de passe pour votre fichier de clé, vous pouvez maintenant supprimer complètement le fichier de clé. Cela signifie qu'il n'y aura pas de fichier clé en vue. Au lieu de cela, il sera effectivement caché dans un fichier JPEG. Pour récupérer la clé, exécutez:

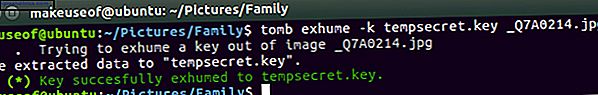

tomb exhume -k tempsecret.key Picture-name.jpg"

Une fois que votre clé a été exhumée ou extraite, utilisez-la pour ouvrir sa tombe respective. Après avoir verrouillé la tombe, n'hésitez pas à supprimer la clé car elle peut toujours être exhumée depuis le JPEG.

Enfin, assurez-vous que vos tombeaux sont cachés parmi d'autres fichiers plutôt que de les garder à la racine de votre disque. Donnez-leur des noms qui leur permettront de se fondre dans le bruit.

Gardez-le secret, gardez-le en sécurité!

Tombe apporte avec lui de grandes fonctionnalités. Dans le répertoire extras, il y a quelques autres outils utiles comme une interface graphique et des icônes de plateau.

La tombe ajoute une couche supplémentaire de sécurité pour les fichiers extrêmement sensibles que vous pourriez avoir. La convention thématique ajoute également un peu de plaisir à l'expérience! Vos squelettes peuvent maintenant reposer en paix.

Crédit d'image: Photoloide / Depositphotos