La semaine dernière, nous avons examiné certaines des principales menaces d'ingénierie sociale. Qu'est-ce que l'ingénierie sociale? [MakeUseOf explique] Qu'est-ce que l'ingénierie sociale? [MakeUseOf Explains] Vous pouvez installer le pare-feu le plus puissant et le plus cher de l'industrie. Vous pouvez éduquer les employés sur les procédures de sécurité de base et l'importance de choisir des mots de passe forts. Vous pouvez même verrouiller la salle des serveurs - mais comment ... Lisez plus que vous, votre entreprise ou vos employés devriez surveiller. En un mot, l'ingénierie sociale est similaire à un tour de confiance par lequel un attaquant obtient l'accès, l'information ou l'argent en gagnant la confiance de la victime.

La semaine dernière, nous avons examiné certaines des principales menaces d'ingénierie sociale. Qu'est-ce que l'ingénierie sociale? [MakeUseOf explique] Qu'est-ce que l'ingénierie sociale? [MakeUseOf Explains] Vous pouvez installer le pare-feu le plus puissant et le plus cher de l'industrie. Vous pouvez éduquer les employés sur les procédures de sécurité de base et l'importance de choisir des mots de passe forts. Vous pouvez même verrouiller la salle des serveurs - mais comment ... Lisez plus que vous, votre entreprise ou vos employés devriez surveiller. En un mot, l'ingénierie sociale est similaire à un tour de confiance par lequel un attaquant obtient l'accès, l'information ou l'argent en gagnant la confiance de la victime.

Ces techniques peuvent aller de l'escroquerie par hameçonnage à l'envoi de courriels en passant par des astuces téléphoniques sophistiquées et des attaques invasives. Bien qu'il n'y ait pas de façon définitive d'arrêter les ingénieurs sociaux, il y a quelques points à retenir pour éviter que ce type d'attaque ne devienne trop sérieux. Comme toujours, votre meilleure défense est la connaissance et la vigilance constante.

Protéger contre les attaques physiques

De nombreuses entreprises éduquent leur équipe de sécurité réseau sur les dangers de l'attaque physique. Une méthode appelée «tailgating» est utilisée dans de nombreuses attaques physiques pour accéder aux zones restreintes sans autorisation. Cette attaque fait appel à la courtoisie humaine de base - en tenant une porte pour quelqu'un - mais une fois que l'attaquant a obtenu un accès physique, la violation de sécurité devient très sérieuse.

Bien que cela ne s'applique pas vraiment à la maison (il est peu probable que vous ayez la porte ouverte pour un étranger, n'est-ce pas?), Vous pouvez faire quelques choses pour réduire les risques d'être victime d'une ingénierie sociale attaque qui dépend de matériaux physiques ou d'un emplacement.

Le prétet est une technique utilisée par les attaquants qui trouvent d'abord des informations sur leur victime (par exemple à partir d'une facture ou d'une carte de crédit) qu'ils peuvent ensuite utiliser contre leur victime en les persuadant qu'ils ont le sens de l'autorité. La protection la plus élémentaire contre ce genre d'attaque (parfois appelée «plongée en benne») consiste à détruire tout matériel contenant des informations personnelles importantes.

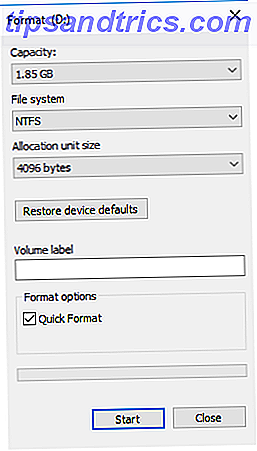

Cela vaut également pour les données numériques, de sorte que les anciens disques durs doivent être détruits (physiquement) de manière adéquate et les supports optiques peuvent également être déchiquetés. Certaines entreprises prennent même cela à tel point qu'elles verrouillent leurs ordures et font surveiller la sécurité. Considérez les documents non déchiquetés que vous jetez - les calendriers, les reçus, les factures et même les notes personnelles - et examinez ensuite si cette information pourrait être utilisée contre vous.

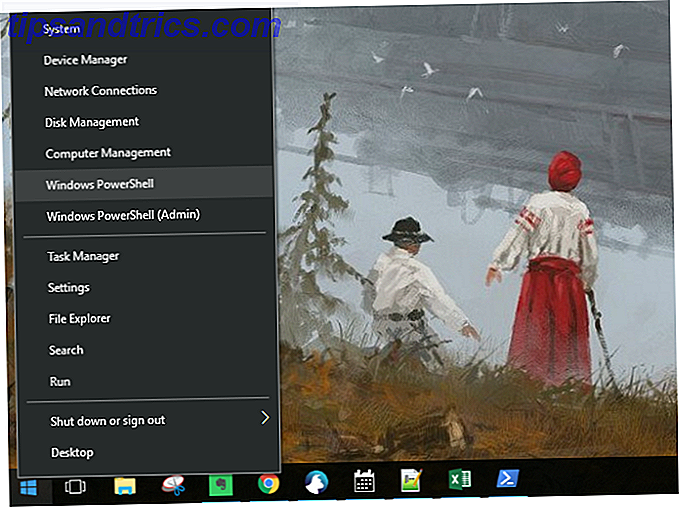

La pensée d'un cambriolage n'est pas particulièrement agréable, mais si votre ordinateur portable a été volé Traquer vers le bas et récupérer votre ordinateur portable volé avec Prey traquer et récupérer votre ordinateur portable volé avec Prey Lire la suite demain serait-il adéquatement verrouillé? Les ordinateurs portables, les smartphones et autres périphériques qui accèdent à vos informations personnelles, emails et comptes de réseaux sociaux doivent toujours être protégés par des mots de passe sécurisés. Comment créer un mot de passe fort que vous n'oublierez pas Comment créer un mot de passe fort que vous n'oublierez pas créer et mémoriser un bon mot de passe? Voici quelques conseils et astuces pour maintenir des mots de passe forts et séparés pour tous vos comptes en ligne. Lire la suite et les codes. Si vous êtes vraiment paranoïaque sur le vol, vous pouvez même crypter les données sur votre disque dur en utilisant quelque chose comme TrueCrypt Comment faire des dossiers cryptés Autres ne peuvent pas afficher avec Truecrypt 7 Comment faire des dossiers cryptés Autres ne peuvent pas afficher avec Truecrypt 7 En savoir plus ou BitLocker.

Rappelez-vous - toute information qu'un voleur peut extraire peut être utilisée contre vous lors de futures attaques, des mois ou des années après l'incident.

Appâtage - en laissant un périphérique malveillant tel que clé USB compromise où il peut être facilement trouvé - est facilement évité en ne laissant pas vos curiosités prendre le dessus sur vous. Si vous trouvez une clé USB sur votre véranda, traitez-la avec la plus grande suspicion. Les clés USB peuvent être utilisées pour installer des enregistreurs de frappe, des chevaux de Troie et d'autres logiciels indésirables pour extraire des informations et présenter une menace très réelle.

Prévenir les attaques psychologiques

Presque toutes les attaques d'ingénierie sociale sont psychologiques par leur définition même, mais contrairement aux prétextes qui nécessitent des connaissances préalables, certaines attaques sont purement psychologiques. Protéger contre ce genre d'attaques est actuellement une grande priorité pour beaucoup d'entreprises, et cela implique de l'éducation, de la vigilance et souvent de penser comme un attaquant.

Les entreprises commencent maintenant à éduquer le personnel à tous les niveaux, car la plupart des attaques commencent avec le gardien de sécurité sur le portail ou la réceptionniste à la réception. Cela implique généralement de demander aux employés de se méfier des demandes suspectes, des individus insultants ou de tout ce qui ne s'additionne pas. Cette vigilance est facilement transférable dans votre vie quotidienne mais dépend de votre capacité à identifier les demandes d'informations confidentielles.

Alors que les attaques en ligne par e-mail et messagerie instantanée sont de plus en plus fréquentes, les attaques d'ingénierie sociale par téléphone (et VoIP, qui rendent plus difficile la localisation de la source) constituent toujours une menace réelle. Le moyen le plus simple d'éviter une attaque est de terminer l'appel à la seconde où vous soupçonnez quoi que ce soit.

Il est possible que votre banque vous appelle, mais il est rare qu'ils vous demandent votre mot de passe ou toute autre information. Si un tel appel a lieu, demandez le numéro de téléphone de la banque, vérifiez-le et rappelez-le. Cela peut prendre cinq minutes de plus, mais vos fonds et vos renseignements personnels sont en sécurité et la banque comprendra. De même, une société de sécurité est très peu susceptible d'appeler afin de vous avertir de problèmes avec votre ordinateur. Traitez tous les appels comme une escroquerie, soyez méfiant et ne compromettez pas votre PC Techniciens en informatique qui appellent froidement: Ne tombez pas dans une escroquerie comme celle-ci [Alerte à l'escroquerie!] Techniciens en informatique qui appellent froid: Ne tombez pas dans une escroquerie comme celle-ci [ Alerte à l'arnaque!] Vous avez probablement déjà entendu le terme «ne pas arnaquer un escroc», mais j'ai toujours aimé «ne pas escroquer un rédacteur technique» moi-même. Je ne dis pas que nous sommes infaillibles, mais si votre escroquerie implique l'Internet, un Windows ... Lisez la suite ou achetez ce qu'ils vendent!

L'éducation est la meilleure défense, donc se tenir au courant des techniques de sécurité et des nouvelles vous aidera à repérer une attaque potentielle. Des ressources comme Social-Engineer.org tentent d'éduquer les gens sur les techniques utilisées par les ingénieurs sociaux, et il y a beaucoup d'informations disponibles.

Quelques choses à retenir

La confiance est la principale tactique d'un ingénieur social et sera utilisée pour accéder à des emplacements physiques, à des informations confidentielles et, à plus grande échelle, à des données sensibles de l'entreprise. Un système est seulement aussi fort que sa défense la plus faible, et dans le cas de l'ingénierie sociale, cela signifie des individus qui ne sont pas conscients des menaces et des techniques utilisées.

Conclusion

Pour citer Kevin Mitnick qui a réussi à se promener autour de la plus grande conférence de sécurité au monde (RSA 2001): "Vous pourriez dépenser une fortune en achetant la technologie et les services de chaque exposant, conférencier et sponsor à la conférence RSA, et votre réseau l'infrastructure pourrait rester vulnérable à la manipulation à l'ancienne ". Cela est vrai pour les serrures de vos portes et l'alarme dans votre maison, alors gardez un œil sur les tactiques d'ingénierie sociale au travail et à la maison.

Avez-vous déjà vécu de telles attaques? Travaillez-vous pour une entreprise qui a récemment commencé à éduquer les employés sur les dangers? Dites-nous ce que vous en pensez, dans les commentaires ci-dessous.

Crédits image: Loup dans les vêtements de mouton (Shutterstock) Déchiqueteuse (Chris Scheufele), Disque dur (jon_a_ross), Téléphone sur le bureau (Radio.Guy), Réception Mozilla (Niall Kennedy),