Nous vivons dans un monde interconnecté et super-connecté. Les nouvelles technologies apparaissent constamment sur le marché et, à moins de lire constamment des nouvelles sur le réseau, l'informatique ou les hackers, vous pouvez trouver des terminologies flottantes que vous ne comprenez pas.

Ici, nous allons explorer 10 termes de réseautage communs, ce qu'ils signifient et où vous êtes susceptible de les rencontrer.

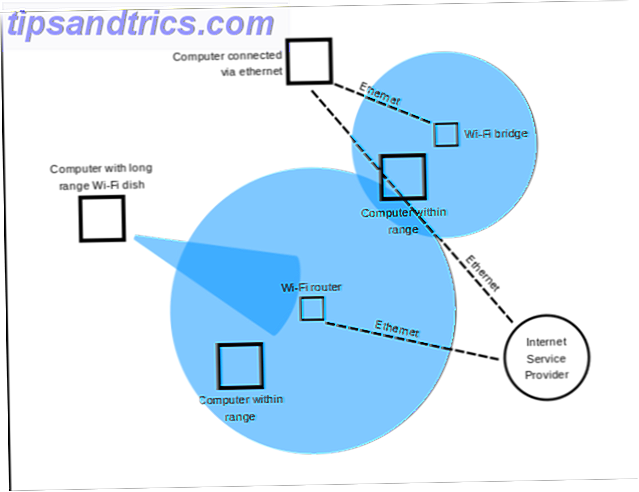

WLAN

Un réseau local sans fil relie deux appareils ou plus via la distribution sans fil. Un WLAN fonctionne généralement dans une zone restreinte, fournissant uniquement la connectivité à ces périphériques dans ses limites. Tout périphérique qui se déplace en dehors de la zone de couverture perdra sa connexion au réseau.

Vous exploitez probablement un WLAN dans votre propre maison WiFi au maximum: Obtenez le maximum de réseau sans fil sur Windows 8 WiFi au maximum: Obtenez le maximum de réseau sans fil sur Windows 8 Windows 8 fait la connexion à un réseau WiFi plus simple. Par conséquent, certaines choses ne fonctionnent pas comme dans Windows 7. Si vous avez rencontré des problèmes, il y a probablement une solution facile. En savoir plus, en utilisant un routeur pour fournir une transmission de données sans fil entre vos appareils.

WPAN

Un réseau personnel sans fil (WPAN) décrit un réseau utilisé pour communiquer entre des dispositifs intrapersonnels. Lorsque vous êtes assis à votre bureau à l'aide d'une souris Bluetooth, casque, souris et clavier Comment configurer Bluetooth dans Windows 7, Rendre PC détectable et ajouter des périphériques Comment configurer Bluetooth dans Windows 7, Rendre PC détectable et ajouter des périphériques Bluetooth ne fonctionne pas ou ne sais pas comment le configurer? Nous vous guiderons tout au long du processus d'appairage des appareils sur Windows, une étape à la fois. En savoir plus, vous utilisez un WPAN.

Les WPAN décrivent la communication entre appareils à proximité, mais peuvent également se référer à des appareils dans une gamme plus large, c'est-à-dire connectés via un réseau local sans fil (voir plus haut pour plus d'informations sur les WLAN).

Protocoles - IPv4 et IPv6

L'Internet utilise une gamme de protocoles standardisés permettant la communication réseau IPv6 vs IPv4: Devriez-vous prendre soin (ou faire quelque chose) en tant qu'utilisateur? [MakeUseOf explique] IPv6 vs. IPv4: Devriez-vous vous soucier (ou faire quelque chose) en tant qu'utilisateur? [MakeUseOf explique] Plus récemment, on a beaucoup parlé du passage à IPv6 et de la façon dont il apportera de nombreux avantages à Internet. Mais, cette «nouvelle» ne cesse de se répéter, car il y a toujours des occasions ... Lisez la suite. La suite de protocoles Internet est connue sous le nom de TCP / IP, qui signifie Protocole de contrôle de transmission / Internet Protocol.

La première version majeure de TCP / IP était Internet Protocol Version 4 (IPv4). Son successeur est Internet Protocol Version 6 (IPv6), bien que les deux protocoles soient utilisés.

Nous utilisons les deux protocoles pour définir la transmission de données sur Internet. Ils définissent également le nombre d'adresses IP ( Internet Protocol ) disponibles à utiliser à un moment donné. Par exemple, vous avez peut-être vu une adresse de protocole Internet en ligne qui ressemble à ceci:

192.19.254.1

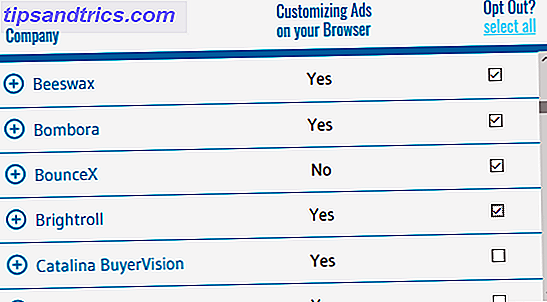

Cette série de chiffres se réfère à un endroit spécifique sur Internet Comment fonctionne Internet [INFOGRAPHIC] Comment fonctionne Internet [INFOGRAPHIC] Lire la suite. Chaque site, routeur et appareil connecté à Internet reçoit une adresse IP spécifique. IPv4 a limité le nombre d'adresses IP disponibles à 4 294 967 296. Cela ressemble beaucoup? L'épuisement des adresses IPv4 a longtemps été dépassé, en février 2011. En effet, les adresses IP IPv4 ont été conçues comme des entiers 32 bits, ce qui limite le nombre d'adresses disponibles. Voir l'image ci-dessous pour une brève explication.

La norme IPv6 a été lancée pour résoudre ce problème. IPv6 et The ARinggeddon [Technologie expliquée] IPv6 et The ARinggeddon [Technologie expliquée] En savoir plus en utilisant des adresses IP hexadécimales 128 bits, fournissant un espace d'adressage de 3 400 000 000 000 000 000 000 000 000 000 000 000 000 . Une adresse IP IPv6 est différente de son homologue IPv4:

4532: 1cb8: 75a3: 4942: 1771: 9e2c: 1350: 8331

Alors qu'IPv6 a fourni l'extension d'adresse IP nécessaire pour un Internet en expansion rapide, il n'est pas interopérable avec IPv4. Cela signifie qu'IPv6 fonctionne essentiellement sur un réseau parallèle. Cependant, il existe déjà un certain nombre de passerelles de traduction IP, vous ne devriez donc pas remarquer beaucoup de différence.

NAT

La traduction d'adresses réseau est la plus couramment utilisée par les routeurs 1.2 millions de routeurs sont vulnérables à être piraté. Est-ce que le vôtre est l'un d'entre eux? 1, 2 millions de routeurs sont vulnérables à être détournés. Est-ce que le vôtre est l'un d'entre eux? Lire la suite pour partager une seule adresse IP (voir ci-dessus pour les protocoles - IPv4 et IPv6 pour plus d'informations) sur plusieurs périphériques.

Si vous avez un routeur sans fil dans votre maison, il utilise probablement NAT pour permettre à chacun de vos appareils connectés d'accéder à Internet via une passerelle unique (voir ci-dessous pour plus d'informations sur les passerelles).

De l'extérieur, votre routeur n'a qu'une seule adresse IP. Votre routeur peut attribuer des adresses IP individuelles aux périphériques de votre réseau domestique, créant ainsi un réseau local.

passerelle

La passerelle fait référence à un périphérique de votre réseau qui permet au trafic de se déplacer librement d'un réseau à un autre. Votre routeur fonctionne comme une passerelle, ce qui permet d'acheminer efficacement les données d'Internet vers vos appareils connectés.

Paquet

Un paquet est le format le plus commun de données transportées sur Internet Comment contourner la censure Internet Comment contourner la censure Internet Cet article examine certaines des méthodes les plus couramment utilisées pour filtrer le contenu ainsi que les tendances émergentes. Lire la suite . Un paquet consiste traditionnellement en deux types de données: les informations de contrôle et les données utilisateur.

Les informations de contrôle se réfèrent aux données dont le réseau a besoin pour fournir les données de l'utilisateur: les adresses de source et de destination, les informations de séquençage et les codes de détection d'erreur.

Les données utilisateur se réfèrent aux données réelles transférées, que ce soit en consultant un site Web, en cliquant sur un lien ou en transférant des fichiers.

P2P

Peer-to-Peer est un terme de plus en plus présent dans les nouvelles. Comme un certain nombre de grands fournisseurs de services Internet (FAI) se déplacent pour restreindre le téléchargement illégal Pourquoi Safe Torrenting est mort avec The Pirate Bay Pourquoi Safe Torrenting est mort avec The Pirate Bay En ce qui concerne torrenting «populaire», la sécurité comparative qui existait chez The Pirate Bay est parti, et téléchargements torrent sûr avec elle. Lire la suite, les réseaux P2P sont maintenant très scrutés.

Un réseau P2P partitionne des tâches sur des ordinateurs individuels ou des homologues dans un réseau distribué. Cela signifie que chaque ordinateur du réseau fournit une partie de ses ressources pour permettre la distribution de données sans avoir besoin d'un centre de distribution central. Les pairs sont à la fois utilisateurs et fournisseurs du réseau, ce qui permet aux réseaux P2P de s'engager dans des activités plus puissantes, tout en restant bénéfique pour tous les utilisateurs connectés.

P2P est largement connu en raison de son implication dans les réseaux de partage de fichiers, dont certains contenus partagés enfreint la loi sur le copyright. Cependant, le partage de fichiers P2P est également utilisé pour de nombreuses activités légales Comment fonctionne le partage de fichiers P2P (Peer to Peer) Fonctionnement du partage de fichiers P2P (Peer to Peer) Il y a toujours eu un côté sombre sur Internet, et depuis les premiers jours était endémique. Il a commencé avec des forums de discussion avant même que le traditionnel "internet", comme nous le savons, était né, ... Read More comme sa distribution de tâches permet le transfert de données de ressources plus faibles de fichiers plus volumineux. De nombreuses distributions Linux utilisent P2P Les meilleurs systèmes d'exploitation Linux Les meilleurs systèmes d'exploitation Linux Il existe des distributions Linux disponibles pour tous les usages, ce qui rend le choix difficile. Voici une liste des meilleurs systèmes d'exploitation Linux pour vous aider. Lire la suite pour réduire les coûts d'exploitation, tout en crypto-monnaies telles que Bitcoin Comment fonctionne Bitcoin? Comment fonctionne Bitcoin? Il y a environ un an, alors que le train Bitcoin commençait tout juste à prendre de l'ampleur, un ami s'est tourné vers moi et m'a demandé: «Alors, pourquoi ne pas copier un Bitcoin? En savoir plus utiliser P2P pour assurer l'intégrité du réseau.

Les autres réseaux P2P couramment utilisés sont Skype et Spotify. Ces deux applications utilisent une combinaison de mise en réseau P2P et de diffusion directe pour alléger la charge sur leurs propres ressources, ainsi que sur les utilisateurs.

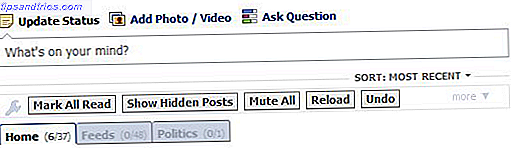

Protocoles - TLS / SSL - HTTPS

Transport Layer Security et son prédécesseur, Secure Sockets Layer, constituent une partie importante de la sécurisation de vos données sur Internet. Ce sont des protocoles cryptographiques qui vous permettent de communiquer en toute sécurité des données sensibles avec une gamme de sites Web, tels que les portails bancaires en ligne, les détaillants et les passerelles gouvernementales.

![]()

TLS / SSL fonctionne en superposant le cryptage Non seulement pour les paranoïaques: 4 raisons de crypter votre vie numérique non seulement pour les paranoïaques: 4 raisons de crypter votre vie numérique Le cryptage n'est pas seulement pour les théoriciens de la conspiration paranoïaque, ni pour les geeks de technologie. Le cryptage est quelque chose dont tous les utilisateurs d'ordinateurs peuvent bénéficier. Les sites Web Tech écrivent sur la façon dont vous pouvez crypter votre vie numérique, mais ... Lire la suite sur le protocole HTTP ( Hypertext Transfer Protocol ) que nous utilisons tous pour naviguer sur le Web. Cela nous donne HTTPS ( Hypertext Transfer Protocol Secure ), que vous avez peut-être remarqué lorsque vous accédez à vos opérations bancaires ou que vous achetez via Amazon.

DDoS

Le terme « déni de service distribué» figure de plus en plus dans les manchettes, car des entreprises bien connues sont victimes d'attaques informatiques. Le Jour de Noël 2014 restera dans la mémoire de nombreux joueurs comme le jour où, après avoir déballé une nouvelle Xbox One ou PS4 et branché sur Internet pour la première fois, toute activité en ligne a été bloquée par un DDoS.

Le déni de service n'est pas toujours malveillant Quelle est la différence entre un bon hacker et un mauvais hacker? [Opinion] Quelle est la différence entre un bon hacker et un mauvais hacker? [Opinion] De temps à autre, nous entendons parler de piratage de sites, d'exploitation d'une multitude de programmes ou de menaces de se faufiler dans des zones de haute sécurité où ils ne devraient pas appartenir. Mais, si ... Lire la suite. Si un trop grand nombre d'utilisateurs tentent d'accéder à la même adresse IP à un moment donné, cela peut surcharger le serveur d'hébergement du site Web, ce qui entrave l'accès au service. Ce déni de service involontaire est un événement fréquent lorsqu'un site Web avec une grande base d'utilisateurs est relié à un site beaucoup plus petit. En effet, le site de rediffusion de nouvelles Reddit appelle affectueusement ce " câlin de la mort Reddit".

Cependant, il peut également être utilisé avec malveillance par ceux qui souhaitent rendre un service indisponible. C'est là que l'aspect " distribué " entre en jeu. Un pirate informatique peut utiliser un réseau d'ordinateurs pour inonder un seul IP (ou un ensemble d'IP) de requêtes, forçant le service hors ligne.

Ces attaques sont généralement coordonnées et utilisent généralement un réseau d'ordinateurs compromis, appelés zombies . Les zombies sont des systèmes qui ont été infectés par un virus ou un cheval de Troie qui permet à un utilisateur distant de contrôler les ressources de ce système. Les zombies sont plus connus sous le nom de robots, et donnent naissance au terme botnet - un réseau de systèmes compromis.

DNS

Le système de noms de domaine est la façon dont nos ordinateurs traduisent notre texte ordinaire de tous les jours en adresses IP lisibles par le réseau. Lorsque vous tapez makeuseof.com dans la barre d'adresse de votre navigateur et appuyez sur Entrée, votre ordinateur contacte son serveur DNS. Le serveur DNS répond avec l'adresse IP correspondante de makeuseof.com, se connecte, et vous apporte un contenu technologique glorieux pour votre plaisir.

Changer les préréglages DNS à la volée avec le commutateur DNS ChrisPC Changer les préréglages DNS à la volée avec le commutateur DNS ChrisPC Jouer avec les paramètres DNS de votre ordinateur pourrait accélérer considérablement votre navigation ou vous aider à accéder à la région bloquée contenu. Faire cela manuellement est un frein; il suffit d'utiliser un commutateur DNS. En savoir plus sur leur valeur par défaut, car plusieurs fournisseurs DNS alternatifs existent, tels que Google Public DNS ou OpenDNS. Dans certains cas, le passage à un fournisseur de DNS alternatif peut retourner des avantages à petite vitesse Comment optimiser votre DNS pour un Internet plus rapide Comment optimiser votre DNS pour un Internet plus rapide "L'Internet est juste une série de tubes". Malheureusement, ce n'est pas aussi simple que ça. Il existe une architecture complexe qui prend en charge Internet, et les paquets de données doivent voyager ... Lire la suite lors du chargement de pages Web, ou améliorer la fiabilité avec votre fournisseur de services Internet.

Cet article a-t-il aidé votre réseau à comprendre? Auriez-vous inclus quelque chose de différent? Faites-nous savoir ci-dessous!

Crédits image: Gamme WiFi, symbole Bluetooth, IPv4, IPv6, routeur, IPv4 Packet, ordinateurs en réseau, architecture DDoS, câblage serveur et Ethernet via Wikimedia Commons, IPCONFIG via l'utilisateur Flickr Fallenninja