La vulnérabilité GHOST est une faille dans une partie essentielle de chaque distribution Linux majeure. Il pourrait, en théorie, permettre aux pirates de prendre le contrôle des ordinateurs sans avoir besoin d'un nom d'utilisateur ou d'un mot de passe.

Cela dit, il y a quelques points clés à garder à l'esprit:

- La faille n'a jamais été exploitée dans la nature - juste dans des expériences par des chercheurs en sécurité.

- Il y a des patchs là-bas, en ce moment, pour chaque distribution Linux majeure.

- Si vous installez des mises à jour de sécurité régulièrement, ou si vous utilisez une distribu- tion de distribution continue, le développement de Linux peut parfois devenir passionnant, surtout quand il y a des changements importants dans le développement de Linux. un morceau de logiciel. Cependant, vous pouvez vous empêcher de bénéficier en ne prenant pas les bonnes décisions. Lire la suite, vous n'avez rien à craindre. Installez les dernières mises à jour et vous êtes couvert (les mises à jour nécessiteront un redémarrage, mais ne le mettez pas hors tension).

- Si vous utilisez une version périmée d'une distribution Linux, qui ne reçoit plus les mises à jour de sécurité, vous êtes probablement vulnérable à GHOST (et à une variété d'autres exploits).

C'est étrange, mais les failles de sécurité modernes ont des noms de marque destinés à sensibiliser - Heartbleed est un exemple récent Heartbleed - Que pouvez-vous faire pour rester en sécurité? Heartbleed - Que pouvez-vous faire pour rester en sécurité? Lire la suite, avec son nom frappant et son logo rouge. Les marques aident à faire des bugs autrement obscurs dans les nouvelles, en aidant à s'assurer que les problèmes sont corrigés rapidement.

GHOST apporte cette tendance dans le monde Linux, grâce à un effort de Qualys. Ils ont embauché une équipe de relations publiques pour faire connaître leur rôle dans la recherche du bug, et beaucoup pensent qu'il a été surclassé.

Nous y reviendrons. Tout d'abord, voici ce que ce bug est, ce qu'il affecte, et ce qu'il peut nous apprendre sur la façon dont les mises à jour de sécurité Linux se produisent.

Qu'est-ce que GHOST?

GHOST est une faille dans glibc, une bibliothèque qui est fournie avec la plupart des distributions Linux et qui est nécessaire pour exécuter tous les logiciels. GHOST lui-même est une faille dans la fonction "gethostbyname * ()" de glibc, que les applications utilisent pour convertir une adresse web en adresse IP.

C'est là que GHOST a obtenu son nom: GetHOSTname.

Le bogue crée un débordement de mémoire tampon, ce qui permet aux pirates éventuels d'exécuter du code sans informations d'identification. La preuve de concept de Qualys l'a fait en envoyant du code à un serveur de courrier électronique - d'autres cas d'utilisation pourraient être possibles.

Chose intéressante, la faille a été corrigée en 2013, mais n'a pas été identifiée comme un risque de sécurité à ce moment-là.

Si le bug a été corrigé il y a des années, pourquoi est-ce un problème maintenant?

Fondamentalement, parce que personne n'a remarqué le bug était un problème de sécurité - ce qui signifie que la mise à jour n'a pas été poussée à de nombreux utilisateurs.

Les distributions Linux sont une compilation d'une grande variété de paquets différents. Pour l'utilisateur, cela signifie des logiciels comme Firefox, et des environnements de bureau comme Gnome, mais ce n'est vraiment que la pointe de l'iceberg. Beaucoup d'autres logiciels et bibliothèques, y compris la glibc, font de Linux ce qu'il est dans les coulisses. Ces projets ont tous leurs propres équipes qui publient régulièrement leurs propres mises à jour.

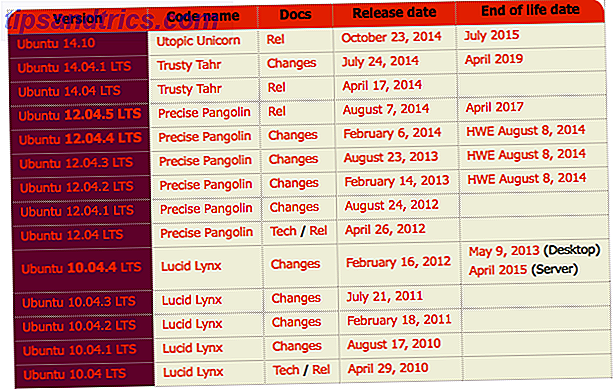

Il ya beaucoup de distributions Linux sur le marché. Les meilleurs systèmes d'exploitation Linux Les meilleurs systèmes d'exploitation Linux Il existe des distributions Linux disponibles pour tous les usages, ce qui rend le choix difficile. Voici une liste des meilleurs systèmes d'exploitation Linux pour vous aider. Lire la suite, et chacun d'entre eux ont des approches différentes pour pousser ces mises à jour à leurs utilisateurs. Par exemple, les distributions de communiqués de presse sont constamment mises à jour, ce qui signifie que les utilisateurs de distributions comme Arch sont en sécurité depuis 2013.

Ubuntu, pour utiliser un autre exemple, voit une nouvelle version publiée tous les six mois. Ces versions mettent généralement à jour tous les paquets, qui n'obtiennent des mises à jour de sécurité qu'après cela. Cela signifie que les versions d'Ubuntu publiées en 2014 ou plus tard n'étaient jamais vulnérables à GHOST, mais les utilisateurs d'Ubuntu 12.04 LTS étaient (au moins, jusqu'à ce qu'une mise à jour de sécurité corrige le bogue).

Selon Symantec, les versions vulnérables incluent:

- Ubuntu 12.04 LTS

- Ubuntu 10.04 LTS

- Red Hat Enterprise Linux 5

- SuSE Linux 7.1

- Debian Linux 6.0

Fait intéressant, les développeurs de ChromeOS ont remarqué la faille au début de 2014 et l'ont corrigée eux-mêmes pour cette raison. Le monde Linux n'a apparemment pas remarqué.

Devrais-je m'inquiéter?

Probablement pas: les mises à jour ont été poussées vers toutes les distributions majeures, et le bug lui-même a été surclassé selon les experts en sécurité. Pour citer Pawan Kinger chez Trend Micro:

"Pris ensemble, le risque d'exploits réels ciblant GHOST est relativement faible par rapport à d'autres vulnérabilités comme Shellshock ou Heartbleed." - Pawan Kinger

Et pour citer Jake Edge de LWN.net:

"Bien que la vulnérabilité de GHOST glibc soit sérieuse, elle semble également être assez difficile à exploiter - et a été sérieusement surclassé." - Jake Edge

C'était certainement une vulnérabilité qui avait besoin d'être corrigée, mais elle n'avait probablement pas besoin d'un nom de marque et d'un logo - et vous ne devriez pas perdre beaucoup de sommeil par-dessus.

Que peuvent en apprendre les utilisateurs?

S'il y a un mythe de la sécurité qui doit mourir 4 Les mythes de la cybersécurité qui doivent mourir 4 Les mythes de la cybersécurité qui doivent mourir Lire la suite, c'est que les utilisateurs de Linux n'ont pas besoin de s'inquiéter de leur sécurité. Chaque système d'exploitation a des failles de sécurité, et Linux (bien que tout à fait sûr) ne fait pas exception.

Et sur tous les systèmes, l'un des meilleurs moyens de se protéger est de tout garder à jour. Donc, pour résumer:

- Installez toujours les correctifs de sécurité.

- Assurez-vous que la version de Linux qui s'exécute sur votre ordinateur personnel ou sur votre serveur continue à recevoir des correctifs de sécurité. Si ce n'est pas le cas, mettez à niveau vers une version plus récente.

Faites ces choses et vous devriez aller bien.

Je veux savoir: avez-vous déjà installé des mises à jour? Sinon, y arriver! Revenez quand vous avez terminé, et nous pouvons en parler et plus dans les commentaires ci-dessous. Rappelez-vous: juste parce que vous n'exécutez pas Windows ne signifie pas que vous êtes complètement en sécurité 5 Mythes logiciels de sécurité qui peuvent prouver dangereux 5 logiciels de sécurité Mythes qui peuvent prouver dangereux Malware est toujours une chose! Des dizaines de millions de PC restent infectés dans le monde entier. Les dommages vont des ordinateurs instables au vol d'identité. Qu'est-ce qui fait que les gens ne prennent pas les logiciels malveillants au sérieux Découvrons les mythes. Lire la suite !