Pour beaucoup, le mot «cryptage» attise probablement des images de James Bond d'un méchant avec une mallette menottée à son poignet avec des codes de lancement nucléaires ou un autre aliment de base d'action. En réalité, nous utilisons tous la technologie de cryptage quotidiennement, et bien que la plupart d'entre nous ne comprennent probablement pas le «comment» ou le «pourquoi», nous sommes sûrs que la sécurité des données est importante et si le cryptage nous aide à le faire., alors nous sommes définitivement à bord.

Presque tous les appareils informatiques avec lesquels nous interagissons quotidiennement utilisent une forme de technologie de cryptage. Depuis les smartphones (qui peuvent souvent avoir leurs données cryptées) Comment crypter des données sur votre smartphone Comment crypter des données sur votre smartphone Avec le scandale Prism-Verizon, ce qui se serait passé, c'est que l'agence de sécurité nationale des États-Unis a été l'exploration de données.C'est-à-dire, ils ont été en passant par les enregistrements d'appels de ... Lire la suite), aux tablettes, ordinateurs de bureau, ordinateurs portables ou même votre fidèle Kindle, le cryptage est partout.

Mais comment ça fonctionne?

Qu'est-ce que le chiffrement?

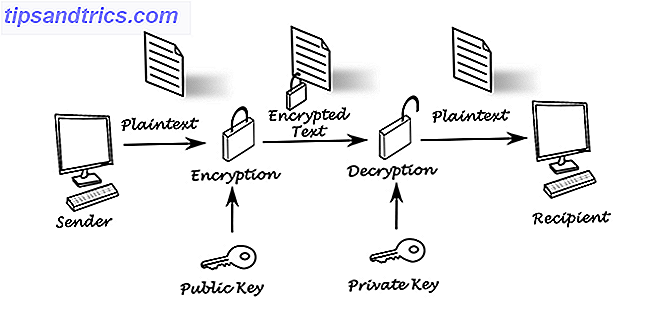

Le cryptage est une forme moderne de cryptographie qui permet à un utilisateur de cacher des informations Non seulement pour les paranoïdes: 4 raisons de crypter votre vie numérique non seulement pour les paranoïdes: 4 raisons de crypter votre vie numérique Le cryptage n'est pas seulement pour les théoriciens du paranoïaque. juste pour les geeks de technologie. Le cryptage est quelque chose dont tous les utilisateurs d'ordinateurs peuvent bénéficier. Les sites Web Tech écrivent sur la façon dont vous pouvez crypter votre vie numérique, mais ... Lire la suite des autres. Le chiffrement utilise un algorithme complexe appelé un chiffrement afin de transformer les données normalisées (texte en clair) en une série de caractères apparemment aléatoires (texte chiffré) qui est illisible par ceux qui n'ont pas de clé spéciale pour les déchiffrer. Ceux qui possèdent la clé peuvent déchiffrer les données afin d'afficher à nouveau le texte en clair plutôt que la chaîne de caractères aléatoires du texte chiffré.

Deux des méthodes de cryptage les plus utilisées sont le cryptage à clé publique (asymétrique) et le cryptage à clé privée (symétrique). Les deux sont similaires dans le sens où ils permettent tous deux à un utilisateur de chiffrer des données pour les cacher à d'autres, puis de les déchiffrer pour accéder au texte en clair d'origine. Ils diffèrent, cependant, dans la façon dont ils gèrent les étapes entre le cryptage et le décryptage.

Chiffrement de clé publique

Le chiffrement à clé publique ou asymétrique utilise la clé publique du destinataire ainsi qu'une clé privée correspondante (mathématiquement).

Par exemple, si Joe et Karen avaient tous deux les clés d'une boîte, Joe ayant la clé publique et Karen ayant une clé privée correspondante, Joe pourrait utiliser sa clé pour déverrouiller la boîte et y mettre des objets, mais il ne pourrait pas pour voir les articles déjà là, et il ne serait pas en mesure de récupérer quelque chose. Karen, d'autre part, pourrait ouvrir la boîte et voir tous les articles à l'intérieur ainsi que de les retirer comme elle l'a vu en utilisant sa clé privée correspondante. Elle ne pouvait cependant pas ajouter des choses à la boîte sans avoir une clé publique supplémentaire.

Dans un sens numérique, Joe peut crypter le texte en clair (avec sa clé publique), et l'envoyer à Karen, mais seulement Karen (et sa clé privée correspondante) pourrait déchiffrer le texte chiffré en clair. La clé publique (dans ce scénario) est utilisée pour chiffrer le texte chiffré, tandis que la clé privée est utilisée pour le déchiffrer en clair. Karen aurait seulement besoin de la clé privée pour déchiffrer le message de Joe, mais elle aurait besoin d'avoir accès à une clé publique supplémentaire pour crypter un message et le renvoyer à Joe. Joe, d'autre part, ne pouvait pas déchiffrer les données avec sa clé publique, mais il pouvait l'utiliser pour envoyer à Karen un message chiffré.

Chiffrement de clé privée

Lorsque le cryptage de clé privée ou symétrique diffère du cryptage par clé publique, c'est dans le but des clés elles-mêmes. Il y a encore deux clés nécessaires pour communiquer, mais chacune de ces clés est maintenant essentiellement la même.

Par exemple, Joe et Karen possèdent tous deux les clés de la boîte susmentionnée, mais dans ce scénario, les touches font la même chose. Les deux sont maintenant en mesure d'ajouter ou de retirer des choses de la boîte.

Parlant numériquement, Joe peut maintenant crypter un message aussi bien que le décrypter avec sa clé. Karen peut faire la même chose avec la sienne.

Un (bref) historique du cryptage

Lorsque vous parlez de cryptage, il est important de faire la distinction que toute la technologie de cryptage moderne est dérivée de la cryptographie Quantum Computers: The End of Cryptography? Ordinateurs Quantum: la fin de la cryptographie? L'informatique quantique en tant qu'idée existe depuis un certain temps - la possibilité théorique a été introduite à l'origine en 1982. Au cours des dernières années, le domaine s'est rapproché de la pratique. Lire la suite . La cryptographie est, à sa base, l'acte de créer et de tenter de déchiffrer un code. Alors que le cryptage électronique est relativement nouveau dans le cadre grandiose des choses, la cryptographie est une science qui remonte à la Grèce antique.

Les Grecs ont été la première société à utiliser la cryptographie afin de cacher des données sensibles sous forme de mots écrits, aux yeux de leurs ennemis et au grand public. Ils ont utilisé une méthode de cryptographie très primitive qui reposait sur l'utilisation du scytale comme outil pour créer un chiffrement de transposition (clé de réponse) pour décoder les messages chiffrés. Le scytale est un cylindre utilisé pour enrouler le parchemin afin de déchiffrer le code. Lorsque les deux parties communicantes utilisaient un cylindre de même épaisseur, le parchemin affichait le message lorsqu'il était lu de gauche à droite. Lorsque le parchemin était déroulé, il apparaissait comme un long morceau de parchemin avec des nombres et des lettres apparemment aléatoires. Donc, bien qu'il ne soit pas roulé, il peut sembler être du charabia de la concurrence, quand on le roule sur le scytale, ça ressemble plus à ceci:

Les Grecs n'étaient pas les seuls à développer des méthodes de cryptographie primitive. Les Romains ont emboîté le pas en introduisant ce qui allait être connu sous le nom de «chiffre de César», un chiffre de substitution qui consistait à substituer une lettre à une autre lettre décalée plus bas dans l'alphabet. Par exemple, si la touche impliquait un décalage vers la droite de trois, la lettre A deviendrait D, la lettre B serait E, et ainsi de suite.

D'autres exemples qui ont été considérés comme des percées de leur temps étaient:

- Le carré de Polybe: Une autre percée cryptographique de la Grèce antique repose sur une grille de 5 x 5 qui commence par la lettre "A" en haut à gauche et "Z" en bas à droite ("I" et "J" partagent un carré). Les chiffres 1 à 5 apparaissent à la fois horizontalement et verticalement sur la rangée supérieure de lettres et à l'extrême gauche. Le code repose sur l'attribution d'un numéro puis sur la localisation de la grille. Par exemple, "Ball" serait 12, 11, 31, 31.

- Machine Enigma: La machine Enigma est une technologie de la Seconde Guerre mondiale connue sous le nom de machine de chiffrement à rotor électromécanique. Cet appareil ressemblait à une machine à écrire surdimensionnée et permettait aux opérateurs de saisir du texte en clair, tandis que la machine chiffrait le message et l'envoyait à une autre unité. Le récepteur écrit la chaîne aléatoire des lettres cryptées après qu'elles se soient allumées sur la machine réceptrice et a cassé le code après avoir configuré le modèle original de l'expéditeur sur sa machine.

- Data Encryption Standard: Data Encryption Standard (DES) a été le premier algorithme de clé symétrique moderne utilisé pour le chiffrement des données numériques. Développé dans les années 1970 chez IBM, DES est devenu la norme fédérale de traitement de l'information pour les États-Unis en 1977 et est devenu la base pour laquelle les technologies modernes de cryptage ont été construites.

Technologie de cryptage moderne

La technologie de cryptage moderne utilise des algorithmes plus sophistiqués ainsi que des tailles de clé plus grandes afin de mieux dissimuler les données cryptées. Votre intérêt pour la confidentialité garantira que vous êtes ciblé par la NSA Votre intérêt pour la confidentialité garantira que vous êtes ciblé par la NSA. . Si vous vous souciez de la vie privée, vous pouvez être ajouté à une liste. Lire la suite . Plus la taille de la clé est grande, plus les combinaisons possibles d'une attaque par force brute sont nombreuses pour réussir à déchiffrer le texte chiffré.

Au fur et à mesure que la taille de la clé continue de s'améliorer, le temps nécessaire pour déchiffrer un cryptage à l'aide d'une attaque par force brute monte en flèche. Par exemple, alors qu'une clé de 56 bits et une clé de 64 bits semblent avoir une valeur relativement proche, la clé de 64 bits est en réalité 256 fois plus difficile à casser que la clé de 56 bits. La plupart des chiffrements modernes utilisent une clé d'au moins 128 bits, certains utilisant des clés de 256 bits ou plus. Pour mettre cela en perspective, craquer une clé de 128 bits nécessiterait une attaque en force brute pour tester plus de 339 000 000 000 000 000 000 000 000 000 000 000 combinaisons de touches possibles. Au cas où vous seriez curieux, il faudrait plus d'un million d'années pour deviner la bonne clé en utilisant des attaques par force brute, et cela utilise les supercalculateurs les plus puissants qui existent. En bref, il est théoriquement invraisemblable que quelqu'un essaie même de briser votre cryptage en utilisant la technologie 128 bits ou supérieure.

3DES

Les normes de cryptage ont parcouru un long chemin depuis l'adoption du DES en 1977. En fait, une nouvelle technologie DES, connue sous le nom de Triple DES (3DES), est très populaire et basée sur une version modernisée de l'algorithme DES original. Alors que la technologie DES originale était plutôt limitée avec une taille de clé de seulement 56 bits, la taille actuelle de la clé 3DES de 168 bits rend la tâche beaucoup plus difficile et longue à craquer.

AES

L'Advanced Encryption Standard est un chiffrement symétrique basé sur le chiffrement par blocs de Rijandael qui est actuellement la norme du gouvernement fédéral des États-Unis. AES a été adopté dans le monde entier comme l'héritier de la norme DES de 1977 et bien qu'il existe des exemples publiés d'attaques plus rapides que la force brute, la puissante technologie AES est toujours considérée comme infaisable en termes de craquage. En outre, AES offre de solides performances sur une grande variété de matériels et offre à la fois des exigences de vitesse élevées et de mémoire vive, ce qui en fait un choix de premier ordre pour la plupart des applications. Si vous utilisez un Mac, l'outil de chiffrement populaire FileVault Qu'est-ce que Mac OS X FileVault et comment l'utiliser? Qu'est-ce que Mac OS X FileVault et comment l'utiliser? Seulement en chiffrant manuellement les fichiers sur votre disque dur pouvez-vous vraiment garder vos fichiers en toute sécurité. C'est ici qu'intervient Mac OS X FileVault. Read More est l'une des nombreuses applications utilisant AES.

RSA

RSA est l'un des premiers cryptosystèmes asymétriques largement utilisés pour la transmission de données. L'algorithme a été décrit pour la première fois en 1977 et repose sur une clé publique basée sur deux grands nombres premiers et une valeur auxiliaire pour chiffrer un message. N'importe qui peut utiliser la clé publique pour crypter un message, mais seule une personne connaissant les nombres premiers peut essayer de décoder le message. RSA a ouvert la porte à plusieurs protocoles cryptographiques tels que les signatures numériques et les méthodes de vote cryptographiques. C'est aussi l'algorithme à l'origine de plusieurs technologies open source, telles que PGP Me: PGP Me: Pretty Good Confidentialité Explication PGP Me: Pretty Good Confidentialité expliquée Pretty Good Privacy est une méthode de cryptage des messages entre deux personnes. Voici comment cela fonctionne et s'il résiste à l'examen. En savoir plus, qui vous permet de crypter la correspondance numérique.

ECC

La cryptographie à courbe elliptique est l'une des formes de cryptage les plus puissantes et les moins comprises aujourd'hui. Les partisans de l'approche ECC citent le même niveau de sécurité avec des temps de fonctionnement plus rapides en grande partie en raison des mêmes niveaux de sécurité tout en utilisant des tailles de clé plus petites. Les normes de haute performance sont dues à l'efficacité globale de la courbe elliptique, ce qui les rend idéales pour les petits systèmes embarqués tels que les cartes à puce. La NSA est le plus grand partisan de la technologie, et il est déjà annoncé comme le successeur de l'approche RSA susmentionnée.

Donc, le cryptage est-il sûr?

Sans équivoque, la réponse est oui. La quantité de temps, l'utilisation de l'énergie et le coût de calcul pour casser les technologies cryptographiques les plus modernes fait de l'acte de tenter de briser un cryptage (sans la clé) un exercice coûteux qui, relativement parlant, est futile. Cela dit, le cryptage a des vulnérabilités qui reposent largement en dehors de la puissance de la technologie.

Par exemple:

Backdoors

Quel que soit le degré de sécurité du cryptage, une porte dérobée pourrait potentiellement donner accès à la clé privée. Pourquoi le courrier électronique ne peut pas être protégé de la surveillance gouvernementale Pourquoi le courrier électronique ne peut-il être protégé? utilisez-le non plus », a déclaré le propriétaire du service de courriel sécurisé Lavabit alors qu'il l'a récemment fermé. "Il n'y a aucun moyen de faire crypté ... Lire la suite. Cet accès fournit les moyens nécessaires pour déchiffrer le message sans jamais casser le cryptage.

Manipulation de clé privée

Alors que la technologie de cryptage moderne est extrêmement sûre, les humains ne sont pas aussi faciles à compter. Une erreur dans la manipulation de la clé KeePass Password Safe - Le système de mot de passe crypté ultime [Windows, Portable] KeePass Password Safe - Le système de mot de passe crypté ultime [Windows, Portable] Stockez en toute sécurité vos mots de passe. Complet avec cryptage et un générateur de mot de passe décent - sans parler des plugins pour Chrome et Firefox - KeePass pourrait bien être le meilleur système de gestion de mot de passe là-bas. Si vous ... lisez plus, par exemple si une personne est exposée à des tiers en raison d'une clé perdue ou volée, ou si une personne a commis une erreur en stockant la clé dans des endroits non sécurisés, elle pourrait donner accès à des données cryptées.

Puissance de calcul accrue

En utilisant les estimations actuelles, les clés de cryptage modernes sont infaisables par calcul. Cela dit, à mesure que la puissance de traitement augmente, la technologie de cryptage doit suivre le rythme pour rester en tête de la courbe.

Pression gouvernementale

La légalité de ceci dépend de votre pays d'origine Smartphone & Laptop Searches: Connaissez vos droits Smartphone & Laptop recherches: Connaissez vos droits Savez-vous quels sont vos droits lorsque vous voyagez à l'étranger avec un ordinateur portable, smartphone ou disque dur? En savoir plus, mais en règle générale, les lois de décryptage obligatoires obligent le propriétaire des données cryptées à remettre la clé au personnel d'application de la loi (avec un mandat / ordonnance du tribunal) pour éviter d'autres poursuites. Dans certains pays, comme la Belgique, les propriétaires de données cryptées qui se préoccupent de l'auto-incrimination ne sont pas tenus de se conformer, et la police est seulement autorisée à demander la conformité plutôt que de l'exiger. N'oublions pas qu'il existe également un précédent où les propriétaires de sites Web remettent volontairement des clés de chiffrement qui stockent des données ou des communications à des représentants de la loi dans le but de rester coopératifs.

Le cryptage n'est pas à toute épreuve, mais il protège chacun d'entre nous dans presque tous les aspects de notre vie numérique. Bien qu'il existe encore un (relativement) petit groupe démographique qui ne fait pas confiance aux services bancaires en ligne ni aux achats chez Amazon ou d'autres détaillants en ligne, le reste d'entre nous est un peu plus sûr de faire des achats en ligne (de sources fiables) même shopping dans notre centre commercial local.

Tandis que votre personne moyenne restera parfaitement ignorante des technologies qui la protègent en achetant du café chez Starbucks avec sa carte de crédit, ou en se connectant à Facebook, cela ne fait que parler de la puissance de la technologie. Vous voyez, alors que la technologie que nous nous excitons est décidément plus sexy, ce sont ceux qui restent relativement invisibles qui font le plus grand bien. Le cryptage tombe fermement dans ce camp.

Avez-vous des idées ou des questions sur le cryptage? Utilisez la boîte de commentaires ci-dessous.

Crédit d'image: System Lock par Yuri Samoilov via Flickr, cryptage de clé publique via Shutterstock, cryptage de clé publique (modifié) via Shutterstock, Scytale via Wikimedia Commons, Enigma Plugboard via Wikimedia Commons, cadenas, clé et informations personnelles via Shutterstock