Avez-vous des machines sur votre réseau interne auxquelles vous devez accéder du monde extérieur? L'utilisation d'un hôte bastion en tant que gatekeeper de votre réseau peut être la solution.

Qu'est-ce qu'un hôte Bastion?

Bastion traduit littéralement dans un endroit qui est fortifié. En termes d'ordinateur, c'est une machine sur votre réseau qui peut être le gatekeeper pour les connexions entrantes et sortantes.

Vous pouvez définir votre hôte bastion comme la seule machine à accepter les connexions entrantes provenant d'Internet. Puis, à son tour, définissez toutes les autres machines sur votre réseau, pour recevoir uniquement les connexions entrantes de votre hôte bastion. Quels avantages cela a-t-il?

Au-dessus de tout le reste, la sécurité. L'hôte du bastion, comme son nom l'indique, peut avoir une sécurité très stricte. Ce sera la première ligne de défense contre les intrus et assurez-vous que le reste de vos machines sont protégées.

Cela facilite également la configuration d'autres parties de votre réseau. Au lieu de rediriger les ports au niveau du routeur, il vous suffit de transférer un port entrant vers votre hôte bastion. De là, vous pouvez vous connecter à d'autres machines auxquelles vous devez accéder sur votre réseau privé. Ne craignez rien, cela sera couvert dans la section suivante.

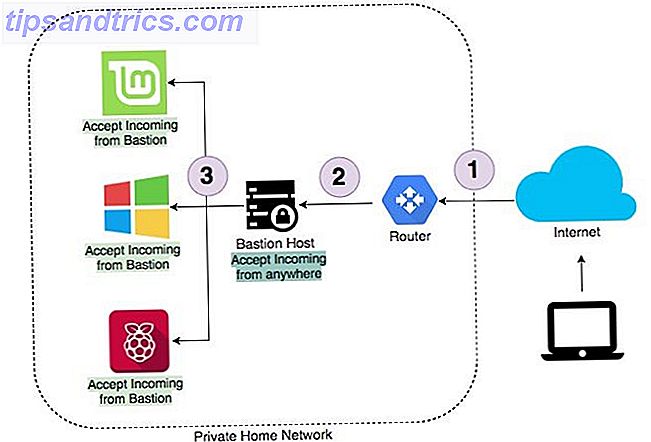

Le diagramme

Ceci est un exemple d'installation réseau typique. Si vous avez besoin d'accéder à votre réseau domestique de l'extérieur, vous viendriez via Internet. Votre routeur transmettra ensuite cette connexion à votre hôte bastion. Une fois connecté à votre hôte bastion, vous pourrez accéder à toutes les autres machines de votre réseau. De même, il n'y aura pas d'accès à des machines autres que l'hôte du bastion directement depuis Internet.

Assez procrastination, le temps d'utiliser le bastion.

1. DNS dynamique

Les astucieux parmi vous se demandent peut-être comment accéder à votre routeur à domicile via Internet. La plupart des fournisseurs de services Internet (FAI) vous attribuent une adresse IP temporaire, qui change de temps en temps. Les FAI ont tendance à facturer des frais supplémentaires si vous voulez une adresse IP statique. Les bonnes nouvelles sont que les routeurs modernes ont tendance à avoir DNS dynamique cuit dans leurs paramètres.

Le DNS dynamique met à jour votre nom d'hôte avec votre nouvelle adresse IP à intervalles réguliers, garantissant ainsi que vous pouvez toujours accéder à votre réseau domestique. Il existe de nombreux fournisseurs qui offrent ce service, dont l'un est No-IP qui a même un niveau gratuit. Sachez que le niveau gratuit vous demandera de confirmer votre nom d'hôte une fois tous les 30 jours. C'est juste un processus de 10 secondes, qu'ils rappellent de faire de toute façon.

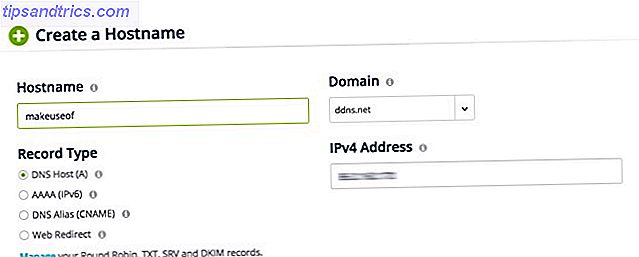

Après vous être inscrit, créez simplement un nom d'hôte. Votre nom d'hôte devra être unique, et c'est tout. Si vous possédez un routeur Netgear, ils offrent un DNS dynamique gratuit qui ne nécessite pas de confirmation mensuelle.

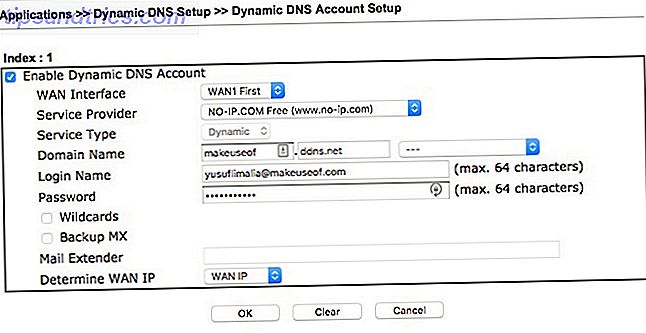

Maintenant, connectez-vous à votre routeur et recherchez le paramètre DNS dynamique. Cela va différer d'un routeur à l'autre, mais si vous ne le trouvez pas dans les paramètres avancés, consultez le manuel d'utilisation de votre fabricant. Les quatre paramètres que vous devez généralement entrer seront:

- Le fournisseur

- Nom de domaine (le nom d'hôte que vous venez de créer)

- Nom de connexion (l'adresse e-mail utilisée pour créer votre DNS dynamique)

- Mot de passe

Si votre routeur n'a pas de paramètre DNS dynamique, No-IP fournit un logiciel que vous pouvez installer sur votre machine locale pour obtenir le même résultat. Cette machine devra être en ligne, afin de garder le DNS dynamique à jour.

2. Transfert de port ou redirection

Le routeur doit maintenant savoir où transférer la connexion entrante. Il le fait en fonction du numéro de port sur la connexion entrante. Une bonne pratique consiste à ne pas utiliser le port SSH par défaut, qui est 22, pour le port public.

La raison de ne pas utiliser le port par défaut est que les pirates ont des renifleurs de ports dédiés. Ces outils vérifient constamment les ports connus qui peuvent être ouverts sur votre réseau. Une fois qu'ils constatent que votre routeur accepte les connexions sur un port par défaut, ils commencent à envoyer des demandes de connexion avec des noms d'utilisateur et des mots de passe communs.

Bien que choisir un port aléatoire n'arrêtera pas complètement les renifleurs malins, cela réduira drastiquement le nombre de requêtes arrivant sur votre routeur. Si votre routeur ne peut transférer que le même port, ce n'est pas un problème, car vous devriez configurer votre bastion pour qu'il utilise l'authentification par clé SSH et non les noms d'utilisateur et les mots de passe.

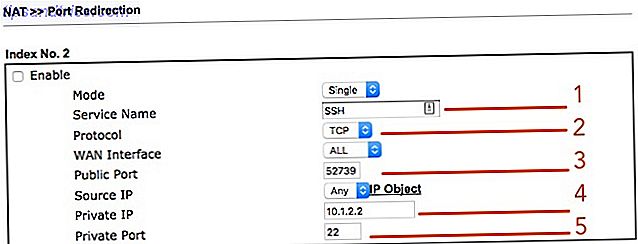

Les paramètres d'un routeur devraient ressembler à ceci:

- Le nom du service qui peut être SSH

- Protocole (devrait être réglé sur TCP)

- Port public (devrait être un port haut qui n'est pas 22, utilisez 52739)

- IP privée (l'adresse IP de votre hôte bastion)

- Port privé (le port SSH par défaut, qui est 22)

Le bastion

La seule chose dont votre bastion aura besoin est SSH. Si cela n'a pas été sélectionné au moment de l'installation, tapez simplement:

sudo apt install OpenSSH-client sudo apt install OpenSSH-server Une fois SSH installé, assurez-vous que votre serveur SSH s'authentifie avec des clés au lieu de mots de passe. Comment s'authentifier via SSH avec des clés au lieu de mots de passe Comment s'authentifier via SSH avec des clés au lieu des mots de passe SSH ordinateur. Quand vous ouvrez les ports sur votre routeur (le port 22 pour être exact) vous pouvez non seulement accéder à votre serveur SSH de l'intérieur ... Lisez plus. Assurez-vous que l'IP de votre hôte bastion est la même que celle définie dans la règle de transfert de port ci-dessus.

Nous pouvons faire un test rapide pour nous assurer que tout fonctionne. Pour simuler être en dehors de votre réseau domestique, vous pouvez utiliser votre appareil intelligent comme un hotspot Contrôle Hotspot: Utiliser votre Android comme un routeur sans fil Hotspot Control: Utiliser votre Android comme un routeur sans fil Utiliser votre appareil Android comme un hotspot est un excellent moyen de partager vos données mobiles avec vos autres appareils comme un ordinateur portable ou une tablette - et c'est super facile! Lire la suite pendant qu'il est sur les données mobiles. Ouvrez un terminal et tapez, en remplaçant par le nom d'utilisateur d'un compte sur votre hôte bastion et avec la configuration de l'adresse à l'étape A ci-dessus:

ssh -p 52739 @ Si tout a été correctement configuré, vous devriez maintenant voir la fenêtre du terminal de votre bastion.

3. Tunneling

Vous pouvez tuner à peu près n'importe quoi via SSH (dans des limites raisonnables). Par exemple, si vous souhaitez accéder à un partage SMB sur votre réseau domestique à partir d'Internet, connectez-vous à votre hôte bastion et ouvrez un tunnel vers le partage SMB. Accomplissez cette sorcellerie simplement en exécutant cette commande:

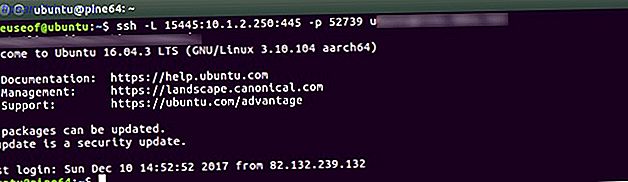

ssh -L 15445::445 -p 52739 @ Une commande réelle ressemblerait à quelque chose comme:

ssh - L 15445:10.1.2.250:445 -p 52739 [email protected] Briser cette commande est facile. Cela se connecte au compte sur votre serveur via le port SSH externe 52739 de votre routeur. Tout trafic local envoyé au port 15445 (un port arbitraire) sera envoyé via le tunnel, puis transmis à la machine avec l'adresse IP de 10.1.2.250 et le SMB port 445.

Si vous voulez devenir vraiment intelligent, nous pouvons alias la commande entière en tapant:

alias sss='ssh - L 15445:10.1.2.250:445 -p 52739 [email protected]' Maintenant, tout ce que vous avez à taper terminal dans sss, et Bob est votre oncle.

Une fois la connexion établie, vous pouvez accéder à votre partage SMB avec l'adresse suivante:

smb://localhost:15445

Cela signifie que vous pourrez parcourir ce partage local depuis Internet comme si vous étiez sur le réseau local. Comme mentionné, vous pouvez pratiquement tout creuser dans n'importe quoi avec SSH. Même les machines Windows sur lesquelles le bureau à distance est activé sont accessibles via un tunnel SSH. Comment canaliser le trafic Web avec SSH Secure Shell Comment canaliser le trafic Web avec SSH Secure Shell En savoir plus.

résumer

Cet article couvrait bien plus qu'un simple bastion, et vous avez bien fait d'aller aussi loin. Avoir un bastion signifie que les autres périphériques qui ont des services exposés seront protégés. Cela garantit également que vous pouvez accéder à ces ressources depuis n'importe où dans le monde. Assurez-vous de célébrer avec du café, du chocolat ou les deux. Les étapes de base que nous avons couvert étaient:

- Configurer le DNS dynamique

- Transférer un port externe vers un port interne

- Créer un tunnel pour accéder à une ressource locale

Avez-vous besoin d'accéder aux ressources locales à partir d'Internet? Utilisez-vous actuellement un VPN pour y parvenir? Avez-vous utilisé des tunnels SSH avant?

Crédit d'image: TopVectors / Depositphotos