L'Internet des Objets contient énormément de promesses. Tous les appareils avec lesquels nous interagissons fonctionnent en réseau, ce qui permet à tout le monde d'avoir accès à une technologie de maison intelligente bon marché. Ce n'est qu'une des possibilités. Eh bien, malheureusement, aussi excitant qu'un monde en réseau, l'Internet des Objets est constamment et dangereusement insécurisé.

Un groupe de chercheurs en sécurité de l'Université de Princeton soutient que l'Internet des Objets est si peu sûr que même le trafic réseau crypté est facilement reconnaissable. Comment fonctionne le cryptage et est-il vraiment sûr? Comment fonctionne le chiffrement, et est-il vraiment sûr? Lire la suite .

Y a-t-il de la substance à leur revendication, ou s'agit-il d'un autre article "standard" de l'IoT? Nous allons jeter un coup d'oeil.

Cuit au four

Le problème est que les appareils individuels ont des profils de sécurité individuels. Et certains paramètres de sécurité sont cuits dans l'appareil. Cela signifie que les utilisateurs finaux ne peuvent pas modifier les paramètres de sécurité.

Les paramètres qui sont les mêmes pour des milliers de produits correspondants.

Pourquoi l'Internet des Objets est le plus grand cauchemar de sécurité Pourquoi l'Internet des Objets est le plus grand cauchemar de sécurité Un jour, vous rentrez du travail pour découvrir que votre système de sécurité à la maison activé par le cloud a été violé . Comment cela pourrait-il arriver? Avec Internet of Things (IoT), vous pouvez découvrir à la dure. Lire la suite .

Combiné avec un malentendu général (ou est-ce une pure ignorance?) Quant à la facilité de s'approprier un appareil IoT pour des activités néfastes, et il y a un vrai problème global en main.

Par exemple, un chercheur en matière de sécurité, lorsqu'il a parlé à Brian Krebs, a indiqué qu'il avait vu des routeurs Internet mal sécurisés utilisés comme mandataires SOCKS, annoncés ouvertement. Ils ont spéculé qu'il serait facile d'utiliser des webcams sur Internet et d'autres appareils IoT pour le même, et une myriade d'autres fins.

Et ils avaient raison.

La fin de l'année 2016 a été marquée par une attaque DDoS massive . "Massive", dites-vous? Oui: 650 Gbps (soit environ 81 Go / s). Les chercheurs en sécurité d'Imperva, qui ont repéré l'attaque, ont noté, grâce à l'analyse de la charge utile, que la majorité de l'énergie provenait d'appareils IoT compromis. Surnommé "Leet" après une chaîne de caractères dans la charge utile Voici comment les installateurs de logiciels fonctionnent sur Windows, macOS et Linux Voici comment les installateurs de logiciels fonctionnent sous Windows, macOS et Linux Les systèmes d'exploitation modernes vous offrent des méthodes simples pour configurer de nouvelles applications . Mais que se passe-t-il réellement lorsque vous exécutez ce programme d'installation ou que vous exécutez cette commande? Lire la suite, c'est le premier botnet IoT à rivaliser avec Mirai (l'énorme botnet qui a ciblé le célèbre chercheur et journaliste de sécurité, Brian Krebs).

IoT reniflant

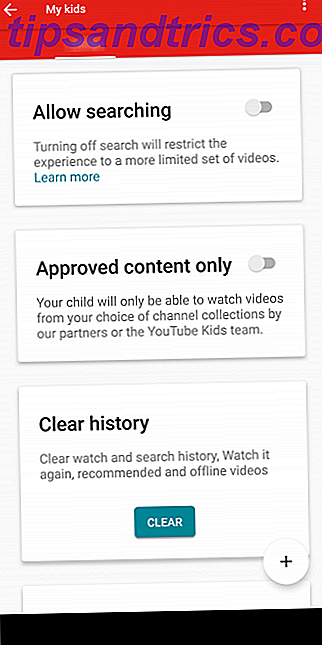

Le document de recherche de Princeton, intitulé Une maison intelligente n'est pas un château [PDF], explore l'idée que «les observateurs passifs du réseau, tels que les fournisseurs de services Internet, pourraient potentiellement analyser le trafic réseau IoT pour en déduire des détails sensibles sur les utilisateurs. Reisman, et Nick Feamster regardent "un moniteur de sommeil Sense 6 Gadgets intelligents pour vous aider à mieux dormir 6 Gadgets intelligents pour vous aider à mieux dormir Ne pas avoir une bonne nuit de sommeil n'est jamais une bonne façon de commencer une journée. Heureusement, il y a beaucoup de gadgets à la maison qui peuvent vous aider à passer une bonne nuit de sommeil. En savoir plus, une caméra de sécurité Nest Cam Indoor, un commutateur WeMo et un Amazon Echo. "

Leur conclusion? Les empreintes de trafic de chacun des appareils sont reconnaissables, même cryptées.

- Nest Cam - Observer peut déduire lorsqu'un utilisateur surveille activement un flux ou lorsqu'une caméra détecte un mouvement dans son champ de vision.

- Sense - Observer peut déduire les habitudes de sommeil des utilisateurs.

- WeMo - Observer peut détecter l'activation ou la désactivation d'un appareil physique dans une maison intelligente.

- Echo - Observer peut détecter lorsqu'un utilisateur interagit avec un assistant personnel intelligent.

Accéder aux paquets

L'article de Princeton suppose qu'un attaquant renifle (intercepte) des paquets (données) directement à partir d'un FAI. Leur analyse provient directement des métadonnées de paquets: en-têtes de paquets IP, en-têtes de paquets TCP et taux d'envoi / réception. Quel que soit le point d'interception, si vous pouvez accéder aux paquets en transition, vous pouvez tenter d'interpréter les données.

Les chercheurs ont utilisé une stratégie en trois étapes pour identifier les appareils IoT connectés à leur réseau improvisé:

- Séparer le trafic en flux de paquets

- Étiquetez les flux par type d'appareil.

- Examiner les taux de trafic.

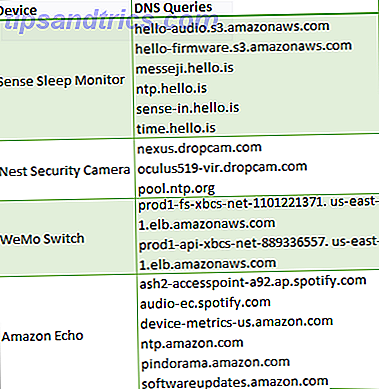

Cette stratégie a révélé que même si un périphérique communique avec plusieurs services, un attaquant potentiel "n'a besoin que d'identifier un seul flux qui code l'état du périphérique." Par exemple, le tableau ci-dessous illustre les requêtes DNS associées à chaque flux. .

Les résultats de la recherche reposent sur plusieurs hypothèses, certaines spécifiques à l'appareil. Les données du moniteur de veille Sense supposent que les utilisateurs "arrêtent d'utiliser leurs appareils immédiatement avant de dormir, que tout le monde dort en même temps et ne partage pas leurs appareils, et que les autres utilisateurs ne quittent pas leurs autres appareils pour tâches intensives ou mises à jour pendant leur sommeil. "

Cryptage et conclusions

BII estime que d'ici 2020, il y aura 24 milliards d'appareils IoT en ligne. La liste OWASP (Open Web Application Security Project) des vulnérabilités Top IoT est la suivante:

- Interface web non sécurisée.

- Authentification / autorisation insuffisante.

- Services réseau non sécurisés.

- Manque de cryptage de transport.

- Problèmes de confidentialité.

- Interface cloud non sécurisée.

- Interface mobile non sécurisée.

- Configuration de sécurité insuffisante.

- Logiciel / firmware non sécurisé.

- Mauvaise sécurité physique.

OWASP a publié cette liste en 2014 - et il n'a pas vu de mise à jour depuis parce que les vulnérabilités restent les mêmes . Et, comme le rapportent les chercheurs de Princeton, il est surprenant de constater à quel point un observateur de réseau passif peut facilement déduire un trafic domestique intelligent crypté. Ne croyez pas ces 5 mythes sur le cryptage! Ne croyez pas ces 5 mythes sur le cryptage! Le cryptage semble complexe, mais il est beaucoup plus simple que ce que la plupart des gens pensent. Néanmoins, vous pourriez vous sentir un peu trop dans le noir pour utiliser le cryptage, alors jetons un coup d'œil à certains mythes de cryptage! Lire la suite .

Le défi consiste à déployer des solutions VPN IoT intégrées, ou même à convaincre les fabricants d'appareils IoT que plus de sécurité en vaut la peine (par opposition à une nécessité).

Une étape importante serait de faire une distinction entre les types d'appareils. Certains périphériques IoT sont intrinsèquement plus sensibles à la confidentialité, tels qu'un périphérique médical intégré par rapport à un Amazon Echo. L'analyse a utilisé uniquement les taux d'envoi / réception du trafic chiffré pour identifier le comportement de l'utilisateur - aucune inspection approfondie des paquets n'est nécessaire. Et tandis que des fonctionnalités de sécurité intégrées supplémentaires peuvent avoir un impact négatif sur les performances de l'appareil IoT, la responsabilité incombe aux fabricants de fournir un semblant de sécurité aux utilisateurs finaux.

Les appareils IoT sont de plus en plus répandus. Les réponses aux questions sur la vie privée ne sont pas faciles à obtenir, et une recherche comme celle-ci illustre parfaitement ces préoccupations.

Avez-vous accueilli des appareils intelligents pour la maison et l'IoT dans votre vie? Avez-vous des préoccupations au sujet de votre vie privée après avoir vu cette recherche? Quelle sécurité pensez-vous que les fabricants devraient être obligés d'installer dans chaque appareil? Faites-nous savoir vos pensées ci-dessous!